Identificación y autenticación: conceptos básicos

Identificación y autenticación son la base de la seguridad del software y el hardware moderno, como cualquier otro servicio están destinadas principalmente al mantenimiento de esos sujetos. Estos conceptos representan una especie de primera línea de defensa, lo que garantiza la seguridad del espacio de información organización.

¿Qué es?

Identificación y autenticación tienen diferentes funciones. El primero ofrece un sujeto (usuario o proceso que actúa en nombre de) la oportunidad de contar su propio nombre. Por medio de autenticación es la segunda cara está completamente convencido de que el tema es realmente la persona para quien dice ser. A menudo, como una identificación y autenticación de sinónimos se sustituyen por la frase "nombre Post" y "autenticación".

Ellos mismos se dividen en varias variedades. A continuación, se considera que una identificación y autenticación son y lo que somos.

autenticación

Este concepto prevé dos tipos: de una sola vía, el cliente debe primero demostrar al servidor para autenticar, y bilateral, es decir, cuando se lleva a cabo una confirmación mutua. Un ejemplo típico de cómo llevar a cabo un estándar de identificación y autenticación de los usuarios – es para iniciar sesión en un sistema específico. Por lo tanto, los diferentes tipos se pueden utilizar en varios objetos.

En un entorno de red, donde la identificación y autenticación de los usuarios tomen a geográficamente dispersas partes, examinará el servicio se distingue por dos aspectos principales:

- que actúa como un autenticador;

- la forma en que fue organizada por el intercambio de autenticación de datos y la identificación y cómo protegerlo.

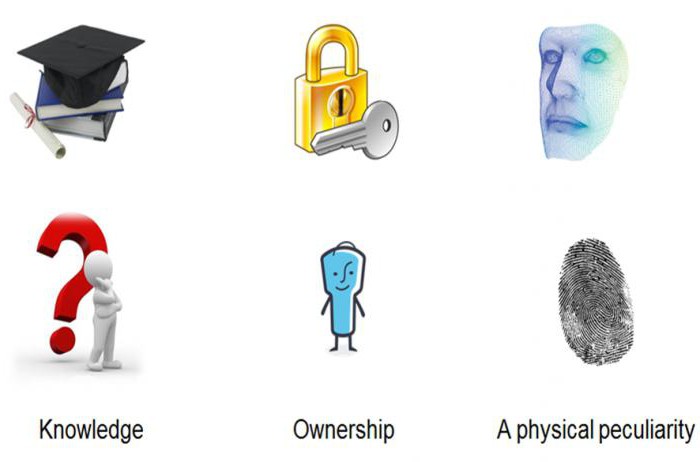

Para confirmar su autenticidad, el tema debe ser presentado a una de las siguientes entidades:

- cierta información a sabiendas (número personal, una contraseña, una clave criptográfica especial, etc …);

- Lo cierto es dueño (tarjeta personal o algún otro dispositivo que tiene un propósito similar);

- Lo cierto, que es un elemento de la misma (de huellas digitales, voz u otra identificación biométrica y la autenticación de los usuarios).

las características del sistema

En el entorno de red abierta, las partes no tienen una ruta de confianza, y se dice que, en general, la información transmitida por el sujeto con el tiempo puede ser diferente de la información recibida y utilizada para la autenticación. la seguridad requerida de sniffer de red activa y pasiva, es decir, la protección contra las correcciones, la interceptación o la reproducción de datos diferentes. opción de transferencia contraseña en el claro no es satisfactoria, y simplemente no puede salvar el día, y contraseñas cifradas, porque no se proporcionan, la protección de reproducción. Es por eso que se utiliza hoy en día protocolos de autenticación más complejas.

La identificación fiable es difícil, no sólo debido a una variedad de amenazas de la red, sino también para una variedad de otras razones. El primer prácticamente cualquier entidad de autenticación puede ser secuestrado, o falsificar o Escultismo. una tensión entre la fiabilidad del sistema que está siendo utilizado también está presente, por un lado, y el administrador del sistema o usuario instalaciones – por el otro. Por lo tanto, por razones de seguridad requerido con cierta frecuencia pedir al usuario que vuelva a introducir su información de autenticación (como en vez de eso puede tener para sentarse algunas otras personas), y no sólo crea problemas adicionales, sino que también aumenta significativamente la posibilidad de que alguien pueda hacer palanca de entrada de información. Además, la fiabilidad de la protección significa un impacto significativo en su valor.

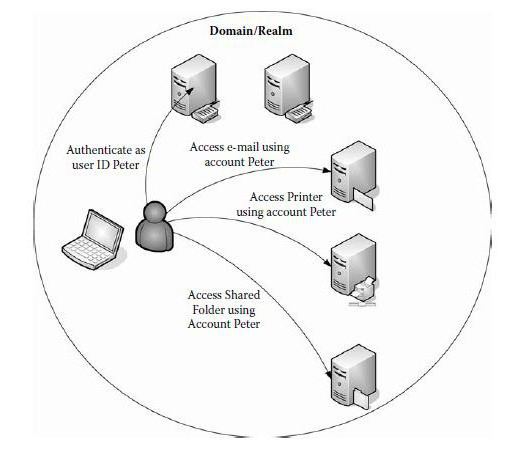

sistemas de identificación y autenticación actuales son compatibles con el concepto de inicio de sesión único a la red, que abastece principalmente a los requisitos en términos de facilidad de uso. Si el estándar de red de la empresa tiene una gran cantidad de servicios de información, que prevé la posibilidad de una circulación independiente, entonces la administración múltiple de los datos personales se convierte en una carga demasiado pesada. Por el momento, todavía es imposible decir que el uso de inicio de sesión único a la red es normal, ya que las soluciones dominantes aún no se forman.

Por lo tanto, muchos están tratando de encontrar un compromiso entre la asequibilidad, comodidad y fiabilidad de los fondos, lo que proporciona una identificación / autenticación. La autorización del usuario en este caso se lleva a cabo de acuerdo con las reglas individuales.

Especial atención debe prestarse al hecho de que el servicio se utiliza puede ser seleccionado como objeto de ataques a la disponibilidad. Si la configuración del sistema se hace de tal manera que después de una serie de intentos fallidos para introducir la posibilidad ha sido bloqueado, entonces el atacante puede detener la operación de los usuarios legítimos con sólo pulsar unas teclas.

autenticación de contraseña

La principal ventaja de este sistema es que es extremadamente simple y familiar para la mayoría. Las contraseñas han sido utilizados por los sistemas operativos y otros servicios, y con el uso adecuado de la seguridad proporcionada, la cual es bastante aceptable para la mayoría de las organizaciones. Por otra parte, por un conjunto común de características de tales sistemas son los medios más débiles por el cual la identificación / autenticación puede ser implementado. Autorización en este caso se hace muy sencilla, ya que las contraseñas deben ser pegadizo, pero no es difícil de adivinar la combinación de simple, especialmente si la persona conoce las preferencias de un usuario en particular.

A veces sucede que las contraseñas son, en principio, no se mantienen en secreto, ya que son valores bastante estándar especificadas en la documentación específica, y no siempre después de que el sistema está instalado, cambiarlos.

Cuando se introduce la contraseña se puede ver, en algunos casos, la gente incluso utilizar instrumentos ópticos especializados.

Usuarios, los principales temas de identificación y autenticación, las contraseñas son a menudo informan a los colegas a los que en determinados momentos han cambiado de propietario. En teoría, en tales situaciones, sería más correcto utilizar los controles de acceso especiales, pero en la práctica no está en uso. Y si la contraseña conoce a dos personas, se incrementa muy considerablemente las posibilidades de que al final de la misma y aprender más.

Cómo solucionarlo?

Hay varias herramientas tales como la identificación y autenticación pueden ser protegidas. El componente de procesamiento de la información puede asegurar sigue:

- La imposición de diversas limitaciones técnicas. Muy a menudo establecer normas sobre la longitud de la contraseña y el contenido de ciertos caracteres.

- contraseña de caducidad de oficina, es decir, que necesitan ser reemplazados periódicamente.

- El acceso limitado al archivo de contraseña básica.

- Limitación del número total de intentos fallidos que están disponibles cuando se conecte. Debido a esto los atacantes deben llevarse a cabo sólo las acciones para llevar a cabo la identificación y autenticación, así como el método de clasificación no se pueden utilizar.

- una formación previa de los usuarios.

- El uso de un generador de contraseñas de software especializado que puede crear este tipo de combinaciones que son suficientemente melódica y memorable.

Todas estas medidas se pueden utilizar en cualquier caso, incluso si junto con las contraseñas también utilizarán otros medios de autenticación.

contraseñas de un solo uso

Las realizaciones anteriores son reutilizables, y en el caso de la apertura de combinaciones atacante es capaz de realizar ciertas operaciones en nombre del usuario. Por eso, como un medio más fuertes resistentes a la posibilidad de un sniffer de red pasiva, utilizar contraseñas de un solo la identificación y la autenticación del sistema es mucho más seguro, aunque no tan conveniente.

Por el momento, una de las generador de contraseñas de una sola vez el software más popular es un sistema llamado S / KEY, publicado por Bellcore. El concepto básico de este sistema es que hay una cierta función de la F, que se sabe que tanto el usuario como el servidor de autenticación. La siguiente es una clave secreta K, conocida sólo por un usuario específico.

Al usuario de la administración inicial, esta función se utiliza para introducir un número de veces, entonces el resultado se guarda en el servidor. Posteriormente, el procedimiento de autenticación es el siguiente:

- En el sistema del usuario desde el servidor llega al número 1 que es menor que el número de veces utilizando la función a la tecla.

- función de usuario se utiliza para claves secretas en el número de veces que se ha establecido en el primer punto, con lo cual el resultado se envía a través de la red directamente al servidor de autenticación.

- El servidor utiliza esta función para el valor obtenido, y luego el resultado se compara con el valor almacenado previamente. Si los resultados coinciden, entonces se establece la identidad del usuario y el servidor almacena el nuevo valor y, a continuación, disminuye el contador en uno.

En la práctica, la aplicación de esta tecnología tiene una estructura algo más complicado, pero por el momento no importa. Dado que la función es irreversible, incluso si la interceptación de contraseñas u obtener acceso no autorizado al servidor de autenticación no proporciona la posibilidad de obtener la clave privada y ninguna manera de predecir cómo se verá exactamente igual que la siguiente contraseña de una sola vez.

En Rusia como un servicio unificado, un portal estado especial – "Sistema único de identificación / autenticación" ( "EIAS").

Otro enfoque a la fuerte sistema de autenticación radica en el hecho de que la nueva contraseña se genera a intervalos cortos, que también se realiza mediante el uso de programas especializados o varias tarjetas inteligentes. En este caso, el servidor de autenticación deben aceptar el correspondiente algoritmo de generación de contraseña y ciertos parámetros asociados a ella, y, además, debe estar presente como servidor de sincronización de reloj y el cliente.

Kerberos

Kerberos servidor de autenticación por primera vez apareció a mediados de los años 90 del siglo pasado, pero desde entonces que ya había recibido una gran cantidad de cambios fundamentales. Por el momento, los componentes individuales del sistema están presentes en casi todos los sistemas operativos modernos.

El objetivo principal de este servicio es resolver el siguiente problema: hay una cierta red no segura y los nodos en su forma concentrada en los diversos usuarios de los sujetos, y los sistemas de servidor y de cliente. Cada entidad está presente clave secreta individual, y para sujetos con una oportunidad para probar su autenticidad al sujeto la S, sin la cual simplemente no dará servicio a ello, será necesario no sólo llamarse a sí mismo, sino también para mostrar que sabe poco de clave secreta. Al mismo tiempo Sin manera de enviar solo en la dirección de su clave secreta S como en el primer caso, la red está abierta, y, además, S no sabe, y, en principio, no le conociesen. En esta situación, el uso de demostración de tecnología menos directa del conocimiento de esa información.

identificación / autenticación electrónica a través del sistema Kerberos proporciona para su uso como un tercero de confianza, que tiene información acerca de las claves secretas de lotes con servicios y ayudarles a llevar a cabo la autenticación de dos a dos si es necesario.

De este modo, el cliente envió por primera vez en una consulta que contiene la información necesaria al respecto, así como el servicio solicitado. Después de esto, Kerberos le da un tipo de billete que se cifra con una clave secreta del servidor, así como una copia de algunos de los datos de ella, lo cual es clave secreta del cliente. En el caso de que se establece la información que el cliente se descifró la pensó, es decir, él fue capaz de demostrar que la clave privada se le conoce realmente. Esto indica que el cliente es la persona a la que se encuentra.

Especial atención aquí se debe tomar para asegurarse de que la transmisión de claves secretas no se llevan a cabo en la red, y se utilizan exclusivamente para el cifrado.

autenticación biométrica usando

Biometrics implica una combinación de la identificación / autenticación automatizada de personas en función de sus características de comportamiento o fisiológicos. Los medios físicos de identificación y autenticación proporcionan un escáner de retina y ojo córnea, huellas dactilares, la cara y geometría de la mano, así como otra información personal. Las características de comportamiento también incluyen el estilo de trabajo con el teclado y la dinámica de la firma. métodos combinados son el análisis de las diferentes características de la voz humana, así como el reconocimiento de su discurso.

Tales sistemas de identificación / autenticación y cifrado se utilizan ampliamente en muchos países de todo el mundo, pero durante mucho tiempo, son extremadamente alto costo y la complejidad de uso. Más recientemente, la demanda de productos biométricos ha aumentado significativamente debido al desarrollo del comercio electrónico, ya que, desde el punto de vista del usuario, es mucho más fácil de presentarse a sí misma, de recordar alguna información. En consecuencia, la demanda crea la oferta, por lo que el mercado comenzó a aparecer productos de precios relativamente bajos, que se centran principalmente en el reconocimiento de huellas dactilares.

En la inmensa mayoría de los casos, la biometría se utiliza en combinación con otros autentificadores como tarjetas inteligentes. A menudo, la autenticación biométrica es sólo la primera línea de defensa y actúa como un medio para mejorar la tarjeta inteligente, incluyendo varios secretos criptográficos. Al utilizar esta tecnología, la plantilla biométrica se almacena en la misma tarjeta.

La actividad en el campo de la biometría es suficientemente alta. Relevante consorcio existente, así como el trabajo muy activo está en marcha para estandarizar los diversos aspectos de la tecnología. Hoy en día podemos ver una gran cantidad de objetos de promoción que las tecnologías biométricas se presentan como un medio ideal para proporcionar una mayor seguridad y al mismo tiempo accesible a las masas.

EIAS

sistema de identificación y autenticación ( "EIAS") es un servicio especial diseñado para garantizar la ejecución de diversas tareas relacionadas con la verificación de la autenticidad de los solicitantes y los miembros de la cooperación interinstitucional en el caso de cualquiera de los servicios municipales o públicos en forma electrónica.

Con el fin de tener acceso a un "portal único de las estructuras del Estado", así como cualquier otra infraestructura de los sistemas de información de la administración electrónica existente, primero tiene que registrar la cuenta y, como resultado, obtener los antiepilépticos.

niveles

Portal de un sistema unificado de identificación y autenticación proporciona tres niveles básicos de cuentas para los individuos:

- Simplificado. Para su registro, simplemente incluir su nombre y apellido, así como algún canal en particular de la comunicación en la forma de una dirección de correo electrónico o un teléfono móvil. Este nivel primario, por el cual una persona da acceso sólo a una lista limitada de diversos servicios públicos, así como las capacidades de los sistemas de información existentes.

- Estándar. Para obtener inicialmente necesario emitir una cuenta simplificada, y luego también proporcionar información adicional, incluyendo información del número de pasaporte y el seguro de cuenta individual. Esta información se comprueba automáticamente a través del sistema de información de la Caja, así como el Servicio Federal de Migración, y, si la prueba tiene éxito, la cuenta se convierte en un nivel estándar, se abre al usuario una lista ampliada de servicios del estado.

- Confirmado. Para obtener este nivel de cuenta, un sistema unificado de identificación y autenticación requiere que los usuarios a una cuenta estándar, así como prueba de identidad, que se realiza a través de una visita personal de un departamento de servicio autorizado o mediante la obtención de un código de activación a través de una carta certificada. En el caso de que la confirmación del individuo tiene éxito, la cuenta pasará a un nuevo nivel, ya que el usuario tendrá acceso a una lista completa de los servicios públicos necesarios.

A pesar de que los procedimientos pueden parecer bastante complejo para ver realmente la lista completa de los datos requeridos puede ser directamente en el sitio web oficial, por lo que es posible completar el registro durante unos días.