¿Qué es la identidad? ID-contraseña

¿Cómo es el reconocimiento de los datos necesarios? Ha descargado el juego, y se proporciona simplemente sus datos. O visitar el sitio de nuevo, y él te reconoció. ¿Cuál es el mecanismo para la aplicación de tales habilidades tecnológicas para reconocer quién es quién entre la gente? El reconocimiento es posible gracias a los identificadores. Pero lo ID?

Pregunta identificar al usuario o los objetos en la programación e ingeniería de sistemas

Bajo el identificador único rasgo entender que pondrá de relieve el objeto deseado entre muchos otros:

- Una característica única del objeto o sujeto de acceso.

- Un nombre único para la señal eléctrica transmitida por el dispositivo o su circuito funcional.

- lexical token que define la esencia. Una analogía se puede hacer con un nombre único. Hay que ser capaz de hacer referencia a ella en el sistema.

General de Identificación marco teórico

En general, para poner un poco de requisitos identificadores bits. Una cosa en común – que es la singularidad y la capacidad de buscar un objeto específico en ella. También, dependiendo de la implementación del medio, se pueden plantear exigencias al identificador de contenido: sólo números o un conjunto de América, o algo por el estilo. Además, casi todos no pueden ser usados como identificadores reservados palabras de sistema. Aquí es lo que la ID. En este breve curso teórico puede darse por finalizada.

El uso de la protección ID

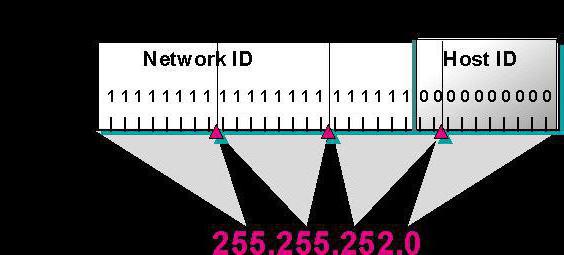

¿Cuál es el ID de protección de datos? Supongamos que hay una situación en la que el tramo de LAN. Para que no se debe conectar lado de la computadora, ya que esto podría significar una fuga de información. Cómo mantener la seguridad en la red? Cada equipo tiene un número único, que por defecto se conoce sólo a él. Configurable red el funcionamiento del protocolo, según el cual se puede conectar a un ordenador de una lista específica. A esto le sigue en la lista incluirá un número de computadoras – y sobre la base de la protección de la identidad está listo. Este código de identificación hace frente a los deberes de una contraseña dentro de la red.

Debe tenerse en cuenta que dicho uso todavía tiene ciertas desventajas, tales como la posibilidad de acceder a una de las computadoras y las solicitudes de envío desde ella a la LAN. Sin embargo, este aspecto no se limita a la posibilidad de aplicar. Así, con la ayuda de un identificador, se puede configurar el nivel de acceso a diferentes máquinas (que son para el valor por defecto, tendrá un nivel diferente de protección). A continuación, los nuevos empleados o no tienen el nivel apropiado de acceso no serán capaces de enviar comandos y por error o intencionalmente para perjudicar a la empresa. Es decir, se llevará a cabo el esquema, que utiliza ID-contraseña, pero "sabe que" será un número limitado de personas (de computadoras).

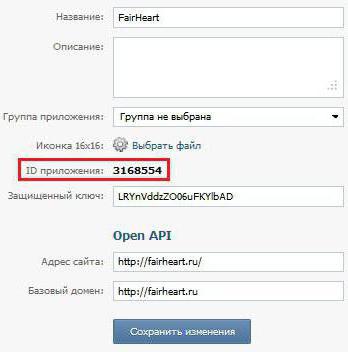

Utilizando el ID en sus aplicaciones

¿Los identificadores se utilizan en aplicaciones, tales como un contador o un asistente juego? Sí, y cómo! Si tenemos en cuenta el ejemplo del juego, hay identificadores independientes para cada usuario de la computadora, de forma separada para cada guardan las cosas que hay en la mochila y la bolsa. Su identidad (aunque sea temporal) también tienen elementos que se utilizan en los juegos. Su presencia permite la inmovilización de líneas de código a ciertas imágenes, que el jugador puede interactuar a través del teclado o el ratón.

Los programas de trabajo cuenten con su cada campo en los que la información para su posterior procesamiento. Gracias a su identificador a continuación se puede extraer de la base de datos y se utiliza para los fines previstos. También con su ayuda se puede ajustar a cualquiera de ellos tiene acceso a los usuarios con un cierto nivel de acceso.

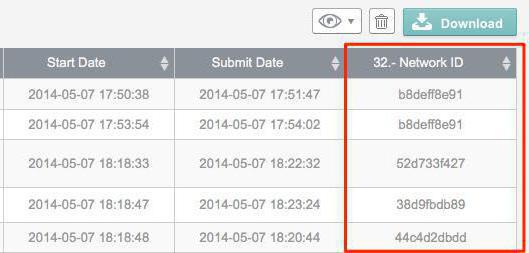

Utilizando el ID para el reconocimiento de los servicios en línea

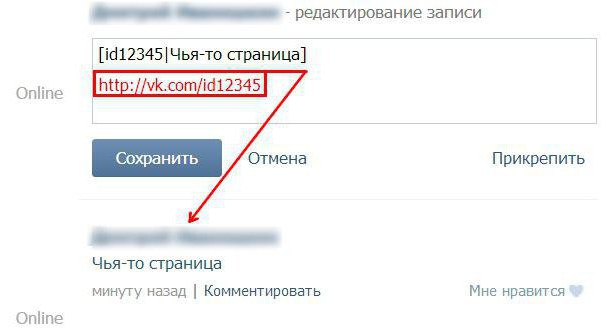

Si se utilizan aquí, y si es así, ¿cuál es el ID de las tecnologías de red? Encontrado sus documentos de identidad y servicios en línea. Veamos un ejemplo muy simple – las redes sociales. Tienen diferentes usuarios? Debido al identificador único que se encuentra aún en la dirección de la página de cualquier usuario. Con la ayuda del sistema de identificación determina lo que debe ser representada en correspondencia con lo que la gente que las fotos y videos que se mostrarán en la página personal del usuario. Pero incluso esto no es la única restricción: por ejemplo, al entrar en una nueva dirección a cada sistema de páginas identificador específico pide una contraseña, para verificar si es o no es el propietario del perfil. Incluso dentro de las aplicaciones de redes sociales utilizando Identificación iframe para el usuario la mejor experiencia sobre la base de sus datos de perfil.

Utilizaron sus documentos de identidad en cualquier sitio donde la creación de usuario proporciona. Usar la tecnología de identificación en los juegos que requieren el acceso a la red global. Pero si necesita constantemente? Digamos que usted está jugando en alguna parte en el juego, si el equipo está enviando constantemente los datos? No, esto no es necesario – después del paso del proceso de identificación con el ordenador abre el flujo de intercambio de datos, y el servicio sabe que usted está en el otro lado. Y cosas como elementos de identificación en Minecraft , u otro juego, acaba de pasar en la identificación del usuario, y cuando el cierre y la apertura cliente nuevo que vendrá de nuevo.

Pero esto implica la necesidad de cumplir con ciertas precauciones de seguridad. Por lo tanto, el flujo de intercambio de datos puede cerrarse después de un cierto tiempo (por lo general varias horas), y (si se proporciona) no puede ser cerrado. Así que si usted no desea acceder a su perfil en el sitio era otra persona que tenga acceso a su computadora, no estará de más protegerse pulsando el botón de salida cada vez que vaya.

conclusión

Esto es lo que da un identificador, y así amplios aspectos de su aplicación. Pero incluso en términos generales, no todo estaba iluminado – por lo que vale la pena darle más información sobre los identificadores en la microelectrónica, los tipos de ID de los diferentes sistemas (considerado el más común), y una serie de otras cosas en las que se utilizan. Ahora puede utilizar los conocimientos adquiridos para crear más seguridad en sus ordenadores de la red y para la comprensión de la complejidad del trabajo de los servicios de red.