Ataque DDoS – ¿qué es? El programa para los ataques DDoS

Ataque, durante el cual los usuarios no pueden acceder a ciertos recursos, llamados ataques DDoS, o un problema como "denegación de servicio". La característica principal de estos ataques de piratas informáticos – a consultas simultáneas con un gran número de ordenadores en todo el mundo, y están dirigidas principalmente a las empresas el servidor está bien protegidas o agencias gubernamentales, al menos – en los recursos individuales sin ánimo de lucro.

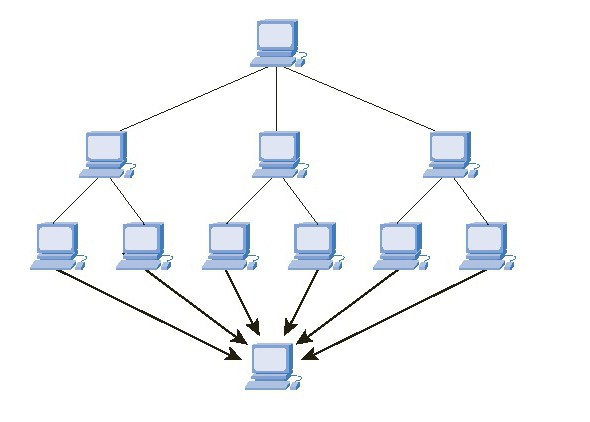

El equipo está infectado con un troyano, se vuelve como "zombi", y los hackers están usando cientos o incluso decenas de miles de "zombie" para provocar el fracaso de recursos (denegación de servicio).

Las razones de ataques DDoS pueden ser muchas. Vamos a tratar de identificar el más popular y al mismo tiempo responder a la pregunta: "? Ataque DDoS – ¿Qué es, cómo protegerse, ¿cuáles son las consecuencias y lo que significa que se lleva a cabo"

competencia

El Internet ha sido durante mucho tiempo una fuente de ideas de negocios, la ejecución de grandes proyectos, y otras maneras de hacer una gran suma de dinero, por lo ataque DDoS puede ser hecho a la medida. Es decir, si la organización en caso de que un competidor quiere quitarlo, simplemente se refieren al hacker (o grupo de los mismos) con un simple objetivo -. Paralizan empresas objetables a través de los recursos de Internet (DDoS-ataque en el servidor o sitio web).

Dependiendo de las metas y objetivos específicos, tal ataque está montado en un plazo determinado y con fuerza apropiada.

fraude

Muy a menudo DDoS-ataque contra el sitio está organizado por iniciativa de los hackers para bloquear el sistema y obtener acceso a la información personal o confidencial. Después de que los atacantes paralizar el funcionamiento del sistema, puede ser necesaria una cierta cantidad de dinero para restaurar los recursos de funcionalidad atacados.

Muchos empresarios en línea están de acuerdo en las condiciones presentadas para justificar sus acciones el tiempo de inactividad y producir enormes pérdidas – es más fácil pagar una pequeña cantidad estafador que perder ingresos significativos debido al tiempo de inactividad de todos los días.

entretenimiento

Hay demasiados usuarios de Internet en todo el mundo por el simple hecho de curiosidad o diversión intereses: "ataque DDoS? – ¿qué es y cómo hacerlo" Por lo tanto, hay casos en que los hackers novatos para la diversión y las fuerzas de muestra para organizar este tipo de ataques en los recursos aleatorios.

Junto con los ataques DDoS razones tienen sus características de clasificación.

- Ancho de banda. Hoy en día, casi cada ordenador está equipado con un lugar o una red de área local, o simplemente conectado a Internet. Por lo tanto, hay casos en que inundan la red – un gran número de solicitudes con sistema con formato incorrecto e inútil a los recursos o equipos específicos para el propósito de su posterior fallo o mal funcionamiento (canales de comunicación, unidades de disco duro, memoria, etc.).

- sistema de agotamiento. Tal ataque DDoS en el servidor Samp lleva a cabo para capturar la memoria física, CPU y otros recursos del sistema, debido a la ausencia de la que el objeto atacado simplemente no es posible hacer funcionar plenamente.

- Looping. Un sinfín de datos de verificación y otros ciclos, actuando "en un círculo", obligando al objeto a perder una gran cantidad de recursos, obstruyendo con ello la memoria antes de su completa agotamiento.

- ataques falsos. Esta organización tiene como objetivo los sistemas de protección de falsas alarmas, que en última instancia conduce a un bloqueo de algunos recursos.

- protocolo HTTP. Los hackers envían maloomkie los HTTP-paquetes con cifrado especial, un recurso, por supuesto, no ven que se organiza ataque DDoS, el programa para el servidor, haciendo su trabajo, envía los paquetes de respuesta son mucho más grandes de capacidad, obstruyendo con ello el ancho de banda de carril de sacrificio, lo que resulta de nuevo a un fallo del servicio.

- ataque Smurf. Esta es una de las especies más peligrosas. Un pirata informático en un canal de difusión envía la víctima de una falsificación, el paquete ICMP, donde la dirección de la víctima se sustituye por la dirección del atacante, y todos los nodos están empezando a enviar una respuesta a la solicitud de ping. Este ataque DDoS – Programa .., dirigida a la utilización de una gran red, es decir, una solicitud procesada a través de 100 ordenadores, será amplificado por 100 veces.

- UDP-inundaciones. Este tipo de ataque es algo similar a la anterior, pero en vez de los paquetes ICMP, los atacantes utilizan las UDP-paquetes. La esencia de este método consiste en sustituir la dirección IP de la víctima a la dirección del hacker y utilizar completamente el ancho de banda que también hará que el sistema se bloquee.

- SYN-inundaciones. Los atacantes intentan ejecutar simultáneamente un gran número de TCP-SYN-conexiones a través del canal con una incorrecta o sin remitente. Después de varios intentos, la mayoría de los sistemas operativos ponen en marcha la conexión problemática y sólo después de que el número n de intentos para cerrarla. canal SYN-corriente es bastante grande, y poco después de varios intentos, el núcleo de la víctima se niega a abrir cualquier nueva conexión, el bloqueo de toda la red.

- "paquetes pesados". Este tipo proporciona la respuesta a la pregunta: "¿Cuál es el servidor ataque DDoS" Los hackers envían paquetes de servidor miembro, pero la saturación del ancho de banda no sucede, la acción se dirige sólo al tiempo de CPU. Como resultado, estos paquetes conducen a un fallo en el sistema, y que, a su vez, niega el acceso a sus recursos.

- Los archivos de registro. Si el sistema de cuotas y la rotación tienen brechas de seguridad, un atacante puede enviar gran volumen de paquetes, tomando así todo el espacio libre en el disco duro del servidor.

- El código del programa. Los piratas informáticos con más experiencia pueden explorar a fondo la estructura del servidor víctima y ejecutar algoritmos especiales (ataque DDoS – programa de explotar). Este tipo de ataques dirigidos principalmente a unos proyectos comerciales bien protegidos de las empresas y organizaciones de diferentes campos y áreas. Los atacantes están encontrando lagunas en el código y ejecutar instrucciones no válidas u otros algoritmos exclusivos que conducen a un sistema de parada de emergencia o servicio.

ataque DDoS: qué es y cómo protegerse

Métodos de protección contra ataques DDoS, hay muchos. Y todos ellos se pueden dividir en cuatro partes: pasivos, activos, reactivos y proactivos. Lo que hablaremos más detalles.

advertencia

Aquí necesitamos la prevención directamente ellos mismos las razones que podrían provocar un ataque DDoS. Este tipo puede incluir cualquier animosidad personal, las disputas legales, la competencia y otros factores provocas "aumentado" atención a usted, su negocio, y así sucesivamente. D.

Si el tiempo para responder a estos factores y hacer las conclusiones apropiadas, puede evitar muchas situaciones desagradables. Este método se puede atribuir más a la decisión de la dirección problema que a la parte técnica de la cuestión.

medidas de retorsión

Si el ataque a sus recursos continúa, es necesario encontrar la fuente de sus problemas – el cliente o el contratista, – el uso de apalancamiento tanto legales como técnicas. Algunas empresas ofrecen servicios para encontrar manera técnica malicioso. Sobre la base de los conocimientos de los profesionales involucrados en este tema, se puede encontrar no sólo la realización de hackers DDoS-ataque, sino también directamente al propio cliente.

la protección del software

Algunos proveedores de hardware y software con sus productos pueden ofrecer soluciones más o menos eficaces, y DDoS-ataque en el sitio se detendrá Nakorn. Como protector técnica puede actuar servidor de pequeña separada, destinada a contrarrestar las pequeñas y medianas DDoS-ataque.

Esta solución es ideal para pequeñas y medianas empresas. Para las grandes empresas, empresas y agencias gubernamentales, existen sistemas completos de hardware para hacer frente a ataques DDoS, que, junto con el alto precio, tienen excelentes características de seguridad.

filtración

filtrado de bloqueo y cuidadosa de tráfico entrante no sólo reducirá la probabilidad de ataques. En algunos casos, DDoS-ataque contra el servidor se puede descartar por completo.

dos formas básicas para filtrar el tráfico pueden ser identificados – cortafuegos y las listas completas de enrutamiento.

Filtración utilizando listas (ACL) le permite filtrar los protocolos de menor importancia, sin romper el trabajo de TCP y no bajar la velocidad de acceso al recurso protegido. Sin embargo, si los hackers están utilizando redes de bots o consultas de alta frecuencia, entonces el proceso será ineficaz.

Los cortafuegos son mucho mejor protección contra ataques DDoS, pero su único inconveniente es que están destinados sólo para redes privadas y no comerciales.

espejo

La esencia de este método es redirigir todo el tráfico entrante a la espalda del atacante. Esto se puede hacer gracias a un servidor potente y profesionales competentes que no sólo se redirigir el tráfico, sino también ser capaz de desactivar el equipo atacante.

El método no funcionará si hay errores en los servicios del sistema, códigos de software y otras aplicaciones de red.

Análisis de vulnerabilidades

Este tipo de protección está dirigido a corregir hazañas, corrigiendo errores en aplicaciones web y sistemas, así como otros servicios responsables de tráfico de la red. El método es inútil contra los ataques de inundación, en qué dirección está en estas vulnerabilidades.

recursos modernos

100% garantía de protección de este método no se puede. Pero le permite llevar de manera más eficaz a cabo otras actividades (o conjunto de los mismos) para prevenir ataques DDoS.

Sistemas de distribución y recursos

La duplicación de recursos y sistemas de distribución permite a los usuarios trabajar con sus datos, incluso si en este punto a su servidor se lleva a cabo DDoS-ataque. diferente del servidor o equipo de red se pueden utilizar para su distribución, así como los servicios se recomienda separar físicamente a los diferentes sistemas de copia de seguridad (data centers).

Este método de protección es el más eficaz hasta la fecha, siempre que el derecho ha sido creado el diseño arquitectónico.

evasión

La característica principal de este método es la retirada y separación del objeto atacado (nombre de dominio o dirección IP), t. E. Todos los recursos operativos que están en el mismo sitio deben ser divididos y dispuestos en el lado de direcciones de red, o incluso en otro país. Esto permitirá a sobrevivir a cualquier ataque y mantener la estructura interna de TI.

Servicios de protección contra ataques DDoS

Diciéndole todo sobre el flagelo de DDoS-ataque (lo que es y cómo luchar contra ella), por fin podemos dar un buen consejo. Demasiados grandes organizaciones ofrecen sus servicios para la prevención y el tratamiento de este tipo de ataques. Básicamente, estas empresas están utilizando una serie de medidas y una variedad de mecanismos para proteger su negocio de la mayoría de los ataques DDoS. Hay trabajo de los profesionales y expertos en su campo, por lo que si usted se preocupa por su vida, la mejor opción (aunque no es barato) sería apelar a una de esas empresas.

¿Cómo es la DDoS ataque con sus propias manos

Conscientes, no es traidor – un principio seguro. Pero recuerda que una organización deliberada de ataques DDoS, solos o en un grupo de personas – un delito, por lo que se proporciona este material sólo para orientación.

Los líderes de TI de América para prevenir amenazas ha desarrollado un programa para probar la resistencia al estrés de los servidores y la posibilidad de ataques DDoS por los piratas informáticos, seguido de la eliminación de ataque.

Naturalmente, las mentes 'calientes' se volvieron estas armas contra los desarrolladores de sí mismos y contra lo que luchaban. El nombre en clave del producto – LOIC. Este software está disponible gratuitamente y, en principio, está prohibido por la ley.

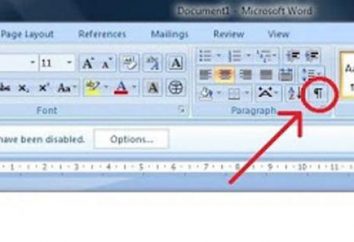

La interfaz y la funcionalidad del programa es bastante simple, que puede beneficiar a cualquiera que esté interesado en DDoS-ataque.

Cómo hacerlo todo yo? Las líneas de la interfaz suficiente para entrar en el IP-sacrificio, a continuación, establezca el TCP y UDP flujos y el número de solicitudes. Voila – el ataque comenzó después de pulsar el botón apreciado!

Cualquier recurso graves, por supuesto, no se verán afectadas por este software, pero pueden experimentar algunos problemas menores.