Cómo hackear los servidores? Cómo cortar un administrador de servidores?

La mayoría de las personas que son programadores u otros expertos técnicos comenzaron su camino a un gurú de la informática seria con los intentos de piratear algo. Juego o sitio – que no tiene un valor fuerte. También una palabra de advertencia – esta información es aquí únicamente con fines informativos y no se recomienda su uso y aplicación en la práctica. Además, para evitar los efectos negativos todavía serán descritos en términos generales, sin detalles como nombres de programas o algoritmos detallados piratería. Y al final se discutirá cómo cortar administrador del servidor.

introducción

Por lo tanto, la forma de entrar en los servidores? El primer paso en cualquier estrategia – un escaneo de puertos. Esto se hace para averiguar lo que está instalado el software. Cada puerto abierto es el programa servidor. Ejemplo: 21 m puerto es FTP. Si se conecta a ella y obtener los permisos apropiados, puede descargar o cargar los archivos. El primer paso consiste en escanear los primeros 1024 puertos. Donde se pueden encontrar muchos servicios estándar. Cada uno de ellos es una especie de puerta. Y más de ellos, más fácil será descubrir que uno o más de ellos están cerrados. En gran medida depende de las calificaciones del equipo de administrador que busca el servidor. La información obtenida sobre las debilidades a ser grabada en un vehículo autónomo (hoja de papel o placa).

Por lo tanto, la forma de entrar en los servidores? El primer paso en cualquier estrategia – un escaneo de puertos. Esto se hace para averiguar lo que está instalado el software. Cada puerto abierto es el programa servidor. Ejemplo: 21 m puerto es FTP. Si se conecta a ella y obtener los permisos apropiados, puede descargar o cargar los archivos. El primer paso consiste en escanear los primeros 1024 puertos. Donde se pueden encontrar muchos servicios estándar. Cada uno de ellos es una especie de puerta. Y más de ellos, más fácil será descubrir que uno o más de ellos están cerrados. En gran medida depende de las calificaciones del equipo de administrador que busca el servidor. La información obtenida sobre las debilidades a ser grabada en un vehículo autónomo (hoja de papel o placa).

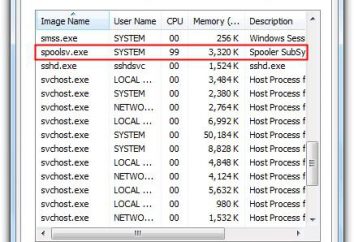

A continuación, compruebe todos los puertos por encima de 1024. ¿Por qué? El hecho de que los programas que se encuentran en ellos, pueden tener vulnerabilidades o alguien antes protroyanil servidor. Un software malicioso siempre mantiene la "puerta" abierta. A continuación, averiguar el sistema operativo. Ah, y si decide cortar algo, entonces todos los datos registrados, es deseable destruir antes de encontrar nuestra policía valientes. Esta información será suficiente para llevar a cabo un corte simple. Además de la Internet hay muchos sitios que publican información sobre nuevas vulnerabilidades. Y dado que muchos de los servidores no actualizan su seguridad debido a la negligencia o administradores no cualificados, a continuación, muchos de ellos puede ser violada y los problemas de "viejos". Los puede encontrar con la ayuda de programas especiales. Pero si todo está cerrado y no hay nadie allí Acceso (que es poco probable), y luego esperar a la publicación de nuevos agujeros de seguridad. He aquí cómo se rompen en los servidores son verdaderos profesionales. Está claro que este no es el caso, por un minuto, y se lleva a cabo después de horas, días y semanas de trabajo duro.

las pruebas de seguridad

Casi todos los días, los expertos en seguridad también se eliminan varias deficiencias. por lo general saben muy bien cómo cortar los servidores, y hacer todo lo posible para evitar este no lo es. Por lo tanto, la posible opción, cuando tiene bastante largo para encontrar un punto débil. Aun así, no hay ninguna base de datos universal de todos los defectos, por lo que si desea identificar el problema que necesita para abastecerse de tiempo, paciencia y una gran cantidad de programas. Después de todo, para identificar el relevo y tomar ventaja de ello en la mayoría de los casos es mucho más fácil que parchear ellos.

Casi todos los días, los expertos en seguridad también se eliminan varias deficiencias. por lo general saben muy bien cómo cortar los servidores, y hacer todo lo posible para evitar este no lo es. Por lo tanto, la posible opción, cuando tiene bastante largo para encontrar un punto débil. Aun así, no hay ninguna base de datos universal de todos los defectos, por lo que si desea identificar el problema que necesita para abastecerse de tiempo, paciencia y una gran cantidad de programas. Después de todo, para identificar el relevo y tomar ventaja de ello en la mayoría de los casos es mucho más fácil que parchear ellos.

¿Cómo funciona la ruptura real del servidor remoto?

Muchos problemas se deben a los scripts CGI. No es sorprendente que sean la prioridad. Esto es debido a la versatilidad de los lenguajes de programación en el que están escritos. Como resultado, las funciones en los datos de secuencia de comandos que no está marcada, e inmediatamente enviados a las posibles vulnerabilidades. La lengua más débil desde un punto de vista de la seguridad – es Perl. Otros, tales como PHP y ASP, también, han llevado al lugar, pero son menos. Relativamente protegidas consideradas Java, pero se mostró reacio a usar debido a la lentitud del proceso. Pero el mayor problema – es el factor humano. Muchos programadores son autodidactas ni siquiera pensar en la seguridad. Así pues, en este caso, que ayudará a varios buenos escáner CGI.

Muchos problemas se deben a los scripts CGI. No es sorprendente que sean la prioridad. Esto es debido a la versatilidad de los lenguajes de programación en el que están escritos. Como resultado, las funciones en los datos de secuencia de comandos que no está marcada, e inmediatamente enviados a las posibles vulnerabilidades. La lengua más débil desde un punto de vista de la seguridad – es Perl. Otros, tales como PHP y ASP, también, han llevado al lugar, pero son menos. Relativamente protegidas consideradas Java, pero se mostró reacio a usar debido a la lentitud del proceso. Pero el mayor problema – es el factor humano. Muchos programadores son autodidactas ni siquiera pensar en la seguridad. Así pues, en este caso, que ayudará a varios buenos escáner CGI.

Dónde encontrar los datos necesarios?

Por lo que consideramos la forma de cortar en servidores. Y cómo encontrar lo que necesitamos, y dónde? Todo depende de lo que hay que encontrar. Por ejemplo, si un archivo en el servidor, que es una cosa. Si desea realizar cambios en la base de datos – es otra muy distinta. Obtener el archivo, se puede, si se puede descargar desde el servidor. Para tales casos se acercará al puerto 21 º. Para cambiar la base de datos tendrá que ser añadido para acceder a ella o presentar edita.

Ejemplo de craqueo en general

¿Cómo se produce la piratería real de la A a la Z? Veamos este proceso por el ejemplo de acceso al servidor de juegos de Contra huelga. Esta elección se realizó debido a la popularidad de este entretenimiento. Cómo cortar un administrador del servidor, ya que representan el mayor interés? Hay dos formas principales – selección simple de contraseñas y más sofisticados. Una de esas formas cada vez más complejas y eficientes son puerta trasera. Implican entrada en la consola a través de los puertos abiertos dentro de los límites de 27.000 a 37.000 y editar un archivo que indica que es el administrador. Hay otras maneras de cómo hackear el servidor "CS", pero recuerda que estas acciones son ilegales!

¿Cómo se produce la piratería real de la A a la Z? Veamos este proceso por el ejemplo de acceso al servidor de juegos de Contra huelga. Esta elección se realizó debido a la popularidad de este entretenimiento. Cómo cortar un administrador del servidor, ya que representan el mayor interés? Hay dos formas principales – selección simple de contraseñas y más sofisticados. Una de esas formas cada vez más complejas y eficientes son puerta trasera. Implican entrada en la consola a través de los puertos abiertos dentro de los límites de 27.000 a 37.000 y editar un archivo que indica que es el administrador. Hay otras maneras de cómo hackear el servidor "CS", pero recuerda que estas acciones son ilegales!