El software antivirus – una herramienta informática para detectar y eliminar virus

Al parecer, los creadores de los primeros ordenadores nunca podrían asumir que con el tiempo habrá amenazas de seguridad para el propio sistema y los datos de usuario almacenados en los dispositivos de memoria. Pero … eran la causa de la necesidad de establecer un recurso efectivo, que más tarde se conoció como "el software anti-virus". Lista de los paquetes más famosos y poderosos se presenta a continuación. Una larga permanencia en el entendimiento de que los mismos son de un virus informático, y cómo identificar, aislar o eliminar.

El software anti-virus: ¿qué es esto? Un poco de historia

Entonces, ¿qué son unas amenazas de virus y medios para tratar con ellos? Si nos fijamos en aquellos días, cuando la tecnología informática sólo se está empezando a desarrollar, por regla general, el virus es un archivo ejecutable (.exe, .bat, y así sucesivamente. D.), cuyo lanzamiento ha activado los códigos y órdenes que permiten a causar daños en los sistemas informáticos incorporados.

A diferencia de los applets virales modernas, trabajaron exclusivamente a la activación por parte del usuario de los archivos pertinentes, y sus acciones se dirigen principalmente a la interrupción del sistema operativo. Por lo tanto, en un primer antivirus protege sólo el sistema, pero no los datos.

protección de sujetos

Hoy en día, esa amenaza es cada vez más raro. Prioridad para el virus se convierte en el espionaje, el robo de datos confidenciales, la extorsión de dinero. Sin embargo, en la categoría de los virus caer y todo tipo de adware que se pueden activar en el sistema y causa molestias trabajo en, por ejemplo, Internet.

De hecho, la penetración de las amenazas a los sistemas informáticos ha cambiado con suficiente fuerza. En su mayor parte esto se debe a la Internet. Con menor frecuencia, se pueden encontrar virus en medios extraíbles. Sin embargo, su comportamiento también es muy diferente de lo que era antes. Pueden hacerse pasar por el servicio oficial de programa o sistema, para penetrar en el sistema con el pretexto de bibliotecas estándar que contienen código ejecutable para crear sus propias copias, y así sucesivamente. D.

Después de activar la pista de tal acción es muy difícil, por lo que se recomienda instalar un programa antivirus, independientemente de si el usuario está conectado a Internet. Las consecuencias pueden ser catastróficas, por ejemplo, la pérdida de dinero de la cuenta de la tarjeta. Dicha información confidencial como nombres de usuario y contraseñas para acceder a los servicios financieros o de desarrollo en secreto, se encuentra ahora en la demanda como nunca antes. Esto trae a la mente la expresión bien conocido que el que posee la información, posee el mundo?

virus

No es necesario decir, los virus y protección contra virus están relacionados muy de cerca. Eso es sólo el principal problema radica en el hecho de que los virus son siempre un paso por delante de software de seguridad. No es de extrañar, ya que hoy están en Internet están creciendo como hongos después de la lluvia, y los desarrolladores los medios para contrarrestar estas amenazas simplemente no tienen tiempo para ellos.

¿Por qué sólo recientemente emergente virus codificadores que la penetración de los ordenadores al instante encripta la información del usuario usando un 1024 bits algoritmos, aunque laboratorio antivirus acaba de llegar a las posibilidades de hacer frente a la encriptación de 128 bits. Sin embargo, los métodos de previsión, también.

Entonces, ¿qué tenemos hoy? Se cree que este tipo de virus son los más comunes en la etapa actual de desarrollo de la tecnología informática:

- carga;

- presentar;

- carga y archivo;

- del documento;

- red.

De acuerdo con el tipo de trabajo que se dividen en residentes y no residentes. La única diferencia es que el virus residente puede permanecer en la memoria después de la finalización de los trabajos relacionados con la aplicación o servicio, y no residente opera exclusivamente en el período del programa.

Los principales tipos de amenazas se considera que es el siguiente:

- parásitos;

- gusanos;

- troyanos;

- rootkits;

- sigilo;

- virus cifrados parasitarias;

- estera virus sin la firma constante;

- virus descansando periodo de incubación antes de la exposición;

- adware;

- keyloggers;

- codificadores;

- sanguijuelas y t. d.

Y esto es sólo una pequeña parte de lo que debe ser capaz de detectar y neutralizar el software antivirus. Esto, por desgracia, para muchos paquete de software gratuito simple es, por decir lo menos, una tarea de enormes proporciones. Pero para comprender plenamente todo lo que se asocia con el software anti-virus, para comenzar a ordenar los principios de su funcionamiento y los métodos de determinación de las amenazas existentes o potenciales.

La tecnología para identificar las amenazas potenciales

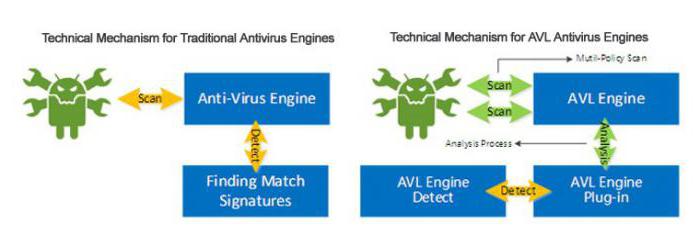

En primer lugar, observamos que la mayoría de las aplicaciones antivirus hoy en día conocido se basa en la denominada base de datos de firmas de virus. En otras palabras, los datos que contienen ejemplos de estructuras de este tipo de amenazas y conclusiones sobre el comportamiento del sistema infectado.

Estas bases de datos se actualizan casi cada hora y dentro de los paquetes de antivirus en los desarrolladores del servidor remoto. En el segundo caso, esto se debe a la aparición de nuevas amenazas. La gran ventaja de estas bases es algo que simplemente puede determinarse sobre la base de los resultados de las pruebas existentes y nuevos elementos potencialmente peligrosos que las bases de datos de firmas que faltan. Por lo tanto, podemos decir que el software anti-virus – todo este complejo, que consiste en una básicas paquetes de software, bases de datos, virus y medios de interacción entre ellos.

análisis de firmas

Si hablamos de la metodología utilizada en la determinación de las amenazas, uno de los más destacados es el análisis de la firma, que es comparar las estructuras de los archivos de virus a partir de plantillas existentes o esquemas previamente definidos que están inextricablemente vinculadas con el análisis heurístico.

Para identificar las amenazas potenciales es simplemente lo irremplazable, aunque una garantía del 100 por ciento determinación no es una amenaza a los virus modernos.

Variedades de prueba de probabilidad

Otra tecnología, que es utilizado por los paquetes de protección casi todos los actualmente conocidos (por ejemplo, antivirus, "Doctor Web", "Kaspersky" y muchos otros), es determinar la amenaza sobre la base de su aspecto estructural y el comportamiento del sistema.

Tiene tres ramas: la heurística y análisis de comportamiento y un método de comparación de las sumas de comprobación de archivos (más comúnmente utilizado para detectar los virus que pueden enmascararse como un servicio del sistema y un programa inofensivo). A continuación, y la comparación de códigos incrustados, y el análisis del impacto en el sistema, y mucho más.

Pero el agente más potente, se cree que es una comparación de las sumas de comprobación, que permite identificar una amenaza potencial en el 99,9% de los 100 casos.

La protección proactiva

Uno de los métodos de previsión para identificar las amenazas potenciales pueden ser llamados protección proactiva. Estos módulos están disponibles en la mayoría de los programas antivirus. Pero ¿qué pasa con la conveniencia de su aplicación, hay dos puntos de vista diametralmente opuestos.

Por un lado, parece que es posible identificar programa potencialmente insegura o análisis probabilístico basado en la firma basada en archivos y. Pero por el otro – Este enfoque es muy a menudo visto falsas alarmas incluso con el bloqueo de aplicaciones y programas legítimos. Sin embargo, como parte de la tecnología, esta técnica se utiliza casi universalmente.

El más conocido de software antivirus: la lista

Ahora, tal vez, vamos directamente al programa antivirus. Huelga decir que, para cubrir la totalidad de ellos no va a funcionar, por lo que nos limitamos los antivirus más famosos y poderosos y considerar los programas de ordenador, incluyendo tanto software comercial y libre.

En medio de toda esta enorme cantidad de paquetes individuales son los siguientes:

- productos antivirus "Kaspersky Lab";

- antivirus "Doctor Web" y su correspondiente software ;

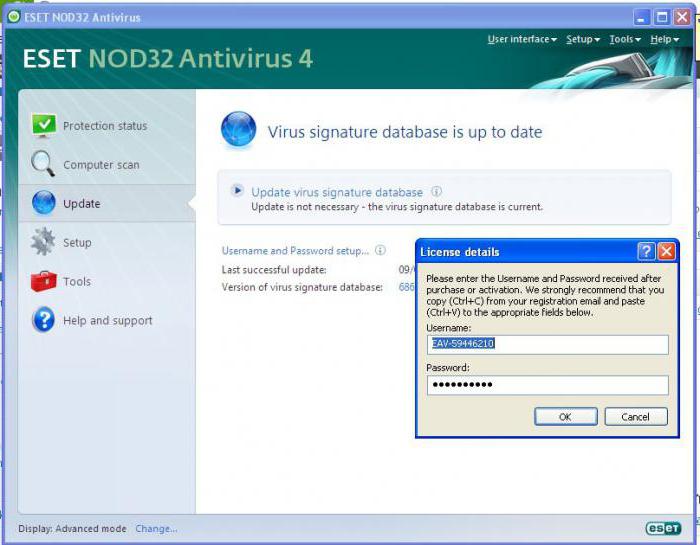

- paquetes antivirales ESET (NOD32, Smart Security);

- avast;

- Avira;

- Bitdefender;

- Comodo Antivirus;

- 360 de Seguridad;

- Panda Cloud;

- Antivirus AVG ;

- Fundamentos de seguridad de Microsoft;

- productos de software McAffe;

- Los productos de Symantec;

- software antivirus de Norton;

- optimizadores con módulos antivirus integrados, tales como Advanced System Care y t. d.

Por supuesto, se pueden encontrar tres tipos de programas:

- completamente de código abierto (libre);

- shareware (shareware versión, o "antivirus de prueba") con un plazo de operación de prueba alrededor de 30 días;

- productos comerciales (de pago), lo que requiere la compra de una licencia especial o clave de activación.

Freeware, shareware y las versiones comerciales de paquetes: ¿cuál es la diferencia?

Hablando de los diferentes tipos de aplicaciones, vale la pena señalar que la diferencia entre los dos es no sólo en el hecho de que usted tiene que pagar parte o activarlos, y para otros no. El resultado final es mucho más profundo. Por ejemplo, un anti-virus de prueba, por lo general funciona sólo 30 días y permite al usuario evaluar todas sus características. Pero después de este período tampoco se puede desconectar por completo, o para bloquear algunos módulos de seguridad importantes.

Está claro que después de un viaje alrededor de cualquier protección y puede haber ninguna duda. Pero en el segundo caso, el usuario es, en términos generales, se pone una especie de peso ligero (Lite) Antivirus, una versión libre que no tiene un sistema completo para determinar las amenazas y sólo tiene la más necesaria para la detección y neutralización de los virus o el sistema ya está infectado, ya sea en su etapa de penetración. Pero, como muestra la práctica, estos escáneres son capaces de transmitir no sólo potencialmente dañinos programas, scripts o applets, pero a veces no reconocen los virus existentes.

Los métodos más simples para la actualización de bases de datos y software

Como para las actualizaciones en todos los paquetes de estos procesos son totalmente automatizado. Cuando esto sucede y actualizar una base de datos de firmas, y los módulos del programa (con mayor frecuencia en cuestión productos comerciales).

Sin embargo, para algunos programas, puede utilizar una clave de software gratuito especial que activa la función de todo lo de paquetes en un determinado periodo de tiempo. Por ejemplo, de acuerdo con este principio paquetes de trabajo NOD32, ESET Smart Security, el programa "Kaspersky Lab" y muchos otros. Basta con introducir un nombre de usuario y una contraseña especial para que la aplicación funcione con toda su fuerza. A veces puede ser necesario convertir estos datos en el código de licencia. Sin embargo, este problema se resuelve por el sitio web oficial de los desarrolladores, donde todo el proceso tarda unos segundos.

¿Qué elegir usuario?

Como puede verse a partir de la, software anti-virus de arriba – es un sistema complejo, y no de carácter local, y que consiste en una pluralidad de módulos, entre las que se debe proporcionar la interacción directa (base de datos de firmas, módulos de programa, escáneres, cortafuegos, analizadores, "doctor" para eliminar el malware códigos de objetos contaminados, y así sucesivamente. d.).

En cuanto a la elección, por supuesto, que no se recomienda plenamente integrado de protección a utilizar programas primitivos o versiones libres de los productos comerciales, que sólo son adecuados para su instalación en casa, y luego sólo con la condición de que dicho terminal no es capaz de acceder a Internet. Sino para todo el sistema informático con conexión local ramificado, sin duda, tiene que comprar el lanzamiento oficial de la licencia de software. Pero entonces, si no completamente, al menos en gran medida puede tener la confianza en la seguridad y los sistemas y los datos almacenados en ella.