Spyware en su computadora. Cómo detectar y eliminar el software espía?

Con los virus y las consecuencias de su impacto en los sistemas informáticos conocidos hoy en día casi todos los usuarios. Entre todas las amenazas que están más ampliamente lugar separado está ocupada por el software espía que vigilan las acciones de los usuarios e implicado en el robo de información confidencial. Se verá lo que constituye este tipo de aplicaciones y applets, y temas tratados relacionados con la forma de detectar software espía en su ordenador y deshacerse de esta amenaza sin ningún riesgo para el sistema.

¿Qué es el software espía?

Para empezar, la aplicación de software espía o applets ejecutables, comúnmente llamado Spyware (espía en Inglés "espía"), los virus en el sentido habitual, como tal, no lo son. Es decir, que prácticamente no tienen impacto en el sistema en términos de su integridad o la eficiencia, aunque el equipo infectado puede residir en memoria RAM, y consumir recursos del sistema. Pero por regla general, no está particularmente afectado por el rendimiento del sistema operativo.

Pero ese es su propósito principal es exactamente la supervisión de la experiencia de usuario, en la medida de lo posible – el robo de datos confidenciales, sustitución de correo electrónico para el envío de correo no deseado, el análisis de las peticiones web y redirigir a sitios que contienen software malicioso, análisis de la información en el disco duro, y así sucesivamente en sí .. por supuesto, que cualquier usuario se debe establecer al menos un paquete antivirus para la protección primitiva. Sin embargo, en su mayor parte sin necesidad de software libre anti-virus, y mucho menos una función de Firewall de Windows plena confianza en la seguridad no se dé. Algunas aplicaciones pueden no sólo ser reconocidos. Aquí y allá, es una pregunta legítima: "¿Y qué, entonces, debe proteger su equipo contra el software espía?" Vamos a considerar los aspectos y conceptos básicos.

Tipos de software espía

Antes de embarcarse en la solución práctica debe ser clara idea acerca de qué tipo de aplicaciones y applets se refiere a la clase de software espía. Hasta la fecha, hay varios tipos básicos:

- registradores de claves;

- escáneres, discos duros;

- espías pantalla;

- espías electrónico;

- espías proxy.

Cada programa es un impacto diferente en el sistema, por lo que ahora vamos a ver cómo penetrar el software espía en su ordenador y lo que pueden hacer en el sistema infectado.

métodos de software espía de intrusión en los sistemas informáticos

Hoy en día, debido a la increíble desarrollo de la tecnología de Internet mundo Wide Web es el principal canal abierto al vulnerable y que las amenazas de este tipo se utilizan para la introducción en el sistema informático local o de red.

En algunos casos, el spyware se instala en su ordenador por el usuario, por paradójico que suene. En la mayoría de los casos, ni siquiera se da cuenta. Y todo simplemente banal. Por ejemplo, usted ha descargado de Internet parece ser un interesante programa y ejecutar el instalador. En las primeras etapas se ve como de costumbre. Pero de vez en cuando a veces hay ventanas con una propuesta para instalar algún software adicional o add-ons al navegador web. Normalmente, todo esto está escrito en letra pequeña. Un usuario que intenta completar rápidamente la instalación y empezar a trabajar con la nueva aplicación, a menudo no se presta atención a la misma, de acuerdo con todas las condiciones y … finalmente se incrusta "agente" para recoger información.

A veces, el software espía se instala en su ordenador, en el fondo, entonces el enmascaramiento de los procesos críticos del sistema. Las opciones aquí pueden ser suficientes: la instalación de software no es de confianza, la descarga de contenidos a través de Internet, abrir archivos adjuntos de correo electrónico sospechosos, e incluso una simple visita algún recurso inseguro en la web. Como es evidente, seguir la pista de una instalación de este tipo sin protección especial es simplemente imposible.

efectos de

Con respecto a los daños causados por los espías, como se ha dicho, en el sistema en su conjunto no se refleja de ninguna manera, pero la información del usuario y los datos personales en riesgo.

El más peligroso de todo este tipo de aplicación es de los llamados keyloggers, y más simplemente, keyloggers. Sólo ellos son capaces de seguir el juego de caracteres que permite a un atacante para obtener los mismos nombres de usuario y contraseñas, datos bancarios o los códigos PIN de la tarjeta, y todo el hecho de que el usuario no desea que sean accesibles a una amplia gama de personas. Como regla general, después de determinar todos los datos que van a enviarlos a un servidor remoto, o por e-mail, por supuesto, en modo oculto. Por lo tanto, se recomienda utilizar para almacenar información importante, de servicios públicos-codificadores específicos. Además, se recomienda no almacenar archivos en el disco duro (HDD a encontrar fácilmente los escáneres), y medios extraíbles, pero al menos en la unidad flash, y siempre con el decodificador de la llave.

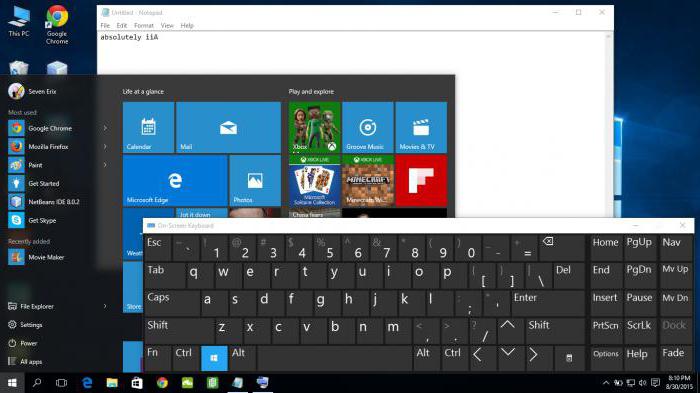

Entre otras cosas, muchos expertos consideran que el uso de un teclado en pantalla en la más segura, a pesar de que reconocen los inconvenientes de este método.

pantalla de seguimiento en cuanto a lo que se dedica el usuario, el peligro es sólo cuando los datos confidenciales o información de registro entró. Spy simplemente el paso del tiempo hace capturas de pantalla y los envía al atacante. Utilizando el teclado en pantalla, al igual que en el primer caso, el resultado no lo hará. Y si dos espías que trabajan al mismo tiempo, por lo general, no ocultar.

seguimiento de correo electrónico se realiza en la lista de contactos. El principal objetivo es la sustitución de los contenidos de la carta cuando lo envía con el propósito de enviar correo no deseado.

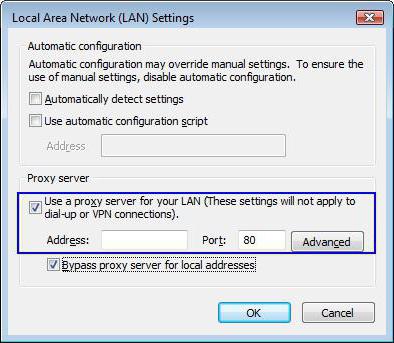

espías de proxy daño causado sólo en el sentido de que el terminal de ordenador local se convierte en una especie de servidor proxy. ¿Por qué hacerlo? Sí, sólo para esconderse detrás de, por ejemplo, la dirección IP del usuario en la comisión de actos ilegales. Naturalmente, el usuario no sabe nada de él. Aquí, por ejemplo, alguien cortó en el sistema de seguridad de un banco y se robó una cierta cantidad de dinero. seguimiento de acción de servicios autorizada revela que la piratería se llevó a cabo con el terminal con la IP-algo, que se encuentra en dicha dirección. servicios especiales y enviados a la cárcel a la persona inocente por venir. Sin embargo, nada de bueno?

Los primeros síntomas de la infección

Ahora ir a la práctica. Cómo comprobar si el equipo en busca de spyware, si de repente, por cualquier razón, se han colado en aproximadamente la integridad de seguridad del sistema? Para ello, es necesario saber cómo las primeras etapas de efectos se manifiestan de tales aplicaciones.

Si por ninguna razón aparente notó rendimiento lento o el sistema periódicamente "cuelga" y se niega a trabajar, primero debe buscar en el uso de la carga en el procesador y la memoria, así como para controlar todos los procesos activos.

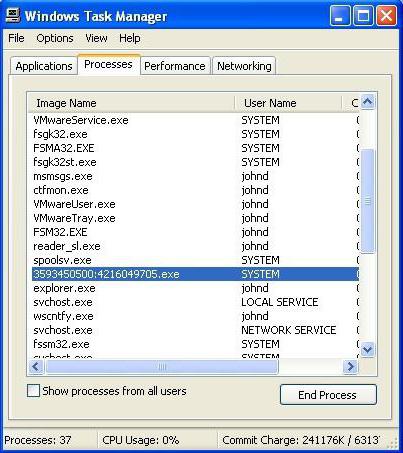

En la mayoría de los casos, un usuario de la misma "Administrador de tareas" verá servicio desconocido, que anteriormente no estaba en el árbol de procesos. Esta es sólo la primera campana. Los creadores del software espía no es tonto, por tanto, crear programas que se disfrazan de los procesos del sistema, y para identificarlos y sin ningún conocimiento especial en el modo manual, es simplemente imposible. A continuación, los problemas comienzan con una conexión a Internet, cambiar la página de inicio, y así sucesivamente. D.

Cómo comprobar si el equipo software espía

En cuanto a la comprobación, el software anti-virus de estado no va a ayudar, especialmente si han perdido la amenaza. Por lo menos se necesita algún tipo de versión portátil del Dr. Web curarla! o la herramienta de eliminación de virus de Kaspersky (o mejor – algo así como Rescate de disco para comprobar el sistema antes de que se carga).

¿Cómo encontrar spyware en su computadora? En la mayoría de los casos, se recomienda utilizar un enfoque estrecho programa especial de clases Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware, etc.). El proceso de exploración es totalmente automatizado en ellos, así como la posterior eliminación. Pero incluso aquí hay algunas cosas que vale la pena prestar atención.

Cómo eliminar el software espía de su equipo: métodos estándar y utilizado por el software de terceros

Eliminar el software espía de su equipo, puede incluso manualmente, pero sólo con la condición de que el programa no es enmascarado.

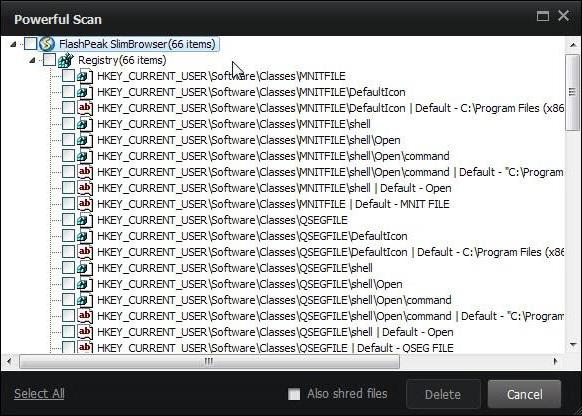

Para ello, puede hacer referencia a la lista de programas y componentes para encontrar la aplicación deseada en la lista y empezar el proceso de desinstalación. Sin embargo, el programa de desinstalación de Windows, por decirlo suavemente, no es muy bueno, porque las reservas después de la finalización de un montón de basura informática, a fin de utilizar lushche herramientas especializadas como IObit Uninstaller, que, además de eliminar la forma estándar, permite la exploración en profundidad para la búsqueda de archivos residuales o incluso claves y entradas en el registro del sistema.

Ahora unas palabras acerca de la utilidad de Spyhunter sensacional. Muchos lo llaman casi una panacea para todos los males. Nos permitimos no están de acuerdo. Analiza nada del sistema, en realidad, a veces da un falso positivo no es el problema. El hecho de que es suficiente para desinstalar problemática. En el usuario normal de la cantidad total de la acción a realizar, simplemente girar la cabeza.

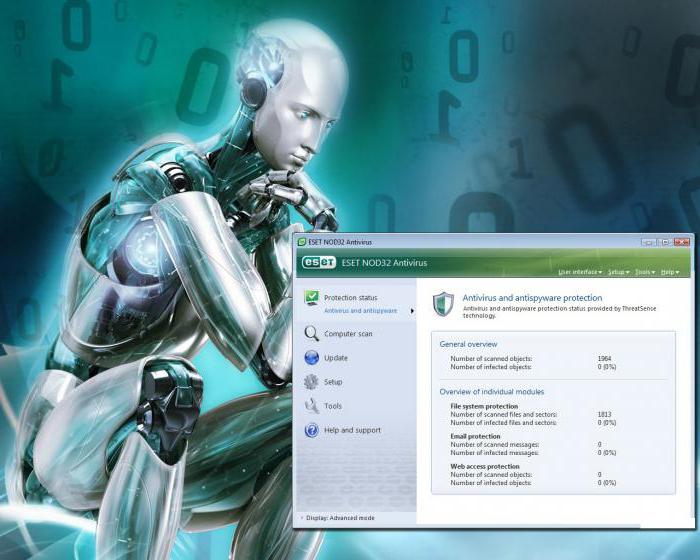

Qué usar? Protección frente a estas amenazas y búsqueda de software espía en su PC se puede lograr, por ejemplo, incluso con el paquete de ayuda ESET NOD32 Antivirus o Smart Security a la función de "antirrobo" activado. Sin embargo, cada uno elige que mejor y más fácil para él.

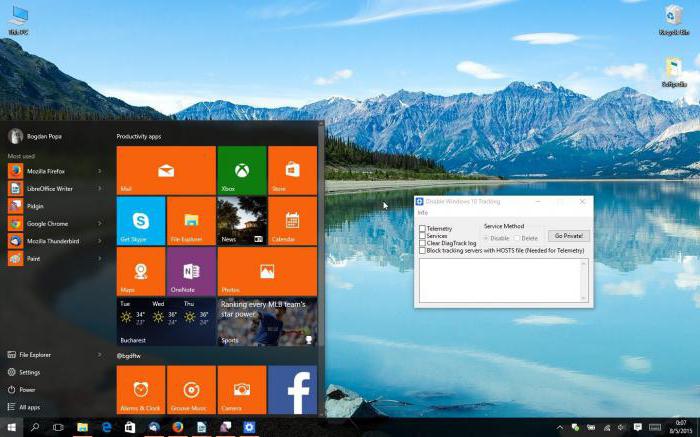

espionaje legalizado en Windows 10

Pero esto no es todo. Todo lo anterior se trate sólo la forma de penetrar en el software espía en el sistema, cómo se comportan, y así sucesivamente. En. Pero qué hacer cuando legalizado el espionaje?

Windows 10 en este sentido es notable no para mejor. Aquí hay una gran cantidad de servicios que desea desactivar (el intercambio de datos con los servidores de Microsoft remotas, el uso de la identificación de la publicidad, el envío de datos de esta empresa, determinación de la posición mediante telemetría, recibir actualizaciones desde varias ubicaciones, y así sucesivamente. D.).

¿Existe una protección del 100 por ciento?

Si se fijan bien en la forma de penetrar el software espía en su ordenador y lo que hacen después, alrededor de 100 por ciento de protección sólo puede decir una cosa: no existe. Incluso con el uso de todo el arsenal de herramientas de seguridad, puede estar seguro de que en el 80 por ciento, no más. Sin embargo, por el propio usuario debe haber ningún acto de provocación en forma de visitar sitios sospechosos, instalar software inseguro, haciendo caso omiso de las advertencias anti-virus, abrir archivos adjuntos de correo electrónico de fuentes desconocidas, y así sucesivamente. D.