Cómo configurar y utilizar el puerto SSH? Guía paso a paso

Secure Shell, o abreviado como SSH, es una de las tecnologías más avanzadas de protección de datos en la transmisión. El uso de un régimen de este tipo en el mismo router permite no sólo la confidencialidad de la información transmitida, sino también para acelerar el intercambio de paquetes. Sin embargo, no todo el mundo sabe lo que a abrir el puerto SSH, y por qué todo esto es necesario. En este caso, es necesario dar una explicación constructiva.

Puerto SSH: ¿qué es y para qué necesitamos?

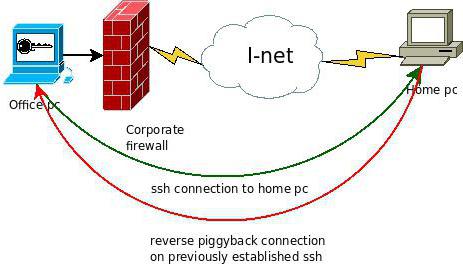

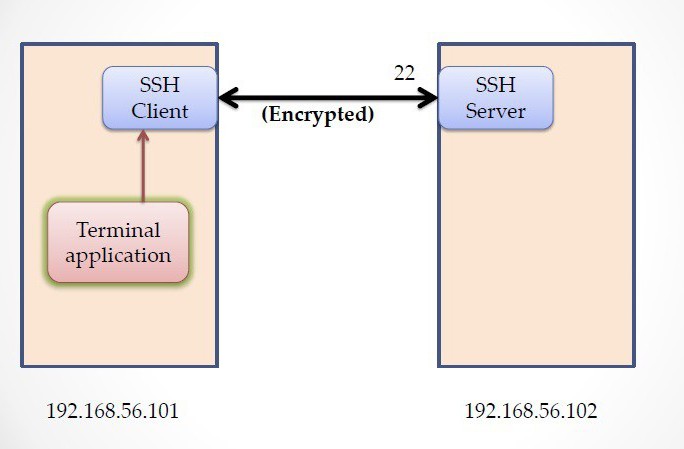

Dado que estamos hablando de seguridad, en este caso, bajo el puerto SSH debe entenderse canal dedicado en la forma de un túnel, que proporciona cifrado de datos.

El esquema más primitiva de este túnel es que una SSH-puerto abierto se utiliza por defecto para cifrar los datos en la fuente y el descifrado en el punto final. Esto se puede explicar de la siguiente manera: si le gusta o no, el tráfico transmitido, a diferencia del IPSec, encriptados bajo la compulsión y el terminal de salida de la red, y en el lado receptor de la entrada. Para descifrar la información transmitida por este canal, el terminal receptor utiliza una clave especial. En otras palabras, para intervenir en la transferencia o comprometer la integridad de los datos transmitidos en el momento en que uno no puede sin una clave.

Sólo abrir SSH-puerto en cualquier router o mediante el uso de la configuración apropiada de cliente adicional interactúa directamente con el servidor de SSH, le permite utilizar plenamente todas las características de los sistemas de seguridad de red modernos. Estamos aquí sobre el uso de un puerto que se asigna por la configuración por defecto o personalizadas. Estos parámetros de la aplicación puede tener un aspecto difícil, pero sin una comprensión de la organización de tal conexión no es suficiente.

puerto SSH estándar

Si, en efecto, sobre la base de los parámetros de cualquier del router debe determinar en primer lugar la orden, qué tipo de software se utilizará para activar este enlace. De hecho, el puerto SSH por defecto puede tener diferentes configuraciones. Todo depende de qué método se utiliza en el momento (conexión directa con el servidor, la instalación de reenvío de puertos de cliente adicional y así sucesivamente. D.).

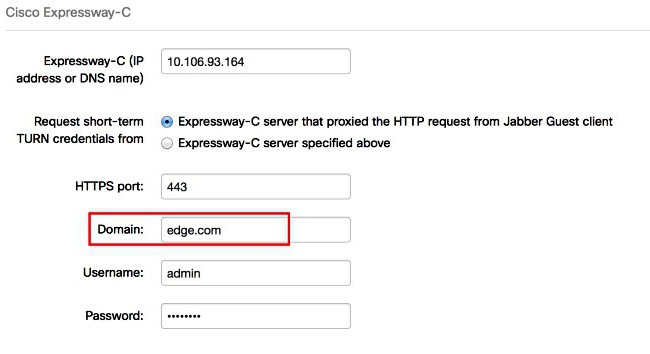

Por ejemplo, si el cliente utiliza Jabber, para las conexiones correctas, el cifrado y el puerto de transferencia de datos 443 se va a utilizar, aunque la realización se encuentra en el puerto estándar 22.

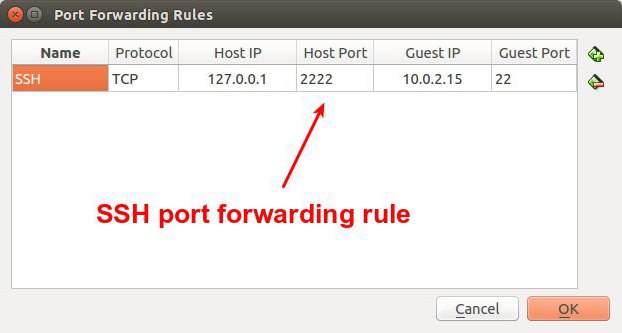

Para restablecer el router para la asignación para un programa en particular o procesar las condiciones necesarias tienen que realizar el reenvío de puertos SSH. ¿Qué es? Es el objetivo de un acceso particular a un solo programa que utiliza una conexión a Internet, sin importar cuál es la configuración actual de intercambio de protocolo de datos (IPv4 o IPv6).

justificación técnica

puerto SSH estándar 22 no se utiliza siempre como ya estaba claro. Sin embargo, aquí es necesario asignar algunas de las características y los ajustes utilizados durante la instalación.

¿Por qué protocolo de confidencialidad de datos cifrados implica el uso de SSH como (guest) puerto de usuario puramente externo? Pero sólo porque se aplica un túnel que permite el uso de una llamada shell remoto (SSH), para acceder a la gestión de terminales a través de acceso remoto (sentrar), y se aplica el procedimiento de copia remota (SCP).

Además, SSH-puerto se puede activar en el caso en que es necesario que el usuario ejecute secuencias de comandos remotos X Windows, que en el caso más simple es una transferencia de información de una máquina a otra, como se ha dicho, con un cifrado de datos forzado. En tales situaciones, la más necesaria utilizará basado en el algoritmo AES. Se trata de un algoritmo de cifrado simétrico, que se proporcionó originalmente en la tecnología SSH. Y utilizarlo no sólo es posible sino necesario.

Historia de la realización

La tecnología ha aparecido desde hace mucho tiempo. Dejemos de lado la cuestión de cómo hacer que la formación de hielo del puerto SSH, y nos centramos en cómo funciona todo.

Por lo general, se trata de, al utilizar un proxy en la base de calcetines o utilizar un túnel VPN. En caso de que alguna aplicación de software puede funcionar con VPN, mejor elegir esta opción. El hecho de que casi todos los programas conocidos hoy en día utilizan el tráfico de Internet, la VPN puede funcionar, pero la configuración de enrutamiento no es fácil. Esto, como en el caso de los servidores proxy, permite dejar la dirección externa de la terminal desde el que el que actualmente se producen en la red de salida, no reconocido. Ese es el caso de la dirección proxy siempre está cambiando, y la versión de VPN se mantiene sin cambios con la fijación de una determinada región, con excepción de aquel en el que hay una prohibición de acceso.

La misma tecnología que ofrece el puerto SSH, fue desarrollado en 1995 en la Universidad de Tecnología de Finlandia (SSH-1). En 1996, las mejoras se han añadido en forma de protocolo SSH-2, que fue bastante generalizado en el espacio post-soviético, aunque para ello, así como en algunos países de Europa occidental, a veces es necesario obtener permiso para utilizar este túnel, y de los organismos gubernamentales.

La principal ventaja de la apertura de SSH-puerto, a diferencia de telnet o rlogin, es el uso de firmas digitales RSA o DSA (el uso de un par de abierto y una clave enterrado). Además, en este caso se puede utilizar la llamada clave de sesión basado en el algoritmo Diffie-Hellman, que implica el uso de una salida de cifrado simétrico, aunque no excluye el uso de algoritmos de cifrado asimétrico durante la transmisión y recepción de datos por otro aparato.

Servidores y shell

En Windows o Linux abierta SSH-puerto no es tan difícil. La única pregunta es, ¿qué tipo de herramientas para este fin se utilizará.

En este sentido, es necesario prestar atención a la cuestión de la transmisión de la información y la autenticación. En primer lugar, el propio protocolo está suficientemente protegido por el llamado sniffing, que es el "escuchas telefónicas" más habitual de tráfico. SSH-1 demostró ser vulnerable a los ataques. La interferencia en el proceso de transferencia de datos en la forma de un esquema de "hombre en el medio" tenido sus resultados. Información simplemente podría interceptar y descifrar muy elemental. Pero la segunda versión (SSH-2) ha sido inmune a este tipo de intervención, conocido como secuestro de sesión, gracias a lo que es el más popular.

prohíbe la seguridad

En cuanto a la seguridad con respecto a los datos transmitidos y recibidos, la organización de las conexiones establecidas con el uso de dicha tecnología permite evitar los problemas siguientes:

- clave de identificación para el huésped en la etapa de transmisión, cuando una "instantánea» de huellas dactilares;

- Soporte para Windows y sistemas de tipo UNIX;

- sustitución de direcciones IP y DNS (spoofing);

- interceptando contraseña abierta con acceso físico al canal de datos.

En realidad, toda la organización de un sistema de este tipo se basa en el principio de "cliente-servidor", es decir, en primer lugar el ordenador del usuario a través de un programa especial o llamadas complemento para el servidor, lo que produce un cambio de dirección correspondiente.

túnel

No hace falta decir que la aplicación de la conexión de este tipo en un controlador especial debe estar instalado en el sistema.

Por lo general, en los sistemas basados en Windows está integrada en el controlador shell de Microsoft Teredo, que es una especie de emulación de medios virtuales de IPv6 en las redes de apoyo sólo con IPv4. adaptador predeterminado túnel está activo. En caso de fallo asociado a él, sólo puede realizar un reinicio del sistema o realizar un cierre y reinicie comandos desde la consola de comandos. Para desactivar se utilizan tales líneas:

- netsh;

- interfaz de estado conjunto teredo deshabilitado;

- isatap interfaz de establecer el estado desactivado.

Después de introducir el comando debe reiniciar. Para volver a habilitar el adaptador y comprobar el estado de personas con discapacidad en lugar del permiso de registros activos, después de lo cual, de nuevo, debe reiniciar todo el sistema.

SSH-servidor

Ahora vamos a ver cómo se utiliza el puerto SSH como el núcleo, a partir del esquema de "cliente-servidor". El valor predeterminado se aplica por lo general 22 minutos puerto, pero, como se mencionó anteriormente, se puede utilizar y la 443a. La única pregunta en la preferencia del propio servidor.

Los SSH-servidores más comunes se considera que es el siguiente:

- para Windows: Tectia del servidor SSH, OpenSSH con Cygwin, MobaSSH, KpyM Telnet / SSH Server, WinSSHD, copssh, freeSSHd;

- para FreeBSD: OpenSSH;

- para Linux: Tectia del servidor SSH, SSH, openssh-server, LSH-servidor, dropbear.

Todos los servidores son libres. Sin embargo, se pueden encontrar y pagado los servicios que proporcionan mayores niveles de seguridad, que es esencial para la organización del acceso a la red y la seguridad de la información en las empresas. El costo de tales servicios no se discute. Pero en general se puede decir que es relativamente barato, incluso en comparación con la instalación de un software especial o firewall "hardware".

SSH-cliente

Cambiar puerto SSH puede hacerse sobre la base del programa del cliente o de la configuración apropiada cuando reenvío de puertos en el router.

Sin embargo, si se toca la concha cliente, los siguientes productos de software pueden usarse para diversos sistemas:

- Ventanas – SecureCRT, masilla gatito, Axessh, ShellGuard, SSHWindows, ZOC, XShell, ProSSHD etc;..

- Mac OS X: iTerm2, vSSH, NiftyTelnet SSH;

- Linux y BSD: LSH-cliente, kdessh, openssh-client, Vinagre, masilla.

La autenticación se basa en la clave pública, y cambiar el puerto

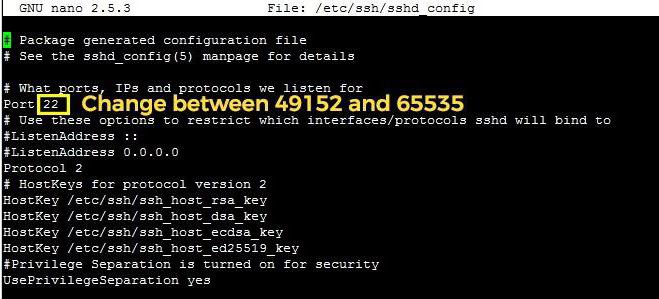

Ahora unas palabras sobre la forma en la verificación y configuración de un servidor. En el caso más simple, debe utilizar un archivo de configuración (sshd_config). Sin embargo, se puede prescindir de él, por ejemplo, en el caso de programas como la masilla. Cambiar puerto SSH desde el valor por defecto (22) a cualquier otro es completamente elemental.

Lo más importante – para abrir un número de puerto no supera el valor de 65535 (puertos más altos simplemente no existen en la naturaleza). Además, hay que prestar atención a algunos puertos abiertos por defecto, que pueden ser utilizados por clientes como bases de datos MySQL o FTPD. Si los especifica para la configuración de SSH, por supuesto, que sólo dejan de funcionar.

Vale la pena señalar que el mismo cliente Jabber debe estar en ejecución en el mismo entorno mediante SSH-servidor, por ejemplo, en una máquina virtual. Y más localhost servidor tendrá que asignar un valor a 4430 (en vez de 443, como se mencionó anteriormente). Esta configuración se puede utilizar cuando el acceso al archivo principal jabber.example.com bloqueado por el firewall.

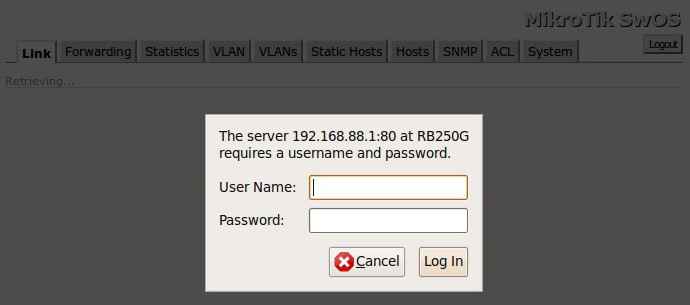

Por otra parte, las lumbreras de transferencia pueden estar en el router mediante la configuración de su interfaz con la creación de excepciones a las reglas. En la mayoría de los modelos de entrada a través de direcciones de entrada a partir de 192.168 suplementado con 0,1 o 1,1, pero routers combinar las capacidades ADSL-módems como Mikrotik, dirección final implica el uso de 88,1.

En este caso, crear una nueva regla, a continuación, establecer los parámetros necesarios, por ejemplo, para instalar la conexión externa DST-nat, así como los puertos prescritos de forma manual no están bajo la configuración general y en la sección de preferencias Activismo (Acción). Nada demasiado complicado aquí. Lo más importante – para especificar los valores requeridos de la configuración y establecer el puerto correcto. Por defecto, se puede utilizar el puerto 22, pero si el cliente utiliza un especial (algunos de los anteriores para diferentes sistemas), el valor puede ser cambiado de manera arbitraria, pero sólo por lo que este parámetro no exceda del valor declarado, por encima del cual los números de puerto simplemente no están disponibles.

Al configurar conexiones también debe prestar atención a los parámetros del programa cliente. Es muy posible que, en su configuración tiene que especificar la longitud mínima de la llave (512), aunque el defecto se suele fijar 768. También es deseable ajustar el tiempo de espera para iniciar sesión en el nivel de 600 segundos y el permiso de acceso remoto con derechos de root. Después de aplicar estos ajustes, es necesario permitir también el uso de todos los derechos de autenticación, que no esté basada en el uso .rhost (pero es necesario sólo para los administradores de sistemas).

Entre otras cosas, si el nombre de usuario registrado en el sistema, no el mismo que introdujo en este momento, se debe especificar explícitamente mediante el comando principal ssh usuario la introducción de parámetros adicionales (para los que entienden lo que está en juego).

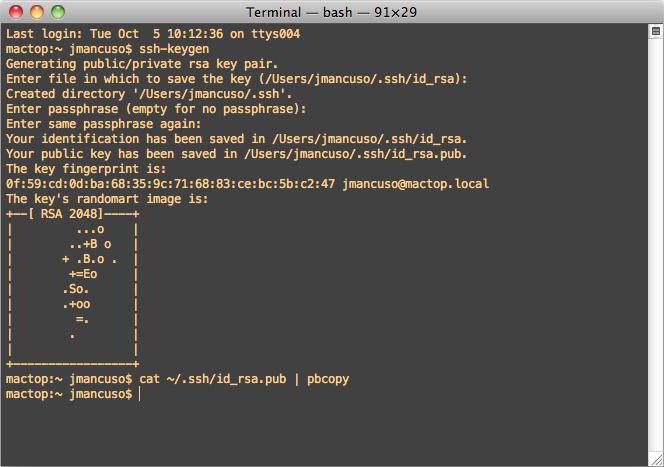

Equipo ~ / .ssh / id_dsa se puede utilizar para la transformación de la llave y el método de cifrado (o RSA). Para crear una clave pública utilizada por la conversión mediante la línea de ~ / .ssh / identity.pub (pero no necesariamente). Pero, como muestra la práctica, la forma más fácil de usar comandos como ssh-keygen. Aquí la esencia de la cuestión se reduce sólo al hecho, añadir la clave de las herramientas de autenticación disponibles (~ / .ssh / authorized_keys).

Pero hemos ido demasiado lejos. Si usted vuelve a la cuestión configuración del puerto SSH, como ha sido el cambio de puerto SSH claro no es tan difícil. Sin embargo, en algunas situaciones, dicen, tendrá que sudar, debido a la necesidad de tomar en cuenta todos los valores de los parámetros clave. El resto del problema de configuración se reduce a la entrada de cualquier programa de servidor o cliente (si se proporciona inicialmente), o para utilizar el reenvío de puertos en el router. Pero incluso en caso de cambio del puerto 22, el valor por defecto, a la misma 443a, debe entenderse claramente que tal esquema no siempre funciona, pero sólo en el caso de la instalación de la misma complemento Jabber (otros análogos pueden activar y sus respectivos puertos, se diferencia de la norma). Además, debe prestarse especial atención dada la configuración SSH-cliente, que interactuará directamente con el servidor de SSH, si se supone realmente a utilizar la conexión actual del parámetro.

En cuanto al resto, si el reenvío de puertos no se proporciona inicialmente (aunque es deseable llevar a cabo este tipo de acciones), los ajustes y las opciones de acceso a través de SSH, no se puede cambiar. Hay algún problema al crear una conexión, y su uso posterior, en general, no se espera que (a menos que, por supuesto, no va a ser utilizado de forma manual basado configurar el servidor de configuración y cliente). Las excepciones más comunes a la creación de normas en el router le permite corregir cualquier problema o evitarlos.