Métodos y medios de protección de la información

Métodos y medios de información de la computadora son una combinación de varias medidas de hardware y software, moral, las normas éticas y legales, que están diseñados para contrarrestar las amenazas maliciosas y para minimizar el daño potencial de los propietarios y usuarios de la información del sistema.

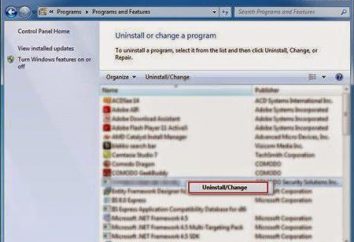

Tenga en cuenta los siguientes tipos de medidas tradicionales contra la fuga de información desde el ordenador.

Los métodos técnicos y medios de protección de la información

Estos incluyen:

- protección contra el acceso no autorizado al sistema informático;

- la redundancia de todos los subsistemas informáticos críticos;

- En red con la consiguiente posibilidad de reasignar recursos si hay un mal funcionamiento de los enlaces de red individuales;

- instalación de equipos para la detección y extinción de incendios ;

- instalación de equipos para la detección de agua;

- adopción de un conjunto de medidas de protección contra el robo, el sabotaje, el sabotaje, explosiones;

- la instalación de una fuente de alimentación redundante;

- locales cerraduras equipo;

- ajuste de la alarma y otra.

métodos de organización y medios de protección de la información

Estos incluyen:

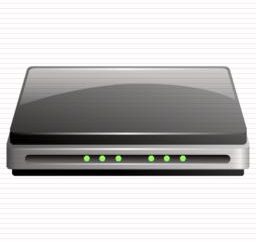

- servidores de seguridad;

- cuidadosamente organizado de contratación;

- la exclusión de tales casos, cuando todo el trabajo particularmente importante se realiza por una sola persona;

- desarrollo del plan, cómo restaurar la operación del servidor en una situación en la que se produce un error;

- universal de medios para la protección de cualquier usuario (incluso desde la alta dirección).

Los métodos de acceso no autorizado a la información

Poco se sabe de los métodos y medios de seguridad de la información anterior, es necesario entender cómo se puede llevar a cabo el acceso no autorizado a la información.

Tenga en cuenta que el acceso no autorizado a información sensible puede ocurrir durante los trabajos de reparación o mantenimiento de computadoras debido al hecho de que la información residual en los medios de comunicación puede ser la lectura que, a pesar del hecho de que el usuario ha borrado a su debido tiempo por el método habitual. Otra forma – es cuando la información se lee de los medios de comunicación, si el transporte se realiza sin protección.

El trabajo de los ordenadores modernos basados en circuitos integrados, que se llevan a cabo en el cambio de alta frecuencia en los niveles de corriente y tensión. Esto conduce al hecho de que en la cadena alimentaria, equipos cercanos, aire, etc. existen campos electromagnéticos e interferencias, que con la ayuda de algunos "programas espía" medios técnicos pueden ser fácilmente transformados en información que se está procesando. En este caso, cuanto menor sea la distancia del atacante al receptor de hardware, es más probable que quitar y descifrar la información será posible. Familiarización con la información que lleva el carácter no autorizada También es posible debido a la conexión directa de un atacante mediante "programas espía" de los equipos de la red y los canales de comunicación.

Métodos y técnicas de seguridad de la información: la autenticación e identificación

La identificación es la asignación de sujeto u objeto de una imagen única o nombre. Sin embargo, la autenticación es una comprobación de si el sujeto / objeto en el que está tratando de ser. El objetivo último de ambas medidas – una tolerancia del sujeto / objeto a la información que está en uso limitado o denegación de dicha admisión. La autenticidad del objeto puede ser un programa, un dispositivo de hardware o de la misma persona. Objetos / autenticación e identificación de los sujetos pueden ser: equipo técnico (estaciones de trabajo, monitores, estaciones de abonado), personas (operadores, usuarios), la información en el monitor, medios magnéticos, y otros.

Métodos y medios de protección de la información: el uso de contraseñas

La contraseña es un conjunto de caracteres (letras, números, etc.), que está diseñado para determinar el objeto / sujeto. Cuando hay una pregunta acerca de cómo elegir una contraseña y conjunto, siempre surge la pregunta acerca de su tamaño, el método de aplicación de resistencia a la selección de un intruso. Es lógico que cuanto mayor sea la contraseña, más alto es el nivel de seguridad que proporcionará el sistema, debido a que tomará mucho más esfuerzo para adivinar su / recoger combinación.

Pero incluso si la contraseña es segura, debe ser sustituido periódicamente con uno nuevo con el fin de reducir el riesgo de intercepción por el robo directo del vehículo o quitado del medio de almacenamiento, ya sea por el usuario compulsión forzosa decir palabra "mágica".