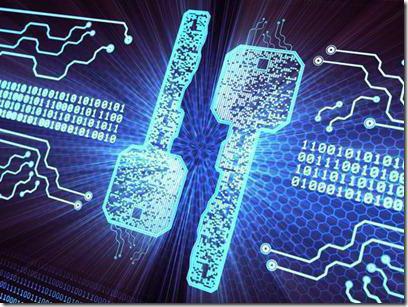

A lo largo de la historia, la humanidad ha tratado de ocultar ciertos datos de miradas indiscretas. Por lo tanto, no es sorprendente que de este deseo, toda una ciencia – la criptografía. ¿Qué es? ¿Dónde se utiliza y para qué fines?

información general

Los primeros métodos de criptografía, por regla general, sirven al interés público. Pero desde que Internet se generalizó, se convirtió en la propiedad de una amplia gama de personas. Criptografía ahora es utilizado por los piratas informáticos, luchadores por la integridad de los datos y libertad de información y sólo las personas que deseen cifrar sus datos y no para brillar ellos en la red. Pero ¿por qué todavía necesita la criptografía? Lo que es y lo que nos puede dar? Es una ciencia que se dedica al suministro de privacidad de las comunicaciones.

Los primeros métodos de criptografía, por regla general, sirven al interés público. Pero desde que Internet se generalizó, se convirtió en la propiedad de una amplia gama de personas. Criptografía ahora es utilizado por los piratas informáticos, luchadores por la integridad de los datos y libertad de información y sólo las personas que deseen cifrar sus datos y no para brillar ellos en la red. Pero ¿por qué todavía necesita la criptografía? Lo que es y lo que nos puede dar? Es una ciencia que se dedica al suministro de privacidad de las comunicaciones.

Historia del desarrollo

Se cree que las fundaciones de criptografía pusieron Aeneas Tacticus. Los intentos para cifrar los datos hicieron en la antigua India y Mesopotamia. Pero ellos no tuvieron mucho éxito. El primer sistema fiable de protección se desarrolló en la antigua China. La criptografía generalizada adquirida en los países antigüedad. A continuación, se utilizó con fines militares. Las técnicas criptográficas encontraron su camino en la Edad Media, pero ya han adoptado los comerciantes y diplomáticos. La edad de oro de esta ciencia se llama el Renacimiento. Al mismo método de encriptación binaria ha sido propuesta, similar a la utilizada hoy en día en la tecnología informática. Durante la Primera Guerra Mundial, fue reconocida como una herramienta de lucha en toda regla. Era necesario desentrañar los mensajes del enemigo – y podría obtener un resultado impresionante. A modo de ejemplo, la interceptación de los telegramas enviados por el embajador alemán agencias de inteligencia de Estados Unidos Arturom Tsimmermanom. El resultado final de esto fue que los Estados Unidos entraron en la lucha por el lado de la Entente. La Segunda Guerra Mundial fue una especie de molde proceso de desarrollo de las redes informáticas. Y una contribución considerable a esto hizo que la criptografía. ¿Qué es y cuáles son los resultados prácticos de su aplicación? Algunos gobiernos están tan asustados de la posibilidad de que una moratoria sobre el uso de la encriptación de datos.

Se cree que las fundaciones de criptografía pusieron Aeneas Tacticus. Los intentos para cifrar los datos hicieron en la antigua India y Mesopotamia. Pero ellos no tuvieron mucho éxito. El primer sistema fiable de protección se desarrolló en la antigua China. La criptografía generalizada adquirida en los países antigüedad. A continuación, se utilizó con fines militares. Las técnicas criptográficas encontraron su camino en la Edad Media, pero ya han adoptado los comerciantes y diplomáticos. La edad de oro de esta ciencia se llama el Renacimiento. Al mismo método de encriptación binaria ha sido propuesta, similar a la utilizada hoy en día en la tecnología informática. Durante la Primera Guerra Mundial, fue reconocida como una herramienta de lucha en toda regla. Era necesario desentrañar los mensajes del enemigo – y podría obtener un resultado impresionante. A modo de ejemplo, la interceptación de los telegramas enviados por el embajador alemán agencias de inteligencia de Estados Unidos Arturom Tsimmermanom. El resultado final de esto fue que los Estados Unidos entraron en la lucha por el lado de la Entente. La Segunda Guerra Mundial fue una especie de molde proceso de desarrollo de las redes informáticas. Y una contribución considerable a esto hizo que la criptografía. ¿Qué es y cuáles son los resultados prácticos de su aplicación? Algunos gobiernos están tan asustados de la posibilidad de que una moratoria sobre el uso de la encriptación de datos.

La caída del monopolio estatal

Sin embargo, las restricciones impuestas por los gobiernos han sido ineficaces, y en 1967 publicó un libro de David Kahn "descifrador de códigos". Se trata de la historia del desarrollo, así como los fundamentos de la criptografía y el criptoanálisis. Cuando se publicó en la prensa, este libro, para ella comenzaron a aparecer y otras obras. La situación se desarrolló como una avalancha. Al mismo tiempo, hay una formación de la concepción moderna de esta ciencia, y define claramente los requisitos básicos que deben cumplirse información cifrada: la integridad, confidencialidad y neotslezhivaemost. A continuación, los dos componentes se han aislado y están constantemente interactuando partes: el criptoanálisis y kriptosintez. Personas primera dirección en busca de formas de eludir la seguridad y la posibilidad de su ruptura. Mientras que aquellos involucrados en kriptosintezom, el objetivo es asegurar la protección de la información. Y cómo son las cosas en los tiempos modernos? Aquí, por ejemplo, la criptografía FSB puede ser hackeado? ¿Cómo? ¿Qué tan rápido?

Sin embargo, las restricciones impuestas por los gobiernos han sido ineficaces, y en 1967 publicó un libro de David Kahn "descifrador de códigos". Se trata de la historia del desarrollo, así como los fundamentos de la criptografía y el criptoanálisis. Cuando se publicó en la prensa, este libro, para ella comenzaron a aparecer y otras obras. La situación se desarrolló como una avalancha. Al mismo tiempo, hay una formación de la concepción moderna de esta ciencia, y define claramente los requisitos básicos que deben cumplirse información cifrada: la integridad, confidencialidad y neotslezhivaemost. A continuación, los dos componentes se han aislado y están constantemente interactuando partes: el criptoanálisis y kriptosintez. Personas primera dirección en busca de formas de eludir la seguridad y la posibilidad de su ruptura. Mientras que aquellos involucrados en kriptosintezom, el objetivo es asegurar la protección de la información. Y cómo son las cosas en los tiempos modernos? Aquí, por ejemplo, la criptografía FSB puede ser hackeado? ¿Cómo? ¿Qué tan rápido?

modernidad

Cuando apareció Internet, la criptografía ha alcanzado un nuevo nivel. Sus métodos son ampliamente utilizados por los individuos en las transacciones de comercio electrónico en la identificación, autenticación y así sucesivamente. Y no podemos dejar de mencionar Bitcoin – criptomoneda, que se genera de acuerdo con un algoritmo matemático específico, y no está controlado por el estado. Este medio de pago se utiliza para eludir las restricciones, o simplemente no se encienden. A modo de ejemplo, puede quedarse con más detalle en la idea con bitcoins. Este sistema fue propuesto por un programador joven llamado Wei Dai. Y en 2009, se ha aplicado con éxito Satoshi Nakamoto. Para las transacciones no necesita intermediarios en la forma de un banco u otra institución financiera, por lo que son muy difíciles de rastrear. Y debido a que la descentralización de red completa retirar o congelar bitcoins imposible. Por lo tanto, pueden ser utilizados para pagar por cualquiera de los bienes – si el vendedor se compromete a aceptar la moneda. Creado dinero nuevo sólo puede ser los propios usuarios que proporcionan la potencia de cálculo de sus ordenadores.

Cuando apareció Internet, la criptografía ha alcanzado un nuevo nivel. Sus métodos son ampliamente utilizados por los individuos en las transacciones de comercio electrónico en la identificación, autenticación y así sucesivamente. Y no podemos dejar de mencionar Bitcoin – criptomoneda, que se genera de acuerdo con un algoritmo matemático específico, y no está controlado por el estado. Este medio de pago se utiliza para eludir las restricciones, o simplemente no se encienden. A modo de ejemplo, puede quedarse con más detalle en la idea con bitcoins. Este sistema fue propuesto por un programador joven llamado Wei Dai. Y en 2009, se ha aplicado con éxito Satoshi Nakamoto. Para las transacciones no necesita intermediarios en la forma de un banco u otra institución financiera, por lo que son muy difíciles de rastrear. Y debido a que la descentralización de red completa retirar o congelar bitcoins imposible. Por lo tanto, pueden ser utilizados para pagar por cualquiera de los bienes – si el vendedor se compromete a aceptar la moneda. Creado dinero nuevo sólo puede ser los propios usuarios que proporcionan la potencia de cálculo de sus ordenadores.

terminología

Por lo tanto, hay criptografía, lo que es, ya lo sabemos, vamos a entender lo mismo con algunos de los términos para que sea más fácil.

Por lo tanto, hay criptografía, lo que es, ya lo sabemos, vamos a entender lo mismo con algunos de los términos para que sea más fácil.

De mayor interés para nosotros es el sistema autónomo de pagos electrónicos. Gracias a ella, el comprador y el vendedor pueden comunicarse sin problemas. Sin embargo, debe tenerse en cuenta que, en ese caso, para retirar los fondos a una cuenta bancaria tiene que gastar una transacción más.

El anonimato – un concepto que significa que los participantes en la transacción trabajan de forma confidencial. Puede ser absoluta y recuerda. En este último caso aún se prevé la participación de un árbitro. Él puede, si se cumplen ciertas condiciones, a identificar a las personas.

Honesta partido – el así llamado hombre que tiene toda la información necesaria y de manera constante sigue el protocolo del sistema.

centro de acogida – un árbitro que tiene la confianza de todos los participantes. Se garantiza el respeto a las personas de acuerdo protocolo.

El enemigo – es el delincuente que quiere romper el perímetro establecido por informe confidencial. Por defecto, según la percepción de todos los participantes en el sistema.

permanecer en el anonimato

Vamos a explorar este tema con un ejemplo sencillo. fanáticos de privacidad tienden a comenzar con los proxies CGI (proxies web). No es necesario instalar software adicional y obstruir la cabeza complicada configuración del componente de hardware. En este caso el usuario simplemente transmite la información que él quiere ir a un sitio web. Este usuario hace una petición en su nombre y, a continuación, envía los datos al hombre. Sin embargo, hay algunas trampas: proxy web tiene una maravillosa capacidad de copiarse a sí mismo todo va a través de la información. Muchas de esta oportunidad de disfrutar de manera segura.

Para los usuarios más experimentados preferido utilizar los fondos más en serio. Como un ejemplo puede conducir Tor. Este servicio utiliza un sistema de encaminamiento de múltiples capas, que incluye una cadena de servidores proxy. Mantener un registro de los datos es difícil debido a las vías de ramificación. Gracias a este Tor ofrece a sus usuarios con un alto nivel de seguridad de los datos. Aunque hay algunas peculiaridades.

cypherpunk

Este término se utiliza en relación con las personas, la idea muy entusiasta de anonimato. Tales personas no son suficientes servidores proxy, y el nivel de servicio de la criptografía de sus sistemas operativos no están satisfechos. Por lo tanto, tratan de maximizar el anonimato a través del uso de sistemas criptográficos abiertas. En su mayor parte son militantes movimiento cypherpunk. Cabe señalar que estos desarrollos son a menudo coloración política implícita. Esto es debido al hecho de que los activistas son adherentes de criptoanarquismo y muchas ideas sociales libertarias.

Este término se utiliza en relación con las personas, la idea muy entusiasta de anonimato. Tales personas no son suficientes servidores proxy, y el nivel de servicio de la criptografía de sus sistemas operativos no están satisfechos. Por lo tanto, tratan de maximizar el anonimato a través del uso de sistemas criptográficos abiertas. En su mayor parte son militantes movimiento cypherpunk. Cabe señalar que estos desarrollos son a menudo coloración política implícita. Esto es debido al hecho de que los activistas son adherentes de criptoanarquismo y muchas ideas sociales libertarias.

diseño

Matemáticas y la criptografía se ciencias relacionadas estrechamente, la segunda sigue de la primera. El desarrollo de métodos para el cifrado y descifrado de datos basados en una amplia gama de métodos algebraicos. Todas las acciones necesarias pueden ser realizadas por una sola persona, sino por el alcance de todo el estado crearon organizaciones separadas.

Por lo tanto, en nuestro caso, podemos citar como ejemplo el Instituto de Criptografía en el Servicio de Seguridad Federal. protocolos de cifrado desarrollados por él se utilizan para clasificar los datos sensibles, el acceso a la que se va a producir durante millones de años. No es cosa de risa – la criptografía. Tecnología de la información también tiene mucho en común con esta ciencia. Pero en este caso significa que el cifrado de los datos, de tal manera que ellos eran capaces de leer una arquitectura de ordenador en particular. Como se puede ver, la ciencia en la vida moderna están estrechamente relacionados.

conclusión

La criptografía no es una cosa fácil de hacer. Por supuesto, puede en su tiempo libre para crear su propio sistema de cifrado, pero no el hecho de que puede tener un más o menos fuerte resistencia endurecido profesionales. Si hay un deseo de comprender los fundamentos de la criptografía, puede empezar con las disciplinas matemáticas. Aunque se puede simplificar en gran medida la tarea y utilizar uno de los muchos sistemas de encriptación de datos abierta. Pero en este caso es necesario plantear la cuestión de su eficacia y nivel de protección.

La criptografía no es una cosa fácil de hacer. Por supuesto, puede en su tiempo libre para crear su propio sistema de cifrado, pero no el hecho de que puede tener un más o menos fuerte resistencia endurecido profesionales. Si hay un deseo de comprender los fundamentos de la criptografía, puede empezar con las disciplinas matemáticas. Aunque se puede simplificar en gran medida la tarea y utilizar uno de los muchos sistemas de encriptación de datos abierta. Pero en este caso es necesario plantear la cuestión de su eficacia y nivel de protección.