ACS – es el control de acceso …

El control de acceso (ACS) – un elemento obligatorio de un sistema de seguridad integrado, y una parte integral de la oficina moderna como sistema de gestión de documentos electrónicos o sistema de aire acondicionado.

Y esto está totalmente justificado, ya que le permite monitorizar las personas que entran y salen, que protege de manera efectiva el objeto de penetrar en su territorio de personas indeseables. Permite distinguir entre el paso de visitantes y empleados encargados de las instalaciones de la empresa.

Y esto está totalmente justificado, ya que le permite monitorizar las personas que entran y salen, que protege de manera efectiva el objeto de penetrar en su territorio de personas indeseables. Permite distinguir entre el paso de visitantes y empleados encargados de las instalaciones de la empresa.

A menudo se integra en un sistema de seguridad común, y que interactúa con cámaras de vigilancia y alarma. Además, un sistema de control de acceso avanzado trae el sistema para registrar el tiempo de trabajo. Esto le permite controlar el momento de la llegada de los trabajadores y su cuidado. Que no puede sino aumentar la disciplina en la empresa.

Los principales elementos del sistema de control de acceso

Los fabricantes producen equipos ACS, una gran mayoría. Sin embargo, sus elementos básicos permanecen sin cambios: controlador, los identificadores de lectores propios identificadores personales, de bloqueo y dispositivo de alineación.

Identificación personal (tarjeta, varias insignias, llaveros)

Se otorga a cada empleado y sirve como un pase para que pudiera obtener en el territorio de la empresa. En cada una de estas tarjetas registrado código único extraído al entrar en contacto con el dispositivo lector. Entonces, el código personal es analizada por el controlador de ACS. Y si cumple con los criterios de admisión, una señal automática se envía al dispositivo de bloqueo, la puerta se abre, la barrera se levanta, el torniquete está desbloqueado. Los protocolos de comunicación en el identificador personal y el lector puede variar, y la organización del proyecto deben tener esto en cuenta. En Rusia, ampliamente utilizado protocolo de Mifare, Em-marina.

Se otorga a cada empleado y sirve como un pase para que pudiera obtener en el territorio de la empresa. En cada una de estas tarjetas registrado código único extraído al entrar en contacto con el dispositivo lector. Entonces, el código personal es analizada por el controlador de ACS. Y si cumple con los criterios de admisión, una señal automática se envía al dispositivo de bloqueo, la puerta se abre, la barrera se levanta, el torniquete está desbloqueado. Los protocolos de comunicación en el identificador personal y el lector puede variar, y la organización del proyecto deben tener esto en cuenta. En Rusia, ampliamente utilizado protocolo de Mifare, Em-marina.

lector

Responsable de la extracción de información desde el soporte de código y la transferencia de su controlador. La elección del lector, además de los parámetros técnicos indeterminada y cuarto interior donde se llevará a cabo la instalación.

controlador

El elemento principal de ACS. Este es el rendimiento de los componentes y la fiabilidad que afectará profundamente toda la operación del sistema. Si la tarea es encontrar un controlador que no funciona en conjunción con un ordenador, se debe prestar atención a las siguientes características:

El elemento principal de ACS. Este es el rendimiento de los componentes y la fiabilidad que afectará profundamente toda la operación del sistema. Si la tarea es encontrar un controlador que no funciona en conjunción con un ordenador, se debe prestar atención a las siguientes características:

- La cantidad de eventos controlados.

- La presencia del reloj interno.

- El número máximo de usuarios.

- Soporte para reglas programables y otros.

matcher

Se utiliza para conectar el controlador (o más) a un equipo servidor o en la oficina. A veces, este dispositivo está integrado en el controlador de acceso.

dispositivo de bloqueo

Locks, electromagnéticos y electromecánicos, torniquetes, barreras, puertas, puerta. dispositivo de selección para el bloqueo se lleva a cabo en función de las necesidades específicas y la naturaleza del objeto.

El principio de funcionamiento de ACS

Este sistema tiene una configuración diferente. La más sencilla – está diseñado para una puerta, serio – son capaces de controlar el acceso a los bancos, las fábricas y las grandes empresas. Normal de intercomunicación – es un ejemplo de un simple control de acceso.

Este sistema tiene una configuración diferente. La más sencilla – está diseñado para una puerta, serio – son capaces de controlar el acceso a los bancos, las fábricas y las grandes empresas. Normal de intercomunicación – es un ejemplo de un simple control de acceso.

El control de acceso se realiza de acuerdo a este principio. A la entrada de la organización, en la entrada a los espacios cerrados en las puertas de la oficina mediante control de acceso instalados: cerradura electromagnética, torniquete, o similares y el lector .. Estos dispositivos están conectados al controlador. Él recibe y procesa la información recibida de los identificadores personales, y controla los actuadores.

Cada empleado con un identificador personal, que sirve como una tarjeta de acceso sin contacto o de otro tipo. Con el fin de entrar en el territorio de la empresa, el empleado debe llevar su tarjeta al lector y el código de acceso para la cadena anteriormente descrito. El controlador puede ser programado para acceder a ciertos intervalos de tiempo (de 8.00 a 17.00), o para pasar los empleados en ciertas premisas. Para esta protección puede también ser sensores conectados.

Todos los eventos en los movimientos a través de los puntos de control se registran en la memoria de la ACS. Esto permite además la utilización de estos datos para el análisis del tiempo de trabajo para los empleados y la obtención de informes de disciplina en el trabajo. Ayudar a dicha información y las investigaciones oficiales.

Todos los eventos en los movimientos a través de los puntos de control se registran en la memoria de la ACS. Esto permite además la utilización de estos datos para el análisis del tiempo de trabajo para los empleados y la obtención de informes de disciplina en el trabajo. Ayudar a dicha información y las investigaciones oficiales.

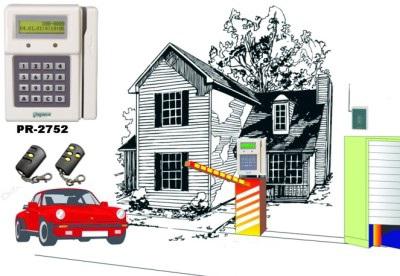

Instalación de ACS ayudará a ejercer el control sobre los vehículos que entran. En este caso, el conductor debe ser presentada al ingresar su identificación personal para abrir la puerta.

Los tipos de control de acceso

Convencionalmente, que se pueden dividir en sistemas autónomos y de red.

ideales autónomo para pequeñas oficinas y edificios pequeños. Ellos no están conectados a la computadora y es controlado por una tarjeta maestra o puentes en el propio controlador. En lugares protegidos grandes y medianas rara vez se utiliza la instalación de ACS de este tipo. La excepción es el mando a distancia de los locales, o como un sistema de copia de seguridad. ACS se instala sistema autónomo en la puerta central y / o de las salidas de emergencia.

Cuando la implementación de un sistema de este tipo puerta con una capacidad de alrededor de un millar de personas equipadas con una cerradura de combinación o el lector puede ser un torniquete o barrera. En una modesta oficina con toda la sola puerta puede estar limitada a un controlador independiente que está conectado a la cerradura electromecánica (solenoide) y se combina con un lector

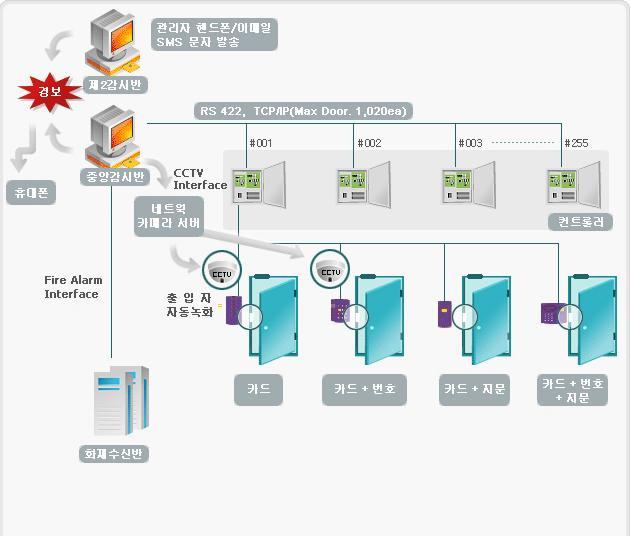

control de acceso a la red ACS se compone de uno o varios equipos como controles. Eso PC monitorea lo que está sucediendo en la instalación y controla sus parámetros. Tal construcción es mucho más flexible y funcional. Que el control de acceso a la red son muy populares en los objetos de cualquier complejidad. Integración con el sistema de seguridad y video permite una protección completa, sin costo adicional.

Conectar varios ordenadores a grandes instalaciones, debido al hecho de que uno de ellos puede fallar. Esto asegura la continuidad del servicio.

El sistema de red con el sistema de control de acceso de base de datos permite deducir estadísticas detalladas sobre particular, identificador y su movimiento en el objeto protegido. Puede ver qué tipo de derechos de acceso para cada empleado.

Principales características de ACS – Control de Eto'o y control de acceso

Principales características de ACS – Control de Eto'o y control de acceso

La función principal. Permite a los empleados compartir los derechos de acceso y se niegan a pasar a personas indeseables. La organización de los dispositivos de control para bloquear. Puede impedir el paso de personal los fines de semana y días festivos a la compañía, y después de la jornada de trabajo.

Recogida y entrega de estadísticas

Recolección de información y control de control de acceso es constante. Que pasaron por qué momento y cuantas veces. Para cada uno de los empleados pueden obtener la información: el tiempo de llegada / salida, intento de acceso a áreas restringidas o locales, tratando de pasar en un tiempo prohibido. Puede hacer un seguimiento de un empleado se mueve al territorio, que pasa a los lectores de ACS. Todas las violaciónes disciplinarias identificadas pueden ser llevados en empleado de la empresa privada y la gestión delincuente serán informados adecuadamente.

empleados el acceso sólo a pases electrónicos

Un empleado que pasa por el punto de control, identifica la tarjeta y la pantalla protectora para el monitor puede mostrar información sobre el empleado y la foto también. Esto eliminará la posibilidad de penetración de ID de otro. Las reglas de la reacción ACS pueden bloquear el reingreso a través del puesto de control en la empresa en una sola tarjeta de acceso dentro de un corto período de tiempo.

Un empleado que pasa por el punto de control, identifica la tarjeta y la pantalla protectora para el monitor puede mostrar información sobre el empleado y la foto también. Esto eliminará la posibilidad de penetración de ID de otro. Las reglas de la reacción ACS pueden bloquear el reingreso a través del puesto de control en la empresa en una sola tarjeta de acceso dentro de un corto período de tiempo.

El tiempo de trabajo

ACS le permite mantener registros del tiempo de trabajo, en base a los puntos de llegada y salida de los lugares de trabajo de las personas. Como resultado, se puede calcular el tiempo total de trabajo de los empleados, teniendo en cuenta "pausas para fumar", comidas y otros. Al comienzo de la jornada de trabajo, se puede generar un informe acerca de los trabajadores, no pasó un puesto de control a la hora especificada, revelará los que llegan tarde o trabajos no publicados. Por analogía, se puede crear un informe al final del turno de trabajo.

Tiempo de autonomía

Equipado con energía ininterrumpida, ACS no detendrá su trabajo en el fallo de alimentación centralizada. Por otra parte, debido al controlador funcional, se puede seguir trabajando y detener ordenador de control.

Protección en tiempo real

El control de gestión sistema de control de acceso de acceso proporciona la capacidad de disparar y poner bajo la protección de ciertas premisas. Y se puede obtener información en tiempo real a las situaciones de emergencia a través de un organizado sistema de notificación de las personas responsables. Así como los eventos de alarma se registran en una base de datos que le permite ver esta información más adelante.

oficial de seguridad, debido a los fondos de ACS puede, sin salir del lugar de trabajo, gestión de puertas y puertas, iniciar alarmas. Sólo hay que poner en el suelo ordenador planos del edificio y el diseño puesto de control.

Gestión a través de Internet o teléfono móvil

Cuando se conecta a una administración de control de acceso a la red en todo el mundo puede controlar de forma remota el sistema y controlar su funcionamiento.

La integración con otros sistemas

Incendios, alarma, vigilancia por video está perfectamente integrado con el sistema de control de acceso. Integración con cámaras de vigilancia proporciona un control visual de la zona protegida. Y tan pronto como sea posible hace posible identificar, en la medida de lo posible para identificar y bloquear el delincuente.

Combinando con alarma le permite configurar una respuesta conjunta a la entrada no autorizada. Para que pueda obtener el trabajo en la protección de la sirena en la oficina, a la luz de una lámpara de alarma o simplemente cerrar las puertas en la parte derecha de la empresa.

La integración con la alarma de incendio es vital. Esto desbloqueará automáticamente todos los puntos de control en caso de incendio. Lo que simplificará significativamente la evacuación de los trabajadores en el período crítico.

Unas pocas palabras sobre el diseño

Durante el desarrollo del proyecto, ACS debe primero tener en cuenta las limitaciones impuestas al número de pasadas, mapas. Número de pasada debe calcularse teniendo en cuenta el crecimiento de la empresa, de lo contrario usted puede encontrarse en una situación en la que el número de empleados alcanza el valor máximo para el sistema y tienen que cambiar a un más amplio. La solución óptima para el diseño – instalación de un sistema modular que permite la actualización o expansión. Dado el presupuesto limitado, es útil tener en cuenta la posibilidad de integración con otros sistemas de control de acceso, responsables de la seguridad. En las ventajas de esta combinación se han descrito anteriormente. Borrar los. el trabajo ayudará a los diseñadores para crear un sistema de este tipo, que es necesaria para el cliente. Un proyecto bien compuesta, a su vez, facilitará en gran medida el trabajo del instalador. Y mejor cuando participan en el diseño y la instalación de una empresa. Se puede recoger y mantenimiento en el futuro.