Auditoría Seguridad de la Información: Objetivos, métodos y herramientas, ejemplo. auditoría de seguridad de la información del banco

Hoy en día, todo el mundo sabe la frase casi sagrado que posee la información, es el dueño del mundo. Por eso, en nuestro tiempo para robar información confidencial están tratando a todo el mundo. En este sentido, tomado medidas y la aplicación de medios de protección contra posibles ataques sin precedentes. Sin embargo, a veces es posible que necesite para llevar a cabo una auditoría de seguridad de la información empresarial. ¿Qué es y por qué es todo ahora, y tratar de entender.

¿Qué es una auditoría de seguridad de la información en la definición general?

Que no afectará a los términos científicos abstrusos, y tratar de determinar por sí mismos los conceptos básicos, describirlos en el lenguaje más sencillo (el pueblo al que se podría llamar la auditoría para los "maniquíes").

El nombre de los eventos complejos habla por sí mismo. auditoría de seguridad de la información es una verificación independiente o revisión por pares para asegurar la seguridad de los sistemas de información (SI) de cualquier empresa, institución u organización sobre la base de criterios e indicadores desarrollados especialmente.

En términos simples, por ejemplo, auditoría de seguridad de información del banco se reduce a, para evaluar el nivel de protección de las bases de datos de clientes en poder de las operaciones bancarias, la seguridad del dinero electrónico, la preservación del secreto bancario, y así sucesivamente. D. En el caso de interferencia en las actividades de la institución que personas no autorizadas desde el exterior, utilizando instalaciones electrónicas e informáticas.

Ciertamente, entre los lectores hay al menos una persona que llamó a su casa o teléfono móvil con una propuesta de la tramitación del préstamo o depósito, el banco con el que no tiene nada que hacer. Lo mismo se aplica a las compras y las ofertas de algunas tiendas. Donde vino encima de su sitio?

Es muy sencillo. Si una persona previamente tomó préstamos o invertido en una cuenta de depósito, por supuesto, sus datos se almacenan en una común base de clientes. Cuando se llama de otro banco o tienda puede ser una sola conclusión: la información sobre él entró ilegalmente a terceros. ¿Cómo? En general, hay dos opciones: o se lo roban, o se transfiere a los empleados del banco a terceros conscientemente. Para que tales cosas no sucedieron, y que necesitan tiempo para llevar a cabo una auditoría de seguridad de la información del banco, y esto se aplica no sólo a los medios informáticos o "hierro" de protección, sino a todo el personal de la institución.

Las direcciones principales de auditoría de seguridad de la información

En cuanto al alcance de la auditoría, por regla general, son varias:

- comprobación completa de los objetos que intervienen en los procesos de información (sistema automatizado ordenador, los medios de comunicación, la recepción, la transmisión de información y el procesamiento, instalaciones, locales para reuniones confidenciales, los sistemas de vigilancia, etc.);

- comprobar la fiabilidad de la protección de la información confidencial con acceso limitado (determinación de posibles fugas y posibles canales de agujeros de seguridad que permiten el acceso desde el exterior con el uso de métodos estándar y no estándar);

- de verificación de todos los sistemas informáticos de hardware y locales electrónicos para la exposición a la radiación electromagnética y la interferencia, lo que les permite apagar o poner en mal estado;

- parte del proyecto, que incluye el trabajo sobre la creación y aplicación del concepto de seguridad en su aplicación práctica (protección de los sistemas informáticos, instalaciones, medios de comunicación, etc.).

Cuando se trata de la auditoría?

Por no hablar de las situaciones críticas en las que la defensa ya estaba roto, la auditoría de seguridad de la información en una organización puede llevar a cabo, y en algunos otros casos.

Por lo general, estos incluyen la expansión de la empresa, fusión, adquisición, absorción por parte de otras empresas, cambiar el curso de conceptos de negocio o directrices, los cambios en la ley internacional o en la legislación de un país, en lugar cambios importantes en la infraestructura de información.

tipos de auditoría

Hoy en día, no se ha establecido la propia clasificación de este tipo de auditoría, de acuerdo con muchos analistas y expertos. Por lo tanto, la división en clases, en algunos casos puede ser bastante arbitraria. Sin embargo, en general, la auditoría de seguridad de la información se puede dividir en externa e interna.

Una auditoría externa realizada por expertos independientes que tienen el derecho de hacerlo, es por lo general un cheque de una sola vez, lo que puede ser iniciado por la administración, los accionistas, los organismos de aplicación de la ley, etc. Se cree que se recomienda una auditoría externa de seguridad de la información (aunque no es obligatorio) para llevar a cabo con regularidad durante un período determinado de tiempo. Sin embargo, para algunas organizaciones y empresas, de acuerdo con la ley, es obligatorio (por ejemplo, instituciones financieras y organizaciones, sociedades por acciones, y otros.).

seguridad de la información de auditoría interna es un proceso constante. Se basa en un especial de "Reglamento de Auditoría Interna". ¿Qué es? De hecho, esta actividad de certificación llevadas a cabo en la organización, en términos aprobados por la dirección. Una auditoría de seguridad de información por la subdivisión estructural especial de la empresa.

clasificación alternativa de auditoría

Además de la división descrita anteriormente en clases en el caso general, se pueden distinguir varios componentes hechos en la clasificación internacional:

- Expertos de comprobación del estado de los sistemas de seguridad y de información de información sobre la base de la experiencia personal de expertos, su conductor;

- sistemas de certificación y medidas de seguridad para el cumplimiento de las normas internacionales (ISO 17799) y los instrumentos legales nacionales que regulan este campo de actividad;

- El análisis de la seguridad de los sistemas de información con el uso de medios técnicos destinados a identificar posibles vulnerabilidades en el complejo de software y hardware.

A veces puede ser aplicada y la llamada auditoría integral, que incluye todos los tipos anteriores. Por cierto, él da los resultados más objetivos.

metas y objetivos por etapas

Cualquier verificación, ya sea interno o externo, se inicia con el establecimiento de metas y objetivos. En pocas palabras, es necesario determinar por qué, cómo y qué se va a probar. Esto determinará el procedimiento adicional de llevar a cabo todo el proceso.

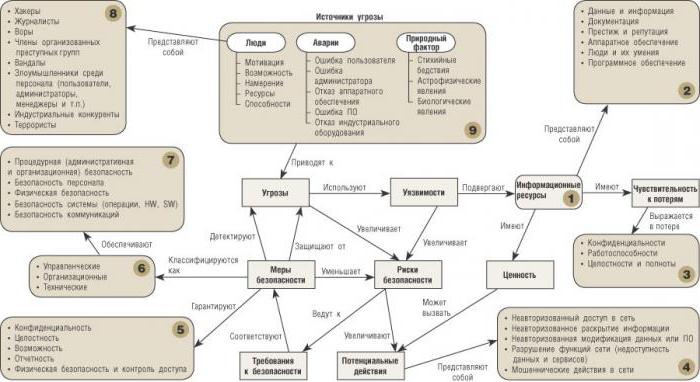

Tareas, dependiendo de la estructura específica de la empresa, organización, institución y sus actividades pueden ser bastante. Sin embargo, en medio de toda esta versión, el objetivo unificado de auditoría de seguridad de la información:

- evaluación del estado de los sistemas de seguridad de la información y de la información;

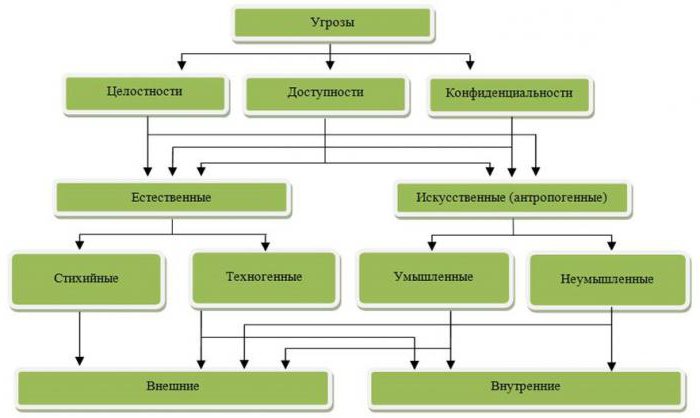

- análisis de los posibles riesgos asociados con el riesgo de penetración en IP externa y las posibles modalidades de tal interferencia;

- localización de agujeros y huecos en el sistema de seguridad;

- análisis del nivel adecuado de seguridad de sistemas de información a los estándares actuales y los actos reglamentarios y legales;

- desarrollo y entrega de recomendaciones que implican la eliminación de los problemas existentes, así como la mejora de los recursos existentes y la introducción de nuevos desarrollos.

metodología y herramientas de auditoría

Ahora unas palabras sobre cómo el cheque y qué medidas y medios que implica.

Una auditoría de seguridad de información consta de varias etapas:

- iniciar los procedimientos de verificación (clara definición de los derechos y las responsabilidades del auditor, el auditor comprueba la preparación del plan y su coordinación con la gestión, la cuestión de los límites del estudio, la imposición a los miembros del compromiso de la organización a la atención y el suministro oportuno de información relevante);

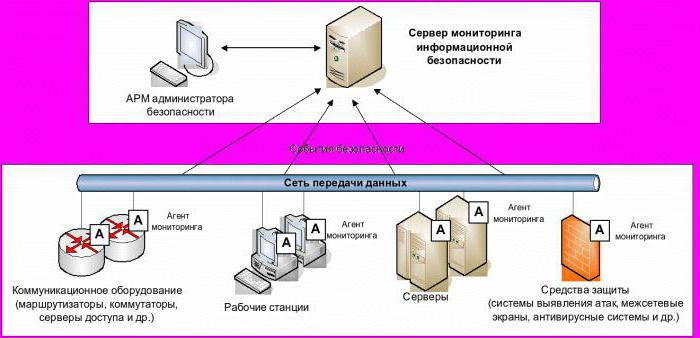

- recopilación de datos iniciales (estructura de seguridad, la distribución de características de seguridad, niveles de seguridad de los métodos de análisis de rendimiento del sistema para obtener y proporcionar información, la determinación de los canales de comunicación y la interacción IP con otras estructuras, una jerarquía de usuarios de redes de ordenadores, los protocolos de determinación, etc.);

- llevar a cabo una inspección completa o parcial;

- análisis de datos (análisis de riesgos de cualquier tipo y cumplimiento);

- la emisión de recomendaciones para hacer frente a posibles problemas;

- la generación de informes.

La primera etapa es la más simple, ya que su decisión se realiza únicamente entre la gestión de la empresa y el auditor. Los límites del análisis pueden ser considerados en la reunión general de los empleados o accionistas. Todo esto y mucho más relacionado con el ámbito jurídico.

La segunda etapa de la recolección de datos de referencia, si se trata de una auditoría interna de seguridad de la información o certificación externa e independiente es el más intensivos en recursos. Esto se debe al hecho de que en esta etapa se necesita no sólo para examinar la documentación técnica relativa a todo el hardware y software, sino también a la estrechez de entrevistar a los empleados de la compañía, y en la mayoría de los casos, incluso con el llenado de cuestionarios o encuestas especiales.

En cuanto a la documentación técnica, es importante para obtener datos sobre la estructura del IC y los niveles de prioridad de los derechos de acceso a sus empleados, para identificar de todo el sistema y software de aplicación (el sistema operativo para aplicaciones de negocios, su gestión y contabilidad), así como la protección establecida del software y el tipo no-programa (software antivirus, cortafuegos, etc.). Además, esto incluye la verificación completa de las redes y los proveedores de servicios de telecomunicaciones (organización de la red, los protocolos usados para la conexión, los tipos de canales de comunicación, la transmisión y métodos de recepción de los flujos de información, y más). Como es evidente, se tarda mucho tiempo.

En la siguiente etapa, los métodos de auditoría de seguridad de la información. Son tres:

- análisis de riesgos (la técnica más difícil, basado en la determinación del auditor a la penetración de la infracción de IP y su integridad utilizando todos los métodos posibles y herramientas);

- evaluación del cumplimiento de las normas y la legislación (el método más sencillo y práctico basado en una comparación de la situación actual y los requisitos de las normas internacionales y los documentos internos en el campo de la seguridad de la información);

- el método combinado que combina los dos primeros.

Después de recibir los resultados de la verificación de su análisis. Fondos de auditoría de seguridad de la información, que se utilizan para el análisis, pueden ser muy variados. Todo depende de las características específicas de la empresa, el tipo de información, el software que utiliza, la protección y así sucesivamente. Sin embargo, como puede verse en el primer método, el auditor tiene principalmente a confiar en su propia experiencia.

Y eso sólo significa que debe ser plenamente cualificado en el campo de la tecnología de la información y protección de datos. Sobre la base de este análisis, el auditor y calcula los posibles riesgos.

Tenga en cuenta que debe hacer frente no sólo en el sistema operativo o del programa que se utiliza, por ejemplo, para los negocios o la contabilidad, sino también para comprender con claridad cómo un atacante puede penetrar en el sistema de información con el propósito de robo, daños y destrucción de datos, creación de condiciones previas para violaciónes en los ordenadores, la propagación de virus o malware.

Evaluación de resultados de la auditoría y recomendaciones para hacer frente a los problemas

Con base en el análisis concluye el experto sobre el estado de protección y da recomendaciones para abordar los problemas existentes o potenciales, las actualizaciones de seguridad, etc. Las recomendaciones no sólo deben ser justos, sino también claramente ligada a las realidades de las características específicas de la empresa. En otras palabras, no se aceptan consejos sobre cómo actualizar la configuración de los equipos o software. Esto se aplica igualmente a los consejos del despido de personal "poco fiables", instalar nuevos sistemas de localización sin especificar su destino, la ubicación y la conveniencia.

Basándose en el análisis, por regla general, hay varios grupos de riesgo. En este caso, para compilar un informe de resumen utiliza dos indicadores clave: (. La pérdida de activos, la reducción de la reputación, pérdida de imagen, etc.) la probabilidad de un ataque y los daños causados a la empresa como consecuencia de ello. Sin embargo, el rendimiento de los grupos no son lo mismo. Por ejemplo, el indicador de bajo nivel para la probabilidad de ataque es la mejor. Para los daños – por el contrario.

Sólo entonces compilado un informe que detalla pintado todas las etapas, métodos y medios de la investigación. Está de acuerdo con la dirección y firmado por las dos partes – la sociedad y el auditor. Si la auditoría interna, es un informe del jefe de la unidad estructural correspondiente, tras lo cual, de nuevo, firmado por el jefe.

auditoría de seguridad de la información: Ejemplo

Por último, consideramos el ejemplo más simple de una situación que ya ha sucedido. Muchos de ellos, por cierto, puede parecer muy familiar.

Por ejemplo, el personal de compras de una empresa en los Estados Unidos, establecida en el ordenador de mensajería instantánea ICQ (el nombre del empleado y el nombre de la empresa no está identificado por razones obvias). Las negociaciones se llevaron a cabo con precisión por medio de este programa. Pero el "ICQ" es bastante vulnerable en términos de seguridad. empleado auto en números de registro en el momento o no tiene una dirección de correo electrónico, o simplemente no quería darle. En su lugar, se refirió a algo así como el correo electrónico, e incluso dominio inexistente.

¿Cómo sería el atacante? Como se muestra mediante una auditoría de seguridad de la información, que se registró exactamente el mismo dominio y creó sería en ella, otro terminal de registro, y luego podría enviar un mensaje a la empresa Mirabilis que posee el servicio ICQ, solicitando la recuperación de contraseñas, debido a su pérdida (que se llevaría a cabo ). A medida que el destinatario del servidor de correo no estaba, se incluyó redirigir – redirigir a un intruso electrónico existente.

Como resultado, se obtiene acceso a la correspondencia con el número de ICQ dado e informa al proveedor para cambiar la dirección del destinatario de las mercancías en un determinado país. Por lo tanto, los bienes enviados a un destino desconocido. Y es el ejemplo más inofensivo. Por lo tanto, la conducta desordenada. Y qué decir de los piratas informáticos más graves que son capaces de mucho más …

conclusión

He aquí una breve y todo lo que se refiere a la auditoría de seguridad IP. Por supuesto, no se ve afectada por todos los aspectos de la misma. La razón es que en la formulación de los problemas y métodos de su conducta afecta a una gran cantidad de factores, por lo que el enfoque en cada caso es estrictamente individual. Además, los métodos y medios de auditoría seguridad de la información puede ser diferente para diferentes ICs. Sin embargo, creo que, los principios generales de este tipo de pruebas para muchos se hacen evidentes incluso en el nivel primario.