escaneado en red: designación y la protección de ella

escaneado en red es una de las operaciones más populares realizadas por los administradores del sistema. Es poco probable que exista tal IT-especialista que nunca en sus actividades no utilizaron el comando ping, de una forma u otra se incluye con cualquier sistema operativo. Vale la pena considerar este tema con más detalle.

destino de escaneo

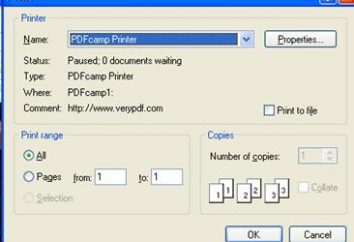

De hecho, un análisis de la red es una herramienta muy poderosa, se usa regularmente de configurar como una red y equipos de red. Cuando la solución de los nodos y se realizó la operación. Por cierto, además de utilizar para fines comerciales, escaneado en red – que también es una herramienta favorita de cualquier atacante. Toda la herramienta más famosa para las pruebas de la red fueron creados por los hackers profesionales. Con su ayuda es posible llevar a cabo un análisis de la red y recoger todo lo necesario información sobre los equipos que están conectados a él. Así se puede averiguar qué tipo de arquitectura de red qué equipo se utiliza, qué puertos están abiertos desde el ordenador. Esta es toda la información necesaria para romper primaria. Dado que los servicios públicos son utilizados por los atacantes, luego usarlos para averiguar todos los lugares de la red vulnerables durante la instalación.

En general, el programa se puede dividir en dos tipos. Algunos operan escanear direcciones IP en la red local, y otros puertos son escaneados. Tal división se puede llamar arbitraria, ya que la mayoría de las herramientas combina ambas funciones.

Escaneo de direcciones IP

La red de Windows es por lo general una gran cantidad de coches. El mecanismo de verificación de sus direcciones IP es el envío de paquetes ICMP-y esperando una respuesta. Si se recibe un paquete, el ordenador está conectado actualmente a la red es en esta dirección.

Al considerar las capacidades ICMP del protocolo debe tenerse en cuenta que la red de escanear con el ping y similares utilidades es sólo la punta del iceberg. Cuando el intercambio de paquetes puede obtener información más valiosa que el hecho de que conecta el nodo a la red en una dirección particular.

Cómo protegerse de los digitalización direcciones IP?

¿Es posible protegerse de esto? Sí, se necesita un bloqueo en las respuestas a las solicitudes ICMP del protocolo. Este es el enfoque utilizado por los administradores que se preocupan por la seguridad de la red. Igualmente importante es la capacidad de prevenir la posibilidad de un análisis de la red. Para esta comunicación limitada a través de ICMP-protocolo. A pesar de su conveniencia, la verificación de los problemas de la red, también puede estos problemas y crear. Con un acceso sin restricciones, los hackers son capaces de llevar a cabo el ataque.

escaneo de puertos

En los casos en que se bloquea el intercambio de paquetes ICMP, el método de exploración de puertos utilizado. Tener puertos estándar de exploración cada dirección posible, es posible saber cuál de los nodos están conectados a la red. En el caso de la apertura del puerto o en el modo de espera, se puede ver que en esta dirección no es un equipo que está conectado a la red.

puertos de red de barrido pertenecen a la categoría de TCP-escucha.

Cómo protegerse de los puertos de escucha?

Es poco probable, es posible evitar que alguien intente escanear los puertos de la computadora. Pero es muy posible la fijación del hecho de escuchar, después de lo cual es posible reducir al mínimo las posibles consecuencias desagradables. Para hacerlo correctamente para que los servicios de configuración y deshabilitar el Firewall de que no se utilizan. ¿Cuál es la configuración del firewall del sistema operativo? En el cierre, todos los puertos no utilizados. Además, el software y el hardware de cortafuegos han detectado la presencia de una función de apoyo régimen de intentos de análisis de puertos. Esta oportunidad no debe ser descuidado.