Troya: qué es, cómo detectar y eliminar

Hoy en día, la World Wide Web se pueden encontrar muchos arrecifes en forma de virus, los cuales no cuentan. Naturalmente, todas las amenazas se clasifican por el método de penetración en el sistema, daños y métodos de eliminación. Por desgracia, uno de los virus más peligroso es un troyano (o caballo de Troya). ¿Cuál es esta amenaza, tratamos de tener en cuenta. Al final, entenderemos también cómo eliminar de forma segura la suciedad de su ordenador o dispositivo móvil.

"Troyan" – ¿qué es?

Los virus, troyanos constituyen el malware tipo de carbón con su propio integrado, o en otras aplicaciones códigos ejecutables que llevan una gran amenaza cualquier ordenador o sistema móvil.

En su mayor parte sujeta a la mayor derrota de Windows y Android. Hasta hace poco se pensaba que tales virus están en "sistemas operativos" tipo UNIX no se aplican. Sin embargo, hace tan sólo unas semanas, fuimos atacados por el virus y aparatos móviles "Apple". Se cree que la amenaza planteada por los troyanos. ¿Cuál es este virus, que ahora vemos.

La analogía con la historia de

La comparación con los acontecimientos históricos no es accidental. Antes de averiguar cómo quitar el virus troyano, dar vuelta a la inmortal obra de "La Ilíada" de Homero, en la que describe la captura de la Troya rebelde. Como se sabe, para entrar en la ciudad en la forma habitual, o tomar por asalto, era imposible, y por lo tanto se decidió dar a los residentes un enorme caballo como signo de reconciliación.

Al final resultó que, dentro de ella había soldados, que abrieron las puertas de la ciudad, y luego cayó Troya. Del mismo modo, se comporta y troyano de puerta trasera. Lo más triste es difundir dichos virus no de forma espontánea, como alguna otra amenaza, y con un propósito.

¿De qué manera la amenaza penetra en el sistema

El método más común utilizado para infiltrarse en un ordenador o un sistema móvil, un enmascaramiento bajo algún atractivo para el usuario, o incluso un programa estándar. En algunos casos, puede haber un virus incrustación de su propio código en las aplicaciones existentes (con mayor frecuencia los servicios del sistema o programas de usuario).

Por último, el programa malicioso puede penetrar en ordenadores y redes en forma de imágenes gráficas o incluso documentos HTML – ya sea adjuntos de correo electrónico entrantes o copiado en un medio extraíble.

Con todo esto, si el código está incrustado en la aplicación estándar, sigue siendo parte puede desempeñar sus funciones, el mismo virus se activa cuando se inicia el servicio correspondiente. Peor aún, cuando el servicio está en la puesta en marcha y comienza con el sistema.

efectos de

En cuanto al impacto del virus, puede provocar fallos del sistema o parcialmente una violación de acceso en Internet. Pero esto no es su principal objetivo. El objetivo principal del troyano es robar la información confidencial a los efectos de su uso por parte de terceros.

A continuación, y los PIN de la tarjeta bancaria códigos, nombres de usuario y contraseñas para el acceso a ciertos recursos de Internet, y los datos de registro del estado (número y el pasaporte de la serie, números de identificación personal, etc.), en general, todo lo que no está sujeto a da a conocer, la opinión del propietario del ordenador o dispositivos móviles (por supuesto, siempre que tales datos se almacenan allí).

Desafortunadamente, el robo de dicha información para predecir cómo se va a utilizar en adelante, es imposible. Por otro lado, no podemos estar sorprendido si de alguna manera se recibe una llamada de parte del banco y decir que usted tiene una deuda en una tarjeta de crédito o préstamo perdió todo el dinero. Y esto es sólo el principio.

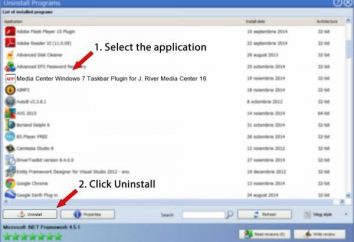

Eliminar el virus en Windows

Ahora viene lo más importante: cómo eliminar el virus troyano. Hacerlo no es tan fácil, ya que algunos usuarios ingenuos. Por supuesto, en algunos casos es posible encontrar y neutralizar el cuerpo del virus, sino porque, como se mencionó anteriormente, es capaz de crear su propia copia, no uno y no dos, su búsqueda y extracción puede ser un verdadero dolor de cabeza. Sin embargo, ni el servidor de seguridad ni protección antivirus a tiempo completo si el virus ya ha sido aprobado y puesto en práctica en un sistema que no ayuda.

En este caso, la eliminación de Troya recomienda el uso de los servicios públicos antivirales portátiles, y en el caso de la captura de RAM – programas especiales de carga antes de inicio "sistemas operativos" con medio óptico de grabación (disco) o un dispositivo USB.

Entre las aplicaciones portátiles vale la pena mencionar productos como el Dr. Web curarla y Kaspersky Virus Removal Tool. Máxima funcionalidad es Kaspersky Rescue Disco de programas circulares. No hace falta decir que el dogma de su uso no es. Hoy en día este software, usted puede encontrar un montón.

¿Cómo eliminar un troyano con "Android"

En cuanto a Android-sistemas, no es tan simple. aplicaciones portátiles no están diseñados para ellos. En principio, como una opción, se puede tratar de conectar el dispositivo al ordenador y escanear la interna y la memoria externa es una utilidad informática. Pero si nos fijamos en el reverso de la moneda, ¿dónde está la garantía de que si se conecta el virus no penetra ya en el equipo?

En esta situación, el problema, cómo eliminar el troyano desde el "androide" se resuelve mediante la instalación del software apropiado, como el mercado de Google. Por supuesto, hay tantas cosas que simplemente adivinar qué elegir.

Pero ahora, la mayoría de los expertos y especialistas en el campo de la protección de datos se inclinan a pensar que lo mejor es la seguridad de las aplicaciones 360, que no sólo puede identificar las amenazas prácticamente todos los tipos conocidos, sino también para proporcionar una protección completa para dispositivos móviles en el futuro. No hace falta decir que continuará para colgar en la memoria, creando una carga adicional, pero de acuerdo en que la seguridad sigue siendo importante.

Lo que se debe prestar atención a otro

Así que tratamos el tema de "Troya – lo que es este tipo de virus?". Por otra parte, quiero llamar la atención de los usuarios de todos los sistemas, sin excepción, aunque sea por unos momentos. En primer lugar, antes de abrir archivos adjuntos de correo electrónico, asegúrese siempre de su antivirus. Al instalar el software, lea atentamente las propuestas para la instalación de componentes adicionales como complementos para el navegador o paneles (el virus puede inhibirse y no). No vaya a sitios cuestionables, si ves la advertencia del sistema de anti-virus. No utilice un simple software libre anti-virus (preferiblemente el mismo conjunto de paquetes Eset Smart Security y producir la activación por medio de una clave cada 30 días). Por último, almacenar contraseñas, números PIN, números de tarjetas de crédito, y en general toda la información confidencial se cifra únicamente en medios extraíbles. Sólo en este caso se puede al menos en parte, estar seguro de que no van a ser robados o, peor aún, se utilizan con fines maliciosos.