Controller Z 5R: manual de usuario, diagrama de cableado

intercomunicadores de acceso, oficinas y la estación torniquetes, barreras de entrada de estacionamiento – todos de control de acceso (ACS). El elemento principal de ellos – el controlador. El mercado ruso tiene una larga y firmemente establecido fabricante de los equipos – la empresa Hierro lógica, ofreciendo un controlador de bajo costo y confiable Z 5R.

Los más simples ACS

Estos sistemas están diseñados para limitar el acceso no autorizado a la empresa, en las oficinas, almacén y garaje áreas y así sucesivamente. N., así como para establecer un régimen de circulación de los empleados a través de los territorios de los sitios protegidos y controlar sus horas de trabajo. El control de acceso más simple, el control de una puerta en cualquier habitación, que es el órgano ejecutivo en forma de electromagnético (o cerradura electromecánica) en él. Para abrir una puerta tal debe tener spetsklyuch incluido o una tarjeta con un grabado en el mismo el código que lee el lector de dispositivos (también conocido como – el lector). Leer el código es enviado al controlador, que la compara con el código en su memoria. Si no se encuentra el código de la llave en la memoria, el castillo sirvió en el equipo de apertura.

Todos los sistemas de seguridad se dividen en dos tipos: autónomos (o locales), y la red.

sistema de control de acceso independiente

Tal sistema se utiliza en pequeñas oficinas y pequeñas empresas, no para controlar demasiado duro a su personal. El más simple de estos sistemas puede parecer como una cosa peculiar en sí mismo, siendo estructuralmente contenida en una unidad como el control de acceso de intercomunicación, por ejemplo, Matrix II K de la misma lógica de Hierro. Se compone de un controlador de interfono lector Z 5R y adaptado para las llaves y mapas estándar EM marina. Esta es la solución más sencilla y rentable, ya que implica un mínimo de trabajos de electricidad: sólo tiene que conectar la unidad a la fuente de alimentación ACS y el castillo.

A veces, un sistema de control de acceso independiente se ensambla a partir dispositivos estructuralmente separadas. Así, por ejemplo, un controlador autónomo Z 5R puede funcionar con un lector de que ha seleccionado el tipo – para las llaves o tarjetas. La elección de los elementos estructurales del sistema depende del grado de peligro de la delincuencia en la zona. Si teme por la seguridad de control de acceso, lo mejor es instalar la puerta desde el exterior no es una unidad completa, pero sólo el lector. Su costo en el caso de robo no será tan notable.

control de acceso a la red

Si el sistema no debe controlar el acceso a una o dos habitaciones, y unas pocas docenas, que se basa en el principio de la red. Se bloquea todos los controladores de puertas tienen terminales especiales para la conexión de la interfaz externa. Por lo tanto funciona, por ejemplo, el control de acceso a la red misma lógica de hierro, utilizando el controlador de red Z 5R Net, conectado a la interfaz RS-485.

Cuenta con un PC de control que está conectado a la interfaz común de todos los controladores de hardware a través de un convertidor RS-485 / USB dedicado. En el PC instalado fabricante del sistema especializado de desarrollo de software de control de acceso, que permite la programación de los controladores para gestionar su trabajo, conducen la descarga evento.

Si se apuesta en cada una de la pluralidad de puertas ordinario (fuera de la red) controlador de cerradura electromagnética Z 5R, a continuación, haga que cada programa por separado, pero aún nada debe confundirse con la tolerancia a una habitación específica de los diferentes empleados. Y si es necesario hacer cambios en el sistema de tolerancias en la habitación? Obviamente, esto sólo se puede hacer de forma centralizada en el PC anfitrión.

Los elementos típicos simples ACS

Así, en el sistema más simple debe incluir:

• controlador;

• lector (lector) de entrada;

• lector (lector) de la (botón de salida) de salida;

• llaves electrónicas o tarjetas;

• Castillo.

controlador específico castillo Z 5R se discutirá más adelante, y empezar con las teclas de control de acceso.

Los más comunes son de contacto klyuchi- "pastillas", tales como la memoria táctil de hierro lógica sobre la base de Dallas iButton Standard. Esta llave contiene en su interior un código digital que está escrito en él una vez en la fábrica. Cuando un hombre las toca al lector almohadilla en la puerta, se crea una cadena de un solo cable de la interfaz 1-Wire para la energía y su comunicación con el lector.

Además contacto "comprimido", se emite una pluralidad de colgantes sin contacto, pulseras y las tarjetas basadas en las normas EM-Marino, Mifare y otros. Por lo tanto dispositivos de diferentes normas no son compatibles entre sí y requieren el lector de la misma norma. Esto se debe considerar al seleccionar elementos de ACS.

Todas las teclas (llaveros, tarjeta), que opera el controlador se divide en administrador de claves (o llaves maestras) utilizado para su programación y mantenimiento, así como claves sencillas y de bloqueo para entrar en la habitación.

Cómo operar las esclusas en el ACS?

Desde la lógica del circuito de la etapa de potencia de salida del controlador depende del tipo de bloqueo se utiliza en sistemas de seguridad, es necesario para hacer frente a estos tipos, sólo dos de los cuales – el electromagnética y electromecánico. Con el primero de ellos son muy claro: de hecho, es un solenoide convencional con un núcleo en forma de U. Tan pronto como la puerta se cierra prensas más cerca de la jamba de la puerta, a la que se activa una respuesta de la parte de acero del castillo, en la bobina de solenoide. El flujo magnético del electroimán está cerrado a través de la cerradura de apareamiento. Así, entre el electroimán y el apareamiento surgen fuerza de atracción que prensa la puerta con firmeza contra la jamba. Tan pronto como la corriente en la bobina se interrumpe, estas fuerzas desaparecen y la puerta se abre.

En la cerradura electromecánica, por el contrario, en el estado cerrado de la bobina de electroimán es desenergizado. En esta primavera, lo que resulta en el perno ( "perro") de la cerradura para mover, de tres picos y sostenido por un dispositivo de bloqueo. Cuando la corriente de alimentación al electroimán del dispositivo de bloqueo bajo la acción de la fuerza de atracción magnética se desplaza comunicados de la primavera, y se empuja el perno dentro de la cerradura.

Por lo tanto, si es necesario interrumpir la corriente en la bobina de su electroimán la apertura de la cerradura electromagnética, es necesario aplicar una corriente a la bobina para abrir la cerradura electromecánica.

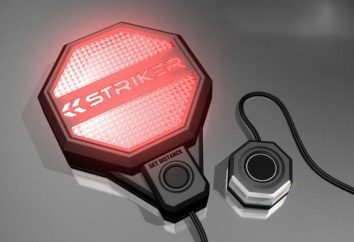

Controller Z 5R: circuito de conexión

La figura anterior muestra todos los dispositivos que se pueden conectar al bloque de terminales del controlador. Establecer el número 1 "trailer" abrir la puerta. El controlador no incluye un bloqueo hasta que la puerta que se cierra más cerca no lo exprime al marco de la puerta. El número de referencia 2 se dibuja típico suministro de energía, tales IBPN-12-1, a la entrada 220 y la salida 12 en el rendimiento de sellado. Número 3 Ajuste el bloqueo. En el número 4 es LED dibujado que está montado cerca del lector y se enciende en la apertura de la cerradura. controlador de conexión Z 5R posible bloquear los dos tipos (ver. a continuación). El número de referencia 5 designa un botón normalmente abierto de salida instalada en el interior, numeradas 6 – (zumbador) dispositivo de señalización de sonido, que también se incluye en la apertura de la cerradura. Y, finalmente, en el número 7 pintado algún lector.

cerraduras circuito lógico y de control

¿Cómo se puede realizar esta función de controlador de Z 5R? Las instrucciones del fabricante señalaron que pueda gestionar tanto cerradura electromagnética y electromecánicos. Para este propósito, una de sus salidas está configurado como un MISFET colector abierto. Por esta salida está conectada al electroimán de bloqueo de la bobina de salida. En el segundo terminal de la bobina se activa a partir de una fuente de alimentación "12".

La lógica de la MISFET de potencia se define estableciendo el dintel especial controlador bordo. ¿Cómo funciona este circuito? controlador Z 5R con el puente no identificado funciona lógicamente correspondiente cerraduras electromagnéticas: los sellos cerraron la corriente a través de su bobina va. Se abre la salida MIS transistor, y la bobina de bloqueo de salida conectado a un controlador, conectado a un "menos" común, es decir, la corriente de la bobina fluye: el bloqueo está activado. En reconocimiento del código de bloqueo de salida del transistor MIS clave, la corriente en la bobina de bloqueo se interrumpe, y se abre.

Cuando se instala en la posición 1 controlador de conexión de puente Z 5R corresponde cerradura electromecánica. Esta cerradura está cerrada, por el contrario, en ausencia de corriente en su electroimán de bobina, es decir. E. Cuando el circuito se cierra su rasgado flujo de salida MIS transistor. Cuando el reconocimiento del transistor código de la llave, por el contrario, se abre, la corriente en la bobina del castillo es, y también se abre.

Bueno, si quieres dejar que la persona en la habitación sin una llave? Después de todo, un lector de ACS, y se encuentra en el exterior de la puerta. A medida que el trabajo en este caso, el controlador Z 5R. Cableado que proporciona una conexión a una de las entradas se encuentra dentro de la llave de salida. Cuando se pulsa, la cerradura se abre también.

Conceptos de programación del controlador

Para la programación que necesita para conectarse a un lector habitual (del mismo tipo que se instala en el SCA). A continuación, aplicar potencia al controlador Z 5R. La programación se lleva a cabo mediante más corto (menos de 1 segundo) y largos (alrededor de 6 segundos) lector de toque adminovskim o una llave en una instrucción proporcionada forma de bloqueo.

Cuando enciende por primera vez (con una memoria vacía) todas las claves se registran adminovskimi. Ellos deben marcarse a seguir siendo utilizados para la programación.

modos de operación

El fabricante proporciona un número de tales regímenes. ¿Cómo se puede instalar en el controlador Z 5R? Instrucciones para el usuario proporciona los siguientes modos:

1. En el estado de funcionamiento normal del castillo – "cerrado". La apertura se produce cuando es tocado (aproximación) al lector una simple llave grabada en la memoria (fob).

2. En el "bloqueo", una transición que se produce a la misma longitud (hasta 6 segundos) toque el lector una llave de bloqueo, el bloqueo sólo se puede abrir llaves de bloqueo.

3. Aceptar transición de modo que se produce en un corto llave maestra lector Touch cinco (menos de 1 segundo), el controlador restablece la base de datos clave, que permite el paso de unos pocos días en una habitación con ninguna clave mientras que la fijación sus códigos en su memoria.

4. En el modo de activación, una transición que se produce cuando la instalación de puentes de la placa en la posición 5, la cerradura se puede cerrar por tecla de un toque (por ejemplo, la atención de todo el personal en un descanso), y el segundo contacto para abrirlo (a los clientes de paso durante el horario comercial).

Cómo borrar la memoria del controlador?

Ya sea borrado completo de su controlador de memoria permite Z 5R? Manual de usuario de hierro lógica da a esta pregunta es afirmativa. Para ello, en primer lugar, para establecer cuándo el puente en la alimentación de la placa del controlador está apagado en la posición 2, y luego aplicar el poder y esperar a que una serie de breves pitidos del zumbador interno. Este procedimiento borra todos los códigos de la llave y la cerradura tiempo de apertura, que será sustituido en su configuración de fábrica de 3 segundos. Borrado de la memoria es posible y con la ayuda de una llave maestra.

Cómo agregar una clave sencilla?

Para grabar el maestro códigos de teclas se pueden introducir y códigos de teclas simples en el controlador Z 5R. manual del usuario proporciona el siguiente procedimiento para el procedimiento:

1. Realice una larga toque al lector con una llave maestra. El controlador zumbador a intervalos de 6 segundos dos veces señalizar brevemente la preparación.

2. Retire la llave maestra.

3. Pulse en el lector una clave sencilla. Zumbador señalar brevemente en respuesta.

4. Repetir el paso. 3 en un intervalo de 16 segundos.

5. Para salir, toque la llave maestra para el lector. Zumbador señal cuatro veces brevemente. Si usted acaba de tomar un descanso, entonces Z 5R que sale, una señal de la misma manera.

Cómo agregar claves de bloqueo?

Junto con la llave maestra y tiene códigos simples de modo y llaves de bloqueo de grabación en el controlador Z 5R. Manual de usuario ofrece un algoritmo de este procedimiento:

1. Iniciar sesión en grabar un simple códigos clave.

2. El bloqueo de llave para tocar el lector y mantenerlo a 9 segundos.

3. Obtener el primer corto y luego un pitido largo.

4. Repetir n. 3 en un intervalo de 16 segundos.

Cómo programar el tiempo de apertura?

tiempo de apertura de la puerta (más tiempo fuera de la cerradura) se puede instalar en una amplia gama. Lo que la orden establece para este controlador Z 5R? Manual de usuario ofrece lo siguiente:

1. Cuatro brevemente toque la llave maestra para el lector. Después de cada uno de los tres primeros corta el avisador acústico un toque.

2. Después del cuarto timbre táctil señalará cuatro veces brevemente.

6. Dentro de los 6 segundos después de poner en cortocircuito los terminales 3 y 4, el almohadillas de controlador del tiempo de apertura deseada (que puede ser conectado a un botón convencional).

7. Retire el puente. Obtener una serie de señales de respuesta cortos.

maquinaria utilidad de Iron Lógica

El controlador Z 5R tiene un conector Z-2 especial para conectar a los tipos de adaptadores tales como Z-Base 2 para la PC. El adaptador también la producción de hierro lógica, está conectado con el cable USB del PC. Cuando se conecta a este último percibe adaptador de conector del controlador como un lector. Por lo tanto, es posible organizar con la ayuda de software especializado como un modo de programación del controlador directamente desde el PC, y su memoria el modo de lectura.

Puede ser programado como una Z 5R, y Matrix II K, Z 5R que contiene dentro de sí mismo. En general, a través de Z-2 base puede programar cualquier controladores autónomos terceros si son compatibles con el protocolo Dallas táctil Memor y EM-Marine.

También, está acoplado con un lector que soporta estos protocolos, Z-2 Base aparece con respecto a la misma como un controlador, y puede tránsito para transferir los números de clave en el PC. En la práctica, esto significa que mediante la recopilación esquema de "lector – Z-2 Base – PC" es posible por medio de un software especial para crear una base de datos clave en un PC, proporcionando un comentario sobre su nombramiento (a qué habitación que debe ser abordado). Después de eso, el lector puede ser conectado en lugar del controlador y en un solo paso para llenar toda la base de datos creada en él. El uso de esta opción para los profesionales obvias. Después de todo, hace que sea fácil de recuperar la base de datos completa de la clave en el nuevo controlador en la salida de la anterior fracasó o cuando se lo roban.