Los detalles sobre cómo proteger el teléfono de escuchas telefónicas

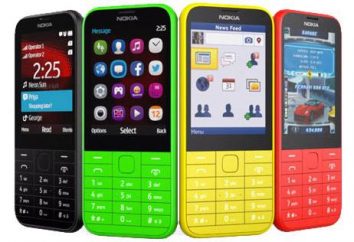

Hasta la fecha, los métodos de cómo proteger su teléfono contra las escuchas telefónicas – es una cuestión importante no sólo para aquellos que se dedican a actividades sociales, la política o los negocios, sino también para el hombre común, porque nadie le gustaría ver a los extraños consiguió su información personal . Se cree que si el uso no es un GSM-comunicación ordinaria, y cualquier programa en línea para ella, como Skype, a continuación, "atrapar" el hombre es imposible. Esta afirmación es errónea. En primer lugar, este tipo de programas son vulnerables a la piratería, y en segundo lugar, a petición de las compañías de servicios especiales, los desarrolladores pueden compartir las grabaciones de sus conversaciones. Vale la pena señalar que el smartphone está en contraste con los habituales teléfonos móviles "no inteligentes" son mucho más vulnerables. Además de la comunicación de voz, este dispositivo se utiliza para almacenar una variedad de archivos, fotos, correspondencias y muchos otros datos personales.

¿Cómo encontrar una "trampa" y proteger su teléfono

forma universal de identificación de intercepción no existe, pero hay signos fundamentales por los que se puede encontrar:

forma universal de identificación de intercepción no existe, pero hay signos fundamentales por los que se puede encontrar:

1. Si el teléfono está en espera activa, pero esta vez de ejecutar cualquier programa, es probable que la aplicación escucha su teléfono.

2. El Pocket PC se ha convertido en descargada demasiado rápido, pero es bastante nuevo.

3. Internet aceleran su smartphone disminuyó significativamente por ninguna razón.

4. Si el dispositivo se ha convertido en RÉPIT o Fonit.

5. Para los teléfonos inteligentes, hay muchas aplicaciones que pueden detectar la escucha y proteger el teléfono móvil.

Los métodos para obtener información

Se utilizan tres métodos de escuchar a los clientes: activos, pasivos, ya través de la creación de software malicioso. El segundo requiere una gran cantidad de recursos: este instrumento, que es el precio comienza a partir de un par de cientos de miles de dólares, y el personal capacitado. El radio de escuchas telefónicas en este caso unos 500 metros. Este equipo permite el seguimiento de las llamadas GSM en tiempo real. Para el método activo que requiere complejos móviles que cuestan desde unas pocas decenas de miles de dólares. Al igual que en el primer caso, el uso de esta técnica requiere la disponibilidad de personal cualificado. Este conjunto se convierte en una especie de una estación base de comunicación, sustituyendo así al operador de la torre más cercana. Si usted es dueño de una gran empresa, político o figura pública, es poco probable que se utilizará en tu contra estos dos métodos. Pero el tercer software, malintencionado podría fácilmente ser utilizado para la gente común, los secretos de los que no son tan caros. Con la ayuda de los defraudadores virus puede transferir información desde su teléfono, retire el algoritmo de cifrado y realizar muchas otras "trucos sucios".

Se utilizan tres métodos de escuchar a los clientes: activos, pasivos, ya través de la creación de software malicioso. El segundo requiere una gran cantidad de recursos: este instrumento, que es el precio comienza a partir de un par de cientos de miles de dólares, y el personal capacitado. El radio de escuchas telefónicas en este caso unos 500 metros. Este equipo permite el seguimiento de las llamadas GSM en tiempo real. Para el método activo que requiere complejos móviles que cuestan desde unas pocas decenas de miles de dólares. Al igual que en el primer caso, el uso de esta técnica requiere la disponibilidad de personal cualificado. Este conjunto se convierte en una especie de una estación base de comunicación, sustituyendo así al operador de la torre más cercana. Si usted es dueño de una gran empresa, político o figura pública, es poco probable que se utilizará en tu contra estos dos métodos. Pero el tercer software, malintencionado podría fácilmente ser utilizado para la gente común, los secretos de los que no son tan caros. Con la ayuda de los defraudadores virus puede transferir información desde su teléfono, retire el algoritmo de cifrado y realizar muchas otras "trucos sucios".

Cómo proteger su teléfono de los servicios de seguridad

A pesar de que los programas en línea para usar como una transmisión de datos es más seguro que el GSM-comunicación, agencias de inteligencia pueden también tener acceso a ellos. Servicios como Facebook, Viber, Watsapp, «VKontakte», a las autoridades de solicitud para luchar contra el terrorismo y el lavado de dinero, les puede proporcionar los registros de sus conversaciones y correspondencia. Por desgracia, sabemos que el trabajo de los servicios secretos no siempre es gente honesta, por lo que recomendamos que no envíe información sensible a través de este tipo de servicios. Para tales casos, en Internet existen proyectos especiales para la comunicación segura, por ejemplo, VFEmail, bitmessage, ChatSecure y muchos otros. A continuación, nos fijamos en la forma de proteger su teléfono contra virus, software espía. La probabilidad de que los servicios de seguridad no es cierto, y programas especiales desarrollados por los hackers va a seguir, es mucho mayor. Estas aplicaciones se pueden reunir toda la información en su teléfono con el objetivo de vender aún más. Con el fin de proteger el teléfono de las escuchas telefónicas, trate de no descargar la aplicación en duda para el gadget. No es raro que cuando las personas cercanas a (mi esposa, un amigo, un colega) a sí mismos con un propósito de contratar a un hacker a sus escuchas telefónicas. Si tienen acceso a su teléfono, puede lanzarse al archivo en él, a continuación, en el comunicador para establecer el seguimiento total. Consejo en este caso es banal – Ser vigilantes con sus seres queridos y poner contraseñas, no enviar a nadie su dispositivo.

A pesar de que los programas en línea para usar como una transmisión de datos es más seguro que el GSM-comunicación, agencias de inteligencia pueden también tener acceso a ellos. Servicios como Facebook, Viber, Watsapp, «VKontakte», a las autoridades de solicitud para luchar contra el terrorismo y el lavado de dinero, les puede proporcionar los registros de sus conversaciones y correspondencia. Por desgracia, sabemos que el trabajo de los servicios secretos no siempre es gente honesta, por lo que recomendamos que no envíe información sensible a través de este tipo de servicios. Para tales casos, en Internet existen proyectos especiales para la comunicación segura, por ejemplo, VFEmail, bitmessage, ChatSecure y muchos otros. A continuación, nos fijamos en la forma de proteger su teléfono contra virus, software espía. La probabilidad de que los servicios de seguridad no es cierto, y programas especiales desarrollados por los hackers va a seguir, es mucho mayor. Estas aplicaciones se pueden reunir toda la información en su teléfono con el objetivo de vender aún más. Con el fin de proteger el teléfono de las escuchas telefónicas, trate de no descargar la aplicación en duda para el gadget. No es raro que cuando las personas cercanas a (mi esposa, un amigo, un colega) a sí mismos con un propósito de contratar a un hacker a sus escuchas telefónicas. Si tienen acceso a su teléfono, puede lanzarse al archivo en él, a continuación, en el comunicador para establecer el seguimiento total. Consejo en este caso es banal – Ser vigilantes con sus seres queridos y poner contraseñas, no enviar a nadie su dispositivo.

Cómo proteger el teléfono contra el robo: todos los detalles

Trate de mantenerse al tanto de la ubicación de su dispositivo. Además, para proteger su teléfono, sin perderlo de vista, el uso en un lugar seguro, intente lo menos posible conseguirlo en lugares muy concurridos. Si no se han manchado y el dispositivo todavía es robado, una vez descubierta la pérdida – cambiar la contraseña en todas las cuentas a las que fue a través de este dispositivo, póngase en contacto con la policía.

Trate de mantenerse al tanto de la ubicación de su dispositivo. Además, para proteger su teléfono, sin perderlo de vista, el uso en un lugar seguro, intente lo menos posible conseguirlo en lugares muy concurridos. Si no se han manchado y el dispositivo todavía es robado, una vez descubierta la pérdida – cambiar la contraseña en todas las cuentas a las que fue a través de este dispositivo, póngase en contacto con la policía.

Desactivar todos los programas para hacer sus propios archivos

En muchos casos, la seguridad de dispositivos móviles depende sólo de ti. En algunos programas autorizados no de forma automática a tomar todos los archivos enviados al usuario sin consulta, en los ajustes, cambiar esta configuración para proteger su teléfono, de lo contrario los atacantes pueden acceder fácilmente a sus llamadas, mensajes, fotos, archivos.

En muchos casos, la seguridad de dispositivos móviles depende sólo de ti. En algunos programas autorizados no de forma automática a tomar todos los archivos enviados al usuario sin consulta, en los ajustes, cambiar esta configuración para proteger su teléfono, de lo contrario los atacantes pueden acceder fácilmente a sus llamadas, mensajes, fotos, archivos.

para resumir

Todas estas son formas de proteger el teléfono de la escucha y las fugas no dan una garantía absoluta, pero tanto como sea posible reducir la probabilidad de tal situación. Si la información es en realidad muy sensible, pensar y perestrahuytes 100 veces antes de pasarlo a través del dispositivo. Esa es toda la información que queríamos compartir como parte del material.