virus residentes: ¿qué es y cómo destruir. Los virus informáticos

La mayoría de los usuarios al menos una vez en su vida se enfrentaron con el concepto de virus informáticos. Sin embargo, no muchos saben que la clasificación en la base de amenazas consiste en dos grandes categorías: los virus no residentes y residentes. Consideremos el segundo grado, debido a que sus representantes son los más peligrosos, ya veces no eliminable aunque se formatee el disco o partición.

¿Qué es un virus residentes en memoria?

Así que, ¿cuál es el usuario trato? Para simplificar la explicación de la estructura y los principios de funcionamiento de este tipo de virus para comenzar es centrarse en la explicación de lo que el programa residente en general.

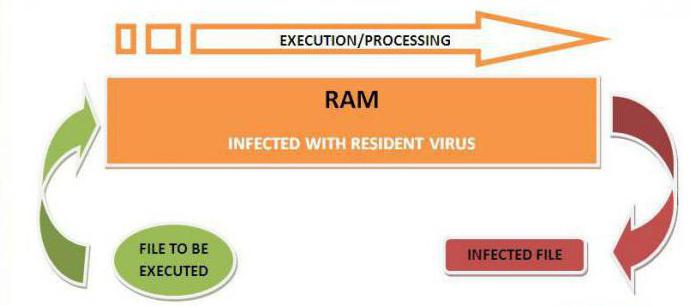

Se cree que para este tipo de software incluye aplicaciones que se ejecutan continuamente en el modo de monitorización, de forma explícita, no muestra sus acciones (por ejemplo, los mismos escáneres de virus regulares). En cuanto a las amenazas que penetran en el sistema informático, que no sólo cuelgan de forma permanente en la memoria del ordenador, sino también crear sus propios dobles. Por lo tanto, copias del virus y están monitoreando constantemente el sistema y se mueven en él, lo que hace que sea difícil encontrar ellos. Algunas amenazas también pueden cambiar su propia estructura, y su detección sobre la base de los métodos convencionales es prácticamente imposible. Un poco más tarde, un vistazo a la forma de deshacerse de los virus de este tipo. Mientras tanto, se centran en las principales variedades de amenazas residentes.

DOS-amenaza

Al principio, cuando todavía no existían los sistemas Windows o UNIX, y la comunicación del usuario con el ordenador está en el nivel de instrucción, había una "sistemas operativos DOS», el tiempo suficiente para mantenerse en la cima de la popularidad.

Y es por este tipo de sistemas se establecieron no residentes y residentes virus, el efecto de que haya dirigido en primer lugar al mal funcionamiento del sistema o eliminar archivos y carpetas personalizadas.

El principio de funcionamiento de este tipo de amenazas, que, por cierto, es ampliamente utilizado hasta ahora, es que interceptan las llamadas a los archivos, y luego infectan el destinatario de la llamada. Sin embargo, la mayoría de las amenazas conocidas de hoy funciona bajo este tipo. Pero aquí está el virus penetran en el sistema o mediante la creación de un módulo residente en la forma de un conductor que se especifica en el archivo de configuración del sistema, el config.sys, o mediante el uso de funciones especiales para el seguimiento MANTENER interrupciones.

La situación es peor en el caso cuando un virus residentes en memoria de este tipo se utiliza para la asignación de un área de la memoria del sistema. La situación es tal que el primer virus "corta" un pedazo de memoria libre, a continuación, marca esta área ocupada, a continuación, mantiene su propia copia de la misma. Lo que es más triste, hay casos en que las copias están en la memoria de vídeo, y en las zonas reservadas para el portapapeles, y la tabla de vectores de interrupción, y las áreas operativos DOS.

Todo esto hace que las copias de la amenaza de virus es tan tenaz que, a diferencia de los virus no residentes que se ejecutan hasta que se deslice algún programa u operar las funciones del sistema, se pueden activar de nuevo incluso después de reiniciar. Además, cuando se accede al objeto infectado el virus es capaz de crear su propia copia, incluso en la memoria. Como resultado – instantánea parada del sistema. Como es evidente, el tratamiento del virus de este tipo debe llevarse a cabo con la ayuda de escáneres especiales, y no es deseable estacionaria y portátil o aquellos que son capaces de arrancar desde la unidad óptica o unidad USB. Pero más sobre esto más adelante.

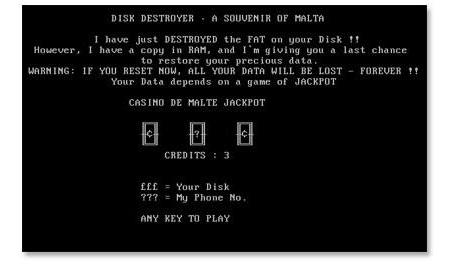

amenaza de arranque

Los virus de arranque penetran en el sistema por un método similar. Eso es sólo se comportan, lo que se llama, con delicadeza, en primer lugar "comer" un pedazo de la memoria del sistema (normalmente de 1 KB, pero a veces esta cifra puede llegar a un máximo de 30 KB), y luego se prescriba a su propio código en la forma de una copia, y luego comenzar a requerir un reinicio. Es cargado de consecuencias negativas, ya que después de reiniciar el virus restaura la memoria reducida a su tamaño original y una copia está fuera de la memoria del sistema.

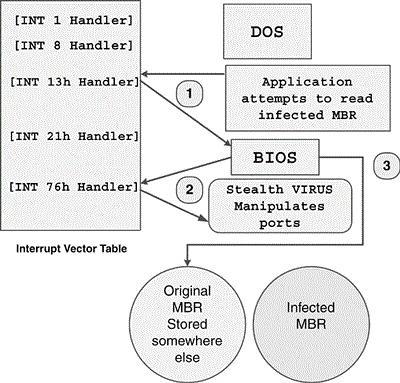

Además de las interrupciones de seguimiento de estos virus son capaces de prescribir su propio código en el sector de arranque (MBR registro). Menos frecuentemente utilizado intercepta BIOS y el DOS, y de los propios virus se cargan una vez, sin comprobar si sus propias copias.

Los virus de Windows

Con el advenimiento del desarrollo de virus de Windows-sistemas han alcanzado un nuevo nivel, por desgracia. Hoy en día es cualquier versión de Windows que se considera el sistema más vulnerable, a pesar de los esfuerzos realizados por expertos de Microsoft en el desarrollo de los módulos de seguridad.

Los virus diseñados en Windows, trabaja en el principio similar al DOS mortal, única manera de penetrar en el equipo hay mucho más. Los más comunes son los tres principales, que en el virus puede prescribir su propio sistema de código:

- El registro de virus como las aplicaciones actualmente en ejecución;

- la asignación de un bloque de memoria y escribir en él es poseer copias;

- trabajar en el sistema bajo la apariencia o los controladores VxD disfraz bajo el controlador de Windows NT.

Los archivos infectados o área de la memoria del sistema, en principio, se pueden curar por métodos convencionales, que se utilizan en los escáneres anti-virus (máscara de detección de virus, la comparación con bases de datos de firmas y así sucesivamente. D.). Sin embargo, si se utilizan los programas libres sin pretensiones, no pueden identificar el virus, ya veces incluso dar un falso positivo. Por lo tanto, el haz de utilizar herramientas portátiles como "Doctor Web" (en particular, el Dr. Web CureIt!) O productos "Kaspersky Lab". Sin embargo, hoy en día se puede encontrar una gran cantidad de herramientas de este tipo.

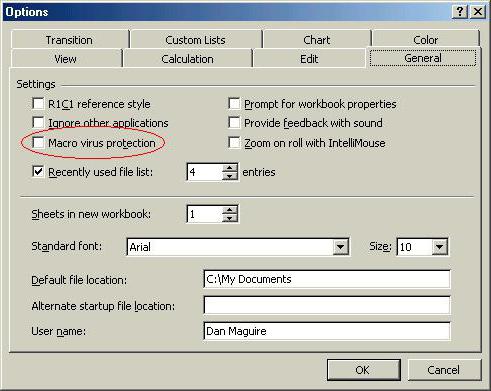

Los virus de macro

Antes de nosotros es otra variedad de amenazas. El nombre proviene de la palabra "macro", es decir, un applet ejecutable, o el complemento utilizado en algunos editores. No es de extrañar que el lanzamiento del virus se produce en el inicio del programa (Word, Excel, y así sucesivamente. D.), la apertura de un documento de Office, imprimirlo, llamar a los elementos de menú, y así sucesivamente. N.

Tales amenazas en forma de macros del sistema se almacenan en la memoria para todo el editor de tiempo de ejecución. Pero, en general, si tenemos en cuenta la cuestión de cómo deshacerse de los virus de este tipo, la solución es bastante simple. En algunos casos, incluso ayuda a los habituales complementos Deshabilitar o macros en el editor, así como la activación de los subprogramas de protección antivirus, por no mencionar el sistema de paquetes de antivirus habitual análisis rápido.

Los virus sobre la base de la tecnología "stealth"

Ahora mira el virus disfrazados, no es de extrañar que consiguieron su nombre de un avión furtivo.

La esencia de su funcionamiento consiste precisamente en el hecho de que se presentan como un componente del sistema y determinar sus métodos convencionales a veces puede ser bastante duro. Entre estas amenazas se pueden encontrar y los virus de macro, y arrancar las amenazas y DOS-virus. Se cree que los virus de sigilo de Windows aún no se han desarrollado, aunque muchos expertos sostienen que es sólo cuestión de tiempo.

variedades de archivos

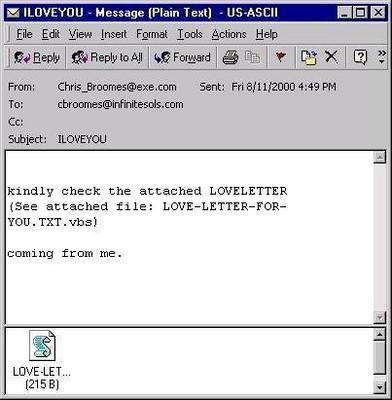

En general, todos los virus se pueden llamar un archivo, ya que de alguna manera afectan el sistema de archivos y actuar sobre los archivos, o infectarlas con su propio código, o cifrar, o haciendo inaccesibles debido a la corrupción o eliminación.

El ejemplo más simple es que los codificadores modernos virus (sanguijuelas), y infame te amo. Producen anti-virus no es algo que es difícil sin teclas especiales rasshifrovochnyh, ya menudo es imposible de hacer. Incluso los principales desarrolladores de software antivirus no pueden hacer nada encogimiento de hombros, ya que, a diferencia de hoy sistema de encriptación AES256, a continuación, utiliza la tecnología AES1024. Usted entiende que en la transcripción puede tardar más de una década, basado en el número de posibles combinaciones de teclas.

amenazas polimórficas

Por último, otra variedad de amenazas, que utilizan el fenómeno de polimorfismo. ¿Qué es? El hecho de que los virus están cambiando constantemente su propio código, y esto se hace sobre la base de la clave denominada flotante.

En otras palabras, una máscara para identificar la amenaza no es posible, ya que, como se ha visto, varía no sólo por su modelo basado en el código, sino también clave para la decodificación. decodificadores especiales polimórficos (transcriptores) se utilizan para hacer frente a tales problemas. Sin embargo, como muestra la práctica, son capaces de descifrar solamente los virus más simples. algoritmos más sofisticados, por desgracia, en la mayoría de los casos, su impacto puede no serlo. También hay que decir que el cambio del código del virus se acompaña de la creación de copias de su longitud reducida, que puede diferir del original es muy importante.

Cómo hacer frente a las amenazas residentes

Por último, nos volvemos a la cuestión de la lucha contra el virus residentes y proteger los sistemas informáticos de cualquier complejidad. La forma más fácil de patrocinio se puede considerar la instalación de un paquete antivirus a tiempo completo, eso es sólo para uso no es la mejor software libre, pero al menos una version de prueba (ensayo) versión de los desarrolladores como "Doctor Web", "Kaspersky Anti-Virus", ESET NOD32 y el programa Tipo de seguridad inteligente, si el usuario está trabajando constantemente con Internet.

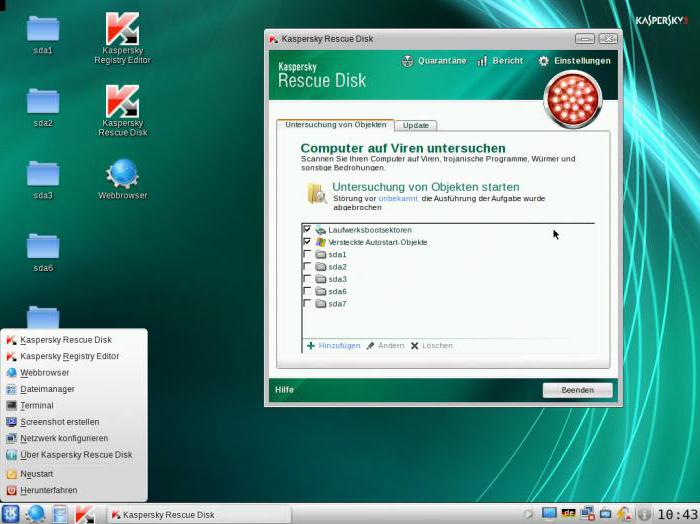

Sin embargo, en este caso, nadie es inmune a esa amenaza no penetra en el ordenador. Si es así, se ha producido esta situación, primero debe utilizar escáneres portátiles, y es mejor usar las utilidades de disco disco de rescate. Pueden usarse para arrancar la interfaz del programa y el escaneo antes del inicio del sistema operativo principal (virus pueden crear y almacenar sus propias copias en el sistema, e incluso en memoria).

Y de nuevo, no se recomienda el uso de software como SpyHunter, y más tarde desde el paquete y sus componentes asociados para deshacerse de los usuarios que no sería problemático. Y, por supuesto, no se limite a eliminar los archivos infectados o tratar de formatear el disco duro. Mejor dejar los productos anti-virus profesional de tratamiento.

conclusión

Queda por añadir que las únicas los principales aspectos anteriores consideradas relacionadas con los virus y los métodos de residentes para combatirlas. Después de todo, si nos fijamos en las amenazas informáticas, por así decirlo, en un sentido global, cada día hay un gran número de ellos, los remedios desarrolladores simplemente no tienen tiempo para llegar a nuevos métodos de hacer frente a la adversidad.