DDoS-ataque: ¿cómo hacer? El programa para los ataques DDoS

Es probable que muchos de los usuarios de computadoras de hoy en día y la Internet han oído hablar de la presencia de ataques DDoS, los atacantes efectuado respecto de los sitios web o servidores de grandes compañías. Vamos a ver lo que el DDoS-ataque, cómo hacerlo usted mismo, y la forma de protegerse de este tipo de acciones.

¿Qué es un DDoS-ataque?

Para empezar, tal vez, es entender lo que constituye este tipo de acciones ilegales. Decimos a la vez que, al considerar el tema «ataques DDoS: cómo hacerlo usted mismo" la información será presentada únicamente con fines informativos, y no para el uso práctico. Todas estas acciones son delitos.

El ataque en sí, por lo general, es el envío de un número suficientemente grande de peticiones al servidor o sitio que están por encima de las solicitudes límite para bloquear el trabajo de la red de recursos o proveedor de servicios como un software de servidor de seguridad, cortafuegos, o equipo especializado.

Está claro que el ataque DDoS con sus manos no puede ser creado por un usuario en un terminal de ordenador sin programas especiales. Al final, bueno, no es que repose durante días y días, y cada minuto para enviar peticiones al sitio web del atacante. Esto no va a funcionar, porque la protección contra ataques DDoS proporciona para cada proveedor y el usuario no es capaz de proporcionar un número de las solicitudes de servidor o sitio, lo que ha superado en poco tiempo el límite de descargas y ha dado lugar a una variedad de mecanismos de defensa. Así que para crear su propio ataque tendrá que usar algo más. Pero lo veremos más adelante.

¿Por qué hay una amenaza?

Si usted entiende lo que es un DDoS-ataque, cómo hacerlo y enviar la cantidad superado de solicitudes al servidor, vale la pena considerar, y los mecanismos por los cuales se llevan a cabo estas acciones.

Esto puede ser poco fiables servidores de seguridad son incapaces de hacer frente a un gran número de agujeros de seguridad en las solicitudes del proveedor del sistema o de una falta muy "sistemas operativos" de los recursos del sistema para procesar las solicitudes entrantes a otro sistema bloquea o se bloquee y así sucesivamente. D.

En los albores de este fenómeno se debe principalmente DDoS ataque con sus propias manos llevadas a cabo principalmente por los programadores que han creado y probado con la ayuda de la eficiencia de los sistemas de protección. Por cierto, en el momento de las acciones de los intrusos, se utiliza como arma de componentes DDoS y denegación de servicio, afectado incluso a tales TI-gigantes como Yahoo, Microsoft, eBay, CNN, y muchos otros. El punto clave en esas situaciones fue un intento de eliminar la competencia en términos de restringir el acceso a sus recursos en línea.

En los comerciantes electrónicos en general, y modernos que hagan lo mismo. Para ello, sólo tiene que descargar el programa de ataques DDoS, también, como se suele decir, un truco.

Tipos de ataques DDoS

Ahora unas palabras acerca de la clasificación de este tipo de ataque. Lo más importante para todos es la eliminación de un fallo en el servidor o en el sitio. El primer tipo puede incluir errores asociados con la promesa de instrucciones incorrectas del servidor para realizar, lo que resulta en accidentes de su trabajo. La segunda opción – el envío masivo de datos de usuario, lo que resulta en una verificación sin fin (circular) con el aumento de la carga sobre los recursos del sistema.

El tercer tipo – una inundación. Típicamente, esta asignación de antemano un formato incorrecto (de sentido) solicita un equipo de servidor o la red con el fin de aumentar la carga. El cuarto tipo – los llamados canales de comunicación obstrucción con direcciones falsas. Otro ataque se puede utilizar lo que eleva a que los cambios de configuración en el propio sistema del equipo, lo que conduce a su total fracaso. En general, la lista puede ser larga.

DDoS-ataque en el sitio web

Por regla general, este tipo de ataque se asocia con un alojamiento específico y dirigido exclusivamente a una web de recursos predeterminado (en el ejemplo representado abajo designado condicionalmente como example.com).

Si demasiadas visitas al sitio por la violación es debido al bloqueo de comunicación no es el sitio en sí, y la parte de servidor del proveedor del servicio, o mejor dicho, ni siquiera por el servidor o sistema de seguridad y apoyo. En otras palabras, este tipo de ataque dirigido al proveedor de alojamiento propietario ha recibido de una denegación de servicio por encima de un cierto límite de contrato de tráfico.

DDoS-ataque en el servidor

En cuanto a los ataques al servidor, aquí no están dirigidos a cualquier proveedor de alojamiento particular, a saber, que proporciona. Y no importa qué, ya que puede verse afectada propietarios del sitio. La principal víctima – ese proveedor.

Aplicación para la organización de ataques DDoS

Aquí llegamos a la conclusión de que un DDoS-ataque. Cómo hacerlo con la ayuda de herramientas especializadas, ahora nos enfrentamos a ella. Ten en cuenta que la aplicación de este tipo realmente algo de alto secreto y no lo son. En Internet, están disponibles para su descarga gratuita. Por ejemplo, el programa más simple y bien conocida para ataques DDoS llamado LOIC puso libremente en la web para su descarga. Con él sólo se puede atacar sitios y terminales con URL- conocida y basada en IP.

Como llegar a su disposición la dirección IP de la víctima, por razones éticas, no vamos a tener en cuenta. Creemos que los datos iniciales que tenemos.

Para ejecutar la aplicación usando el ejecutable Loic.exe, después de lo cual las dos primeras filas en el lado izquierdo de direcciones de origen en forma, y luego presionando dos «bloqueo en» el botón – justo en frente de cada fila. Después de eso, la ventana se dirigirá a nuestra víctima.

A continuación se presentan la tasa de consulta de control deslizadores para TCP / UDF y HTTP. El valor por defecto es "10". Para aumentar el límite, a continuación, pulse el botón grande «IMMA CHARGIN MAH LAZER» por el ataque. Detenerlo, puede pulsando el mismo botón.

Naturalmente, uno de esos programas, que a menudo se refiere como "pistola láser" causa problemas a algún recurso graves o proveedor no va a funcionar, porque la protección contra ataques DDoS montado allí lo suficientemente potente. Pero si un grupo de personas a utilizar una docena o más de estas armas al mismo tiempo, es posible que algo y lograr.

Protección contra ataques DDoS

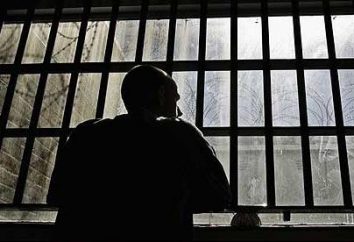

Por otra parte, cualquiera que trate de intentar ataques DDoS, debe ser consciente de que en "ese" lado también, no tontos. Se puede calcular fácilmente las direcciones desde las que este tipo de ataque se lleva a cabo, y es cargado de consecuencias tristes.

Con respecto a los titulares de alojamiento ordinaria, el proveedor suele dar paquete de inmediato con la protección adecuada. Los medios para evitar este tipo de acciones puede ser mucho. Es, por ejemplo, redirigiendo el ataque contra el atacante, la redistribución de las peticiones entrantes a través de múltiples servidores, filtrado de tráfico, la duplicación de los sistemas de protección para evitar falsas alarmas, los recursos, y así sucesivamente. D. En general, el usuario normal que preocuparse.

en vez de un epílogo

Al parecer, de este artículo, se hace evidente que para hacer un ataque DDoS a la presencia de un software especial, y algunos no funcionaban los datos iniciales. Otra cosa – si es necesario hacerlo, por lo que incluso los usuarios sin experiencia, que decidieron ir a jugar, por lo que sólo por diversión? Todo el mundo debe entender que sus acciones eran en cualquier caso provocará represalias de la parte atacada, y, por regla general, no para el beneficio del usuario que inició el ataque. Pero, de acuerdo con el Código Penal en la mayoría de los países, para este tipo de acciones se puede llegar, como se suele decir, en lugares no tan remotos durante un par de años. ¿Quién lo quiere?