¿Qué es la contabilidad bruta?

Usted probablemente ha escuchado la expresión "cuentas bruta." Pero, sobre todo, la noción de que no tienen lo que se refería. En primer lugar, vamos a decir que es cuentas de usuario en juegos, redes sociales, etc., que han sido extraídos ilegalmente, que se ha roto o robado. Por supuesto, que un bruto como él trabaja para entender un poco difícil, pero vamos a tratar de hacerlo. Pero en primer lugar, vamos a entender con el fin de evitar convertirse en la próxima víctima de los piratas informáticos.

Lo que es un bruto, y cómo protegerse de él

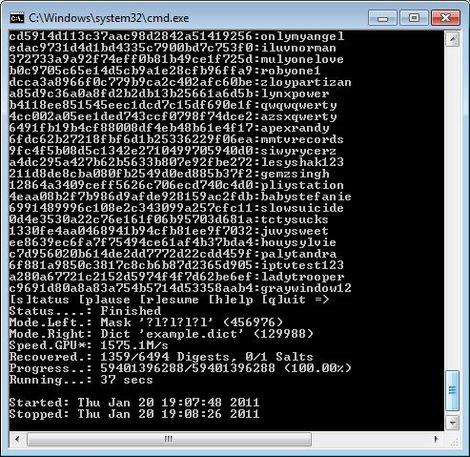

Por lo tanto, hay un software especial que permite el método de selección de combinaciones de números y letras para encontrar la contraseña correcta para el inicio de sesión existente, correo, etc .. Por supuesto, en este tipo de programas tienen una serie de características. Por ejemplo, la más larga y más compleja sea la contraseña, ya que será seleccionado, todo puede ir tan lejos que Bruto fallará. En cuanto al tiempo, mucho depende de los equipos de potencia de procesamiento, conexión a Internet. Por lo tanto, el proceso puede durar desde unos pocos minutos y se aprieta a un día o más.

Es probable que ya tenía tiempo para entender lo que es una cuentas bruta. En cuanto a la protección, como se ha señalado anteriormente, es deseable establecer una contraseña que sea difícil de recordar. Por ejemplo, RKGJH4hKn2. Podemos decir con confianza que va a agrietarse bastante problemático. Además hay que recordar que, por ejemplo, muchas de las mismas letras no tienen ningún efecto, al igual que los números. Todo debe ser enmarañado y mezclado, es deseable alternar letras mayúsculas y minúsculas.

Lo que es una base para Brutus

Por supuesto, el programa no funcionará si no hay datos. Por lo tanto, si no es nada para elegir contraseñas que hacen que no lo hará. Base – un conjunto de contraseñas y nombres de usuario. La inmensidad de esta lista, mayor será la probabilidad de que la cuenta se cortó. Mucho depende de qué tipo de combinaciones están presentes en el mismo, es decir, el letrado que se haga, mejor. También hay que señalar que la base incluye no sólo las contraseñas, nombres de usuario, pero como la fuerza bruta, lo que se tradujo al Inglés significa "fuerza bruta" puede recoger simultáneamente hasta dos.

Cabe señalar que el propio archivo, en el que se almacenan todos los registros, es lo suficientemente grande. La longitud mínima de una combinación – 3 letras y números, máximo – 8-16, dependiendo del programa y su versión. La selección comienza con la letra "A" y termina con la última letra de los alfabetos ruso Inglés o. Eso es básicamente toda la información en la base de datos, que puede ser útil para usted.

¿Quién y por qué?

Esta pregunta es difícil de responder de manera inequívoca. Las personas, por diversas razones están tratando de entrar en las cuentas. Puede que sólo sea diversión, el deseo de leer cartas de otras personas, enviar mensajes no válidos, y así sucesivamente. N. Lo que pasa es que es ilegal. Además, el bruto se puede considerar un robo real, pero para que sea contestada. Es fuerte, no se recomienda para participar en este tipo de asuntos, sobre todo porque a veces es una pérdida de tiempo.

Incluso si la cuenta se ha visto comprometida, puede ser rápida y fácilmente recuperado. Especialmente justo para hacerlo, si utilizó datos reales en el registro. En cuanto a uchotok creado a toda prisa, y luego traerlos de vuelta sería mucho más difícil. Pero, como muestra la práctica, los hackers dichas cuentas no son apreciados. No tiene sentido tomar de cualquier persona una cuenta o post que no tiene nada útil, y no es necesario una vez más para hablar de ello.

¿Quién está involucrado en la fuerza bruta?

No estará de más decir que se lleva a cabo por los llamados piratas informáticos. Esto en cuanto a los grandes robos. Por lo general, estas personas hacen dinero en ella para alimentarse y hacerlo con gran habilidad. Un circuito funciona como sigue. Con la ayuda de Bruto nombre de usuario y contraseña elegida (una cierta cantidad), y entonces todo en grandes cantidades para la venta a los clientes. Es decir, los hackers mismos prácticamente no utilizan lo que obtuvieron ilegalmente, sino que simplemente lo venden. Pero, ¿quién es el comprador, usted pregunta?

Podría ser cualquiera. Lo único que se puede decir es que se dedican a la compra de un gran número de cuentas. Además, estas cuentas se venden a los usuarios normales, que luego se sorprenden de que él está de vuelta a su antiguo propietario. Lo mismo se aplica a los sistemas de pago de datos personales (WebMoney, Qiwi). Además existe la posibilidad de obtener una cierta cantidad de dinero, esta cuenta puede ser vendido, esto es especialmente cierto en los casos en que hay certificados costosos que confirman la competencia del propietario.

Un poco acerca de los servidores proxy a la fuerza bruta

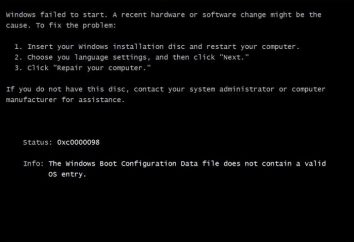

Cualquier hacker que se precie pensando sobre todo acerca de cómo protegerse a sí mismos. Y puesto que lo que está haciendo es completamente ilegal, entonces se debe prestar especial atención. Ya sabemos que tan bruto, y ahora me gustaría decir cómo el servidor proxy. Dejó que pasan desapercibidos durante el hackeo de cuentas. En palabras sencillas, la dirección IP es desconocida. Esta es la principal protección de las personas que entraron en cuentas de otras personas.

Pero eso no es todo. Una vez que la cuenta ha sido comprometida, tiene que ir en él. Pero incluso con el nombre de usuario y la contraseña correcta, a veces no es fácil de hacer. Por ejemplo, el cambio de la dirección IP implica el envío de un código de seguridad por correo o por teléfono, este sistema ha sido utilizado con éxito por Valve, en particular para la protección de su producto llamado vapor. Por supuesto, ha quedado claro, que es un proxy para Brutus. Por lo tanto, podemos entrar en cualquier cuenta y no causan ninguna sospecha de que un crimen hace al maestro.

Algunos consejos útiles

No es necesario repetir una vez más que la contraseña debe ser larga y compleja. Tampoco se recomienda el uso de su propia cuenta en lugares públicos o en el trabajo, en el ordenador o portátil pueden tomar ventaja de nadie. En primer lugar, un programa especial de espionaje se puede utilizar, que recuerda que presiona una tecla, como usted sabe, será fácil calcular la contraseña.

Pero esto no es todo lo que necesita saber. Es recomendable no almacenar la contraseña en el navegador, ya que puede ser interceptada. Hay cuentas donde la entrada viene inmediatamente sms con el código de confirmación en su teléfono móvil. Por lo tanto, si viniera, y que no tenía nada que ver con ello, a continuación, cambiar su contraseña, y es aconsejable para actuar lo más rápido posible.

Lo que es diferente del corrector bruta?

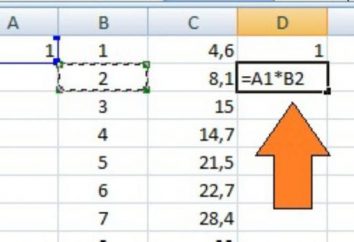

Por lo tanto, ahora vamos a entenderemos, ¿cuál es la diferencia entre estos dos conceptos. Por lo tanto, hemos decidido que la fuerza bruta le permite elegir un nombre de usuario y contraseña con sólo una iteración en el diccionario (base de datos). Considere el ejemplo de romper el servicio postal. Por ejemplo, tenemos acceso, y qué hacer a continuación? Como regla general, están interesados en la información sobre las cuentas en redes sociales, juegos online, sistemas de pago y así sucesivamente. N. Por lo tanto, el corrector verifica su contraseña por correo electrónico que ya tenemos, en las coincidencias.

En palabras sencillas, si se trata de la misma, tal como la que se establece en "Vkontakte", entonces reconocemos inmediatamente. Podemos concluir que nos privará de los dolores de cabeza. En consecuencia, el proceso es más automatizado y requiere poco de nuestra participación. Ahora usted sabe lo que es una bruta y corrector, y cómo funcionan estos programas.

conclusión

Con base en lo anterior, podemos sacar algunas conclusiones. Cuenta sólo se debe utilizar en un PC, cuando se excluye el acceso de personas no autorizadas. Lo mismo se aplica a las conexiones a la conexión Wi-Fi, ya que hay una posibilidad de interceptar el flujo de datos y luego robar su cuenta. Como usted ya sabe lo que el programa es bruta, y luego defender que será mucho más fácil. Como se suele decir, que son conscientes, es decir armada. Recuerde, que es como su uchotka bien protegida, sólo depende de ti. Si usted hizo todo correctamente, usted no tiene que preocuparse, una vez más, y es poco probable que va a querer saber lo que una cuenta bruta, y los matices del programa de trabajo.