Los algoritmos para el cifrado de datos. algoritmos de cifrado simétrico. algoritmo de cifrado RSA. algoritmo de cifrado DES. Seleccionar el algoritmo de cifrado

En nuestra humanidad era del ordenador se niega cada vez más para almacenar información en forma manuscrita o impresa, prefiriendo hacer documentos electrónicos. Y si antes de robar un papel o pergamino, pero ahora se está rompiendo en información electrónica. A sí mismos como los algoritmos de cifrado de datos se han conocido desde tiempos inmemoriales. Muchas civilizaciones han preferido para cifrar sus conocimientos únicos, por lo que pueden obtener única persona con conocimientos. Pero vamos a ver cómo se muestra en nuestro mundo.

¿Qué es un sistema de cifrado de datos?

Para comenzar a determinar que representan un sistema criptográfico en general. En términos generales, se trata de un algoritmo especial para la grabación de información, lo cual sería comprensible sólo para un determinado círculo de personas.

En este sentido, un extraño todo lo que ve, debe (en principio, es) parecen conjunto de caracteres sin sentido. Leer una secuencia sólo puede alguien que conoce las reglas de su ubicación. Como un ejemplo muy sencillo, se puede determinar el algoritmo de cifrado con la ortografía de las palabras, por ejemplo, de atrás hacia delante. Por supuesto, este es el más primitivo, se puede pensar. La implicación es que si usted sabe las reglas de entrada, restaurar el texto original no funcionaban.

¿Por qué hacerlo?

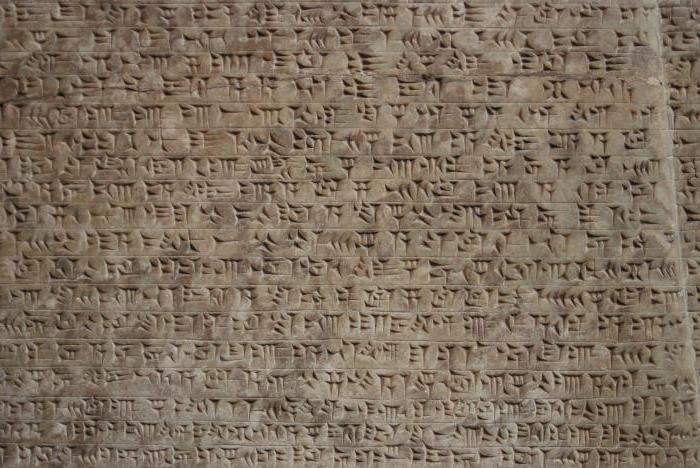

Lo que todo se le ocurre probablemente no es necesario explicar. Mira, por lo que la cantidad de conocimiento dejado por las antiguas civilizaciones, ahora están cifrados. Ya sea que los antiguos no quieren que nos damos cuenta, si todo estaba hecho, que el hombre era capaz de usarlos sólo cuando el nivel de desarrollo deseado – sin embargo, sólo se puede adivinar.

Sin embargo, si hablamos de el mundo de hoy, seguridad de la información se ha convertido en uno de los mayores problemas. Juzgar por sí mismo, porque hay muchos documentos en los archivos de la misma, que algunos gobiernos no desean aplicar, cómo muchos diseños secretos como las nuevas tecnologías. Pero todo esto es, por lo general, es el propósito principal de los llamados piratas informáticos, en el sentido clásico del término.

Viene a la mente una sola frase que se ha convertido en un principios clásicos de la actividad Natana Rotshilda: "¿A quién pertenece la información, es el dueño del mundo." Y es por eso que es necesario para proteger de las miradas indiscretas de la información, por lo que no hizo uso de otra persona para sus propios fines egoístas.

Criptografía: el punto de partida

Ahora, antes de considerar la estructura misma que tiene cualquier algoritmo de cifrado, un poco de buceo en la historia, en aquellos días, cuando la ciencia estaba en su infancia.

Se cree que el arte de ocultar datos comenzó activamente para desarrollar varios miles de años antes de nuestra era. Superioridad se le atribuye a los antiguos sumerios, el rey Salomón y los sacerdotes egipcios. Sólo mucho más tarde fueron los mismos caracteres y símbolos rúnicos similares. Pero lo que es interesante: en ocasiones algoritmo de cifrado de texto (es decir, que están codificadas en el momento) fue que en el mismo cuneiforme sumeria un carácter podría significar no sólo una letra, sino también toda la palabra, concepto o incluso sugerencia. Debido a esta interpretación de los mensajes, incluso con los sistemas criptográficos modernos que permiten recuperar el aspecto original de cualquier texto, es absolutamente imposible. Hablando el lenguaje moderno, es bastante avanzada, como ahora se expresa, algoritmos de cifrado simétrico. Ellos viven solitarios.

El mundo moderno: tipos de algoritmos de cifrado

En cuanto a la protección de los datos confidenciales en el mundo moderno, sino que también debe insistir en los días en que los ordenadores no eran conocidos por la humanidad. Por no hablar de la cantidad de papel se transfiere a los alquimistas, o los mismos templarios, tratando de ocultar los verdaderos textos conocidos a ellos el conocimiento, vale la pena recordar que, desde la aparición del problema de comunicación sólo ha empeorado.

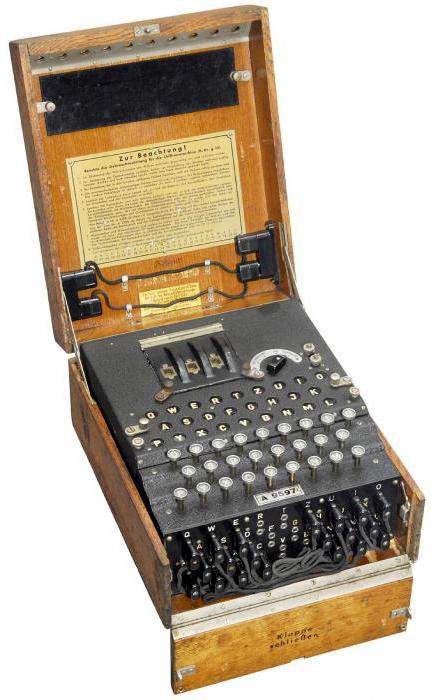

Y entonces, tal vez, el dispositivo más conocido puede ser llamada la máquina de cifrado alemana durante la Segunda Mundial llamado "Enigma", que traducido al Inglés significa "misterio". De nuevo, esto es un ejemplo de cómo se utilizan los algoritmos de cifrado simétrico, la esencia de los cuales es que shifrovschik y criptoanalistas conoce la clave (algoritmo), aplicado originalmente para ocultar los datos.

Hoy en día, un sistema de cifrado como se usa en todas partes. El ejemplo más notable se puede considerar, por ejemplo, el algoritmo de cifrado AES de 256, que es el estándar internacional. Desde el punto de vista de la terminología informática, que le permite utilizar una longitud de clave de 256 bits. En general, los algoritmos de cifrado modernos son muy diversas, y se dividieron ellos puede ser más o menos en dos grandes clases: simétricos y asimétricos. Ellos son, dependiendo de la zona de destino, que ahora se utiliza muy ampliamente. La elección del algoritmo de cifrado depende de las tareas y el método de recuperación de la información en su forma original. Pero ¿cuál es la diferencia entre ellos?

Simétrica y algoritmos de cifrado asimétrico: ¿cuál es la diferencia

Ahora vamos a ver qué tipo de diferencia fundamental entre estos sistemas y los principios en que se basa su aplicación en la práctica. Como es evidente, los algoritmos de cifrado están relacionados con los conceptos geométricos de simetría y asimetría. Lo que significa ahora y se explicará.

algoritmo de cifrado simétrico DES, desarrollado en 1977, implica la existencia de una única clave que se supone conocido por las dos partes interesadas. es fácil de usar conocer una llave, ponerla en práctica, para leer el mismo conjunto de caracteres sin sentido, con lo que, por así decirlo, en un formato legible.

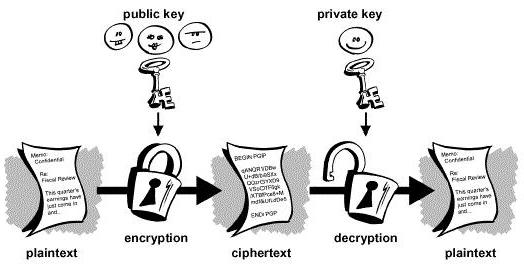

¿Y cuáles son los algoritmos de cifrado asimétrico? Hay dos teclas se usan, es decir para codificar la información original utiliza uno para descifrar el contenido – el otro, y no es necesario ser el mismo, o al mismo tiempo estaban en los lados de codificación y decodificación. Para cada uno de ellos único. Por lo tanto, un grado muy alto de las dos teclas excluido de entrar en la tercera mano. Sin embargo, en base a la situación actual, muchos hackers roban este tipo de un problema particular y no lo son. Otra cosa – para encontrar exactamente clave (en términos generales, una contraseña), que es adecuado para descifrar los datos. Sin embargo, las opciones pueden no ser tantos que incluso el equipo más moderno que procesará desde hace varias décadas. Como se ha dicho, ninguno de los sistemas informáticos existentes en el mundo de hackear el acceso a él y conseguir lo que se denomina el "escuchas telefónicas" no puede y no será capaz en las próximas décadas.

Los algoritmos de cifrado más conocidos y usados comúnmente

Pero en el mundo de la informática. Lo que está en oferta básica algoritmos de cifrado para la protección de la información sobre el estado actual de desarrollo de la informática y la tecnología móvil?

En la mayoría de los países, el estándar de facto es el sistema de cifrado AES basado en una clave de 128 bits. algoritmo Sin embargo, de forma paralela a veces se utiliza el cifrado RSA, la cual aunque relacionado con el cifrado con la clave pública (público), sin embargo, es uno de los más fiables. Esto, por cierto, probado por todos los expertos principales ya que el sistema en sí no sólo depende de la codificación de datos, sino también la preservación de la integridad de la información. En cuanto al desarrollo de la primera, a la que se refiere el algoritmo de cifrado DES, es irremediablemente obsoleto, y los intentos de reemplazarlo se han iniciado en el año 1997. Se basaba entonces en él, un nuevo y avanzado de cifrado (Avanzado) AES (estándar primera con clave de 128 bits, y luego – con una clave de 256 bits).

cifrado RSA

Ahora nos centramos en la tecnología RSA, que se refiere a un sistema de cifrado asimétrico. Supongamos que una persona envía otra información cifrada con este algoritmo.

Para cifrar tomar dos número suficientemente grande de X e Y, a continuación, se calculan su producto Z, que se llama un módulo. Además algunos extraños número seleccionado A, que satisface la condición: 1 <A <(X – 1) * (Y – 1). Se requiere para ser simple, es decir, no tienen ningún divisor común con el producto (X – 1) * (Y – 1) igual a Z. A continuación, el cálculo de B, pero de tal manera que (A * B – 1) se divide en ( X – 1) * (Y – 1). En este ejemplo, A – componente exterior, B – exponente secreto, (Z, A) – la clave pública, (Z; B) – clave secreta.

¿Qué pasa cuando un envío? El emisor genera un texto cifrado, designado F, con el mensaje inicial M, seguido de exponenciación Un módulo de multiplicación y Z: F = M ** A * (Z mod). Beneficiario ejemplo sencillo es calcular: M = F ** B * (Z mod). En términos generales, todas estas acciones se reducen exclusivamente a la construcción de un poder. El mismo principio opción funciona con la creación de una firma digital, pero la ecuación aquí es más complicado. Para evitar inundar el álgebra la cabeza del usuario, no se proporcionará dicho material.

En cuanto a la piratería, el algoritmo de cifrado RSA se enfrenta al intruso tarea casi imposible de resolver: para calcular la clave B. Esta teoría podría ser hecho con el uso de los fondos de la factorización disponible (descomposición en factores números inicial X e Y), pero hasta la fecha no hay tales medios, Por lo tanto, la tarea se convierte en sí mismo no es tan difícil – por lo general no es factible.

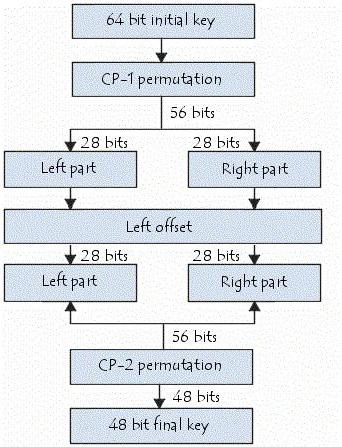

encriptación DES

Aquí hay otro, última un algoritmo de cifrado muy eficiente, con un máximo de 64 bits de bloque de longitud (carácter) de la que sólo son significativos 56. Como se mencionó anteriormente, esta técnica es obsoleta, aunque duró el tiempo suficiente como un criptosistemas estándar utilizado en los Estados Unidos, incluso para la industria de defensa.

La esencia de la misma es el cifrado simétrico que se aplica a este tipo de una secuencia de 48 bits. Cuando se utiliza esta operación para 16 ciclos de la muestra en clave de 48 bits. Pero! Todos los ciclos en el principio de acción son similares, por lo que en este punto no es para calcular la clave de trabajo requerida. Por ejemplo, uno de los ordenadores más potentes en los Estados Unidos por valor de más de un millón de dólares para "romper" el cifrado en aproximadamente tres horas y media. Para las máquinas de rango inferior al del hecho, incluso para calcular la secuencia en la maximización de su manifestación, que no tarda más de 20 horas.

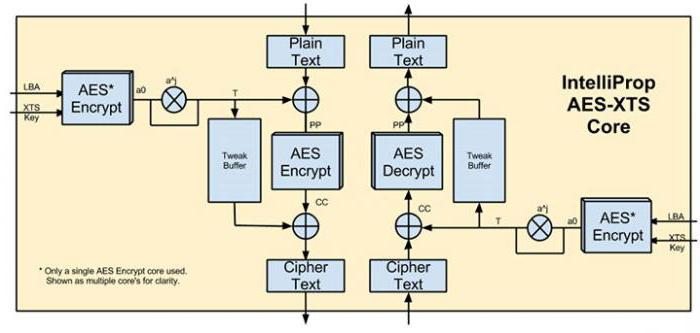

encriptación AES

Por último, tenemos la más común y que se pensaba hasta hace poco, el sistema invulnerable – el algoritmo de cifrado AES. Actualmente está representado en tres versiones – AES128, AES192 y AES256. La primera opción se aplica más para garantizar la seguridad de la información de los dispositivos móviles, y el segundo implicado en un nivel superior. Como norma, el sistema se introdujo oficialmente en 2002, e inmediatamente su apoyo ha sido notificada por la Corporación Intel, que produce chips de procesadores.

Su esencia, a diferencia de cualquier otro sistema de cifrado simétrico reduce a la computación basada en un polinomio operaciones de representación de código y de cálculo con matrices bidimensionales. De acuerdo con el gobierno de Estados Unidos, para romper el decodificador de 128 bits de longitud de clave, incluso los más modernos, se llevará a sobre 149 trillón años. No estoy de acuerdo con una fuente de tales competente. hardware del equipo en los últimos cien años se ha dado un salto, proporcional a la progresión geométrica, de manera que sobre todo no debe engañar a nosotros mismos, más por lo que ahora, como resulta, hay cifrado y más abruptamente que las que Estados Unidos anunció una completamente resistente a la fisuración.

Problemas con los virus y descifrado

Por supuesto, estamos hablando acerca de los virus. Recientemente hubo virus muy determinadas, ransomware, que encripta todo el disco duro y particiones lógicas en el ordenador infectado, y luego la víctima recibe una carta notificándole que todos los archivos se cifran y descifran ellos sólo se pueden especificar el poder después de que el banco pago.

En este caso, lo que es más importante, se indica que el sistema AES1024 cifrado de datos, es decir, la longitud de la clave se aplicó cuatro veces más grande AES256 existentes en la actualidad, un número de opciones cuando se busca el decodificador apropiado simplemente aumenta enormemente.

Y a juzgar por las declaraciones del gobierno de Estados Unidos sobre el tiempo disponible para descifrar la longitud de clave de 128 bits, entonces ¿qué pasa con el tiempo que se tardará en encontrar una solución para el caso de la clave y sus variantes es de 1024 bits de longitud? Fue entonces cuando los Estados Unidos y perforado. Porque creían que su sistema de criptografía equipo es perfecto. Por desgracia, había algunos expertos (al parecer, la antigua Unión Soviética), que superaron los postulados americanos "inamovibles" en todos los aspectos.

Con todo esto, incluso los principales desarrolladores de software antivirus, incluyendo el "Kaspersky Lab", los expertos que crearon el "Doctor Web", la empresa ESET y muchos otros líderes mundiales simplemente encogerse de hombros, dicen, para decodificar un algoritmo tal es simplemente no hay dinero, pero no dice nada en este acerca que el tiempo no es suficiente. Por supuesto, cuando se comunique con el soporte al cliente ofrecido enviar el archivo cifrado y si existe, es deseable que el original – en la forma en que se encontraba antes de la codificación. Por desgracia, incluso el análisis comparativo no ha dado resultados tangibles.

Un mundo que no conocemos

¿Qué puedo decir, si estamos buscando para el futuro, sin ser capaz de descifrar el pasado. Si nos fijamos en el mundo de nuestro milenio, podemos ver que el mismo emperador romano Gaius Yuliy Tsezar en algunos de sus escritos utiliza algoritmos de cifrado simétrico. Bueno, si nos fijamos en el Leonardo da Vinci, por lo que no todo es de alguna manera sobre sí misma a partir de una constatación de que en el campo de la criptografía, el hombre cuya vida está cubierto con una especie de velo de misterio, ha superado su modernidad durante siglos.

Hasta ahora, muchas personas no se dan descanso a la llamada "sonrisa de Mona Lisa", en la que hay algo atractivo, que el hombre moderno no es capaz de entender. Por cierto, en la imagen con respecto a ciertos caracteres (en el ojo del vestido, y así sucesivamente. D.) se ha encontrado recientemente que muestran claramente que todo esto contiene un gran genio cifrado de la información hoy en día, por desgracia, para llevarnos no. Pero ni siquiera hemos mencionado los diversos tipos de estructuras a gran escala, que eran capaces de convertir la comprensión de la física de la época.

Por supuesto, algunas mentes se inclinan sólo al hecho de que en la mayoría de los casos, se ha utilizado el llamado "sección áurea", sin embargo, y no da la clave de todo ese vasto almacén de conocimientos, que se cree o que no entendemos o perdido para siempre. Al parecer, la criptografía que queda por hacer una gran cantidad increíble de trabajo para comprender que los algoritmos de cifrado modernos a menudo no van a cualquier comparación con el tiempo de funcionamiento de las antiguas civilizaciones. Por otra parte, si hoy hay principios de seguridad de la información generalmente aceptadas, las que fueron utilizadas en la antigüedad, por desgracia, son completamente inaccesible e incomprensible.

Y una cosa más. Hay una creencia tácita de que la mayoría de los textos antiguos no se puede traducir porque las claves para descifrar sus sociedades secreto muy bien guardado como los masones, los Illuminati, y así sucesivamente. D. Incluso los templarios han dejado su huella aquí. ¿Qué podemos decir acerca de lo que aún queda completamente inaccesible biblioteca del Vaticano? No almacene las principales pistas sobre la antigüedad allí? Muchos expertos se inclinan a esta versión es la creencia de que el Vaticano retener deliberadamente esta información por parte del público. Nos guste o no, nadie lo sabe. Pero una cosa es segura – sistema de criptografía antigua de ninguna manera inferior a (y tal vez superada) los que se utilizan en el mundo informático actual.

en vez de un epílogo

Finalmente hay que decir que no se han considerado, no todos los aspectos de los sistemas criptográficos actuales y las técnicas que utilizan. El hecho es que en la mayoría de los casos tendría que llevar complejas fórmulas matemáticas y los cálculos actuales, de los cuales la mayoría de los usuarios sólo tiene que ir girar la cabeza. Basta con mirar el ejemplo de la descripción del algoritmo RSA, para darse cuenta de que todo lo demás se verá mucho más complicado.

Lo más importante – para entender y comprender, por así decirlo, en el corazón de la cuestión. Bueno, si hablamos de lo que son los sistemas modernos, ofreciendo para almacenar información confidencial en una forma que sea accesible a un número limitado de usuarios, hay poca elección. Aunque hay muchos sistemas criptográficos, los mismos algoritmos RSA y DES están perdiendo claramente AES detalles. Sin embargo, la mayoría de las aplicaciones modernas diseñadas para unos DIFERENTES entre los sistemas operativos, el uso es AES (naturalmente dependiendo de la aplicación y el dispositivo). Pero aquí está la evolución "no autorizada" de este sistema de cifrado, por decirlo suavemente, muchos, especialmente sus fundadores, conmocionado. Pero, en general, basado en el hecho de que existe hoy en día, muchos usuarios no serán difíciles de entender lo que el sistema de encriptación de datos encriptados, por la que se necesitan y cómo funcionan.